Чому Google блокує акаунти та до чого тут ваш антидетект

Вступ

Google вкотре ускладнив механізми цифрової ідентифікації, розгорнувши новий, складніший рівень захисту, заснований на пропрієтарних HTTP-заголовках. Ця тиха зміна застала більшу частину ринку зненацька, викликавши хвилю поспішних оновлень. Поки інші спішно випускали поверхневі «фікси», ми зрозуміли, що зіткнулися не з дрібною проблемою, а з принциповим зрушенням, що вимагає глибокого та всебічного аналізу.

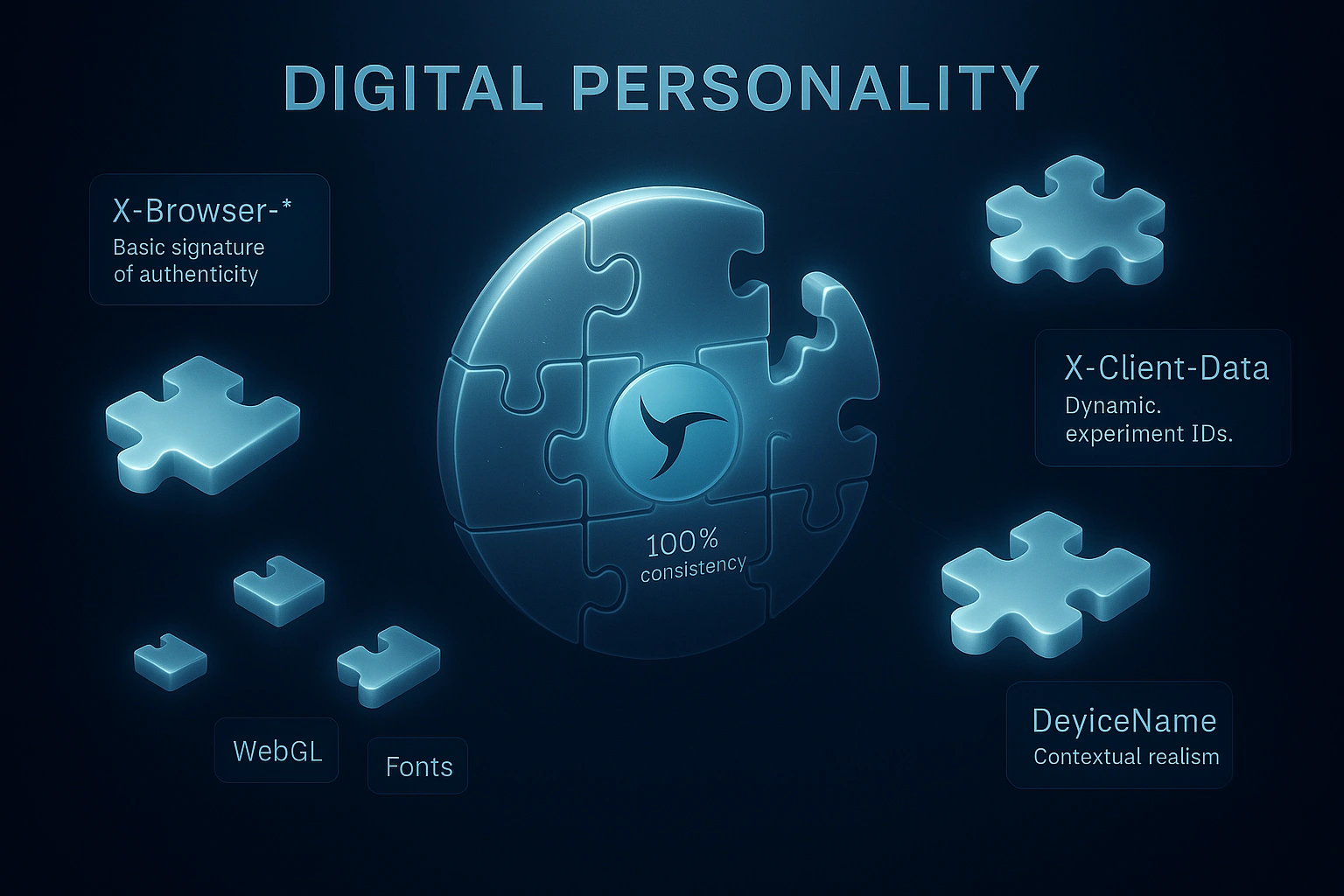

У цій статті ми пояснимо, як влаштований цей новий механізм відстеження. Спочатку ми детально розберемо вміст та призначення ключових заголовків — від сімейства X-Browser-* до критично важливих X-Client-Data та X-Chrome-Id-Consistency-Request, пояснюючи, як саме вони дозволяють Google відрізняти реального користувача від антидетекту. Потім ми представимо результати нашого масштабного дослідження, в якому без прикрас покажемо, як провідні антидетект-браузери справляються (або, що частіше, не справляються) з цією новою загрозою. Якщо ви вже знайомі з теорією, можете одразу перейти до результатів нашого дослідження.

Однак, щоб по-справжньому зрозуміти, чому одні рішення вибудовують цілісний і достовірний відбиток, а інші лише створюють мозаїку з артефактів, що легко виявляються, ми наполегливо рекомендуємо прочитати аналіз повністю. Саме в коректній реалізації цих тонкощів і полягає межа, що відокремлює стабільну роботу від неминучого блокування.

Про які заголовки йдеться?

При взаємодії зі своїми сервісами Google Chrome використовує групу пропрієтарних HTTP-заголовків, які відіграють подвійну роль. Офіційно вони призначені для внутрішніх завдань: A/B-тестування, збору телеметрії та підтвердження автентичності браузера. Однак їх фактичне застосування набагато ширше — це потужний механізм для ідентифікації користувачів та виявлення аномальної активності, що робить їх аналіз та емуляцію ключовим завданням для розробників антидетект-браузерів. Розглянемо їх докладніше.

Сімейство X-Browser-*

// X-Browser-* headers //

X-Browser-Channel: stable

X-Browser-Year: 2025

X-Browser-Validation: XPdmRdCCj2OkELQ2uovjJFk6aKA=

X-Browser-Copyright: Copyright 2025 Google LLC. All rights reserved.

До нього входить 4 заголовки, які служать для базової ідентифікації збірки браузера та перевірки його автентичності. Таким чином Google визначає, що запит зроблено саме з реального Google Chrome, а не іншого браузера, який намагається маскуватися під нього.

-

X-Browser-Channel— інформує сервер про канал випуску браузера (stable,beta,dev,canary). Це дозволяє Google адаптувати контент або функціональність залежно від стабільності збірки. У більшості користувачів має значенняstable. -

X-Browser-Year— рік випуску використовуваної версії браузера. -

X-Browser-Copyright— стандартний рядок з інформацією про авторські права. -

X-Browser-Validation— найважливіший заголовок у цій групі, призначений для захисту від ботів та модифікованих клієнтів. Його значення генерується на основі двох компонентів: зашитого в бінарний файл Chrome API-ключа (унікального для кожної ОС) та рядкаUser-Agentпоточного запиту.

Заголовок X-Client-Data

// X-Client-Data header //

x-client-data: CJa2yQEIpLbJAQipncoBCMvrygEIk6HLAQj0o8sBCIWgzQEI/aXOAQiTgc8BCP+EzwEIkIfPAQiFis8BCKqLzwEIpIzPARiYiM8BGIyJzwE=

Decoded:

message ClientVariations {

// Active Google-visible variation IDs on this client. These are reported for analysis, but do not directly affect any server-side behavior.

repeated int32 variation_id = [3300118, 3300132, 3313321, 3323339, 3330195, 3330548, 3362821, 3379965, 3391635, 3392127, 3392400, 3392773, 3392938, 3393060];

// Active Google-visible variation IDs on this client that trigger server-side behavior. These are reported for analysis *and* directly affect server-side behavior.

repeated int32 trigger_variation_id = [3392536, 3392652];

}

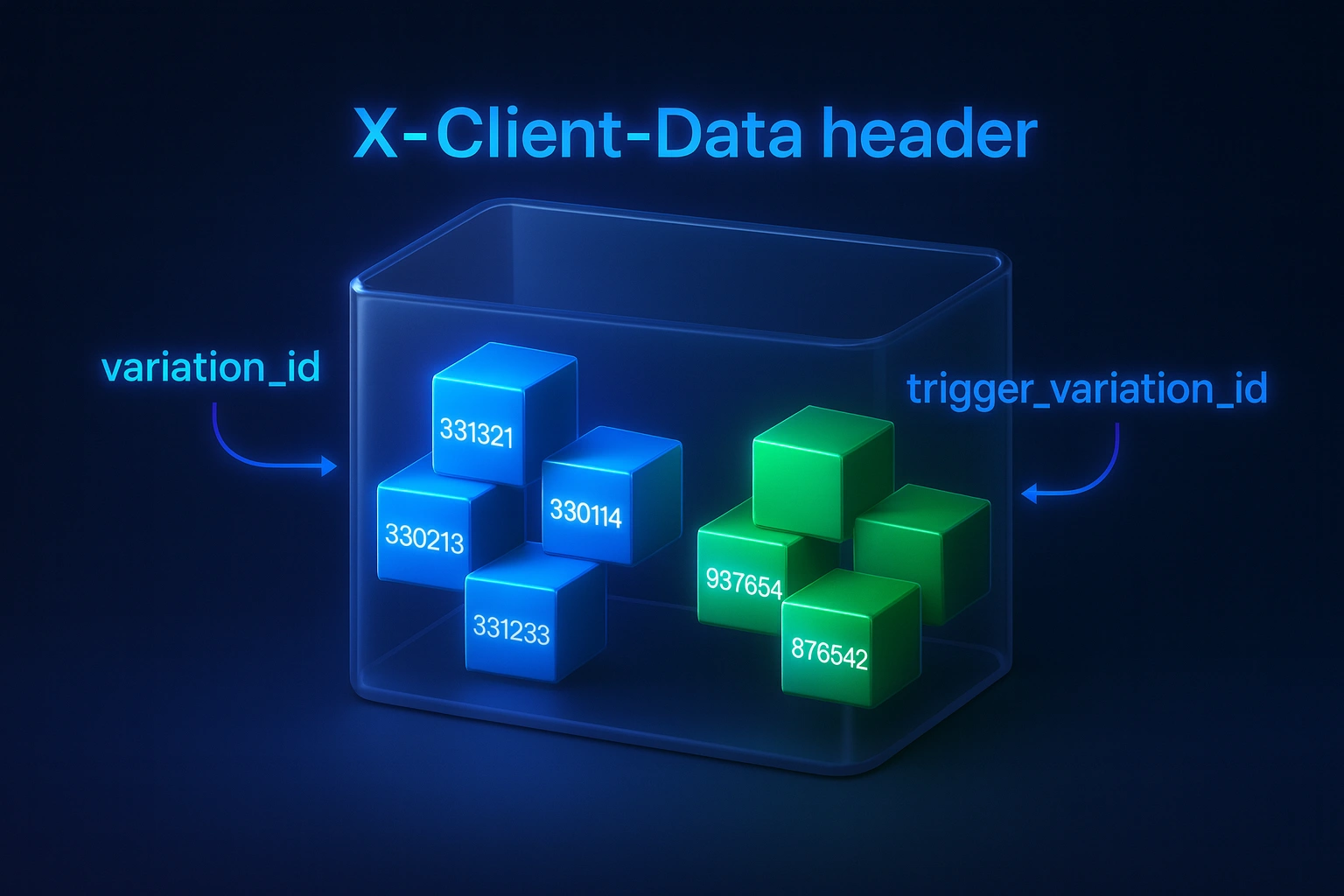

Заголовок X-Client-Data — це ключовий інструмент системи «польових випробувань» (Field Trials) Google, що є закодованим у web-safe Base64 protobuf-об'єктом. Він повідомляє серверам Google, які експериментальні функції активні в даному екземплярі браузера, що дозволяє проводити масштабні A/B-тести, поступово впроваджувати нові функції для обмеженого кола користувачів та динамічно змінювати поведінку веб-сервісів (наприклад, Google Пошуку або YouTube) для конкретного клієнта.

Повідомлення містить два основні списки числових ідентифікаторів:

variation_id: ID активних груп експериментів у браузері.trigger_variation_id: окремий список ID, позначених як «trigger» для веб-властивостей Google. Логічно відокремлений від звичайних variation_id.

Ключова особливість цього механізму полягає в його життєвому циклі: значення варіацій визначаються при першому запуску профілю Chrome і можуть незначно змінюватися між наступними запусками. Повне видалення папки профілю ініціює їх повторну генерацію. Таким чином, цей заголовок не є статичним «зліпком», а є динамічним ідентифікатором, унікальним для кожного профілю.

Заголовок X-Chrome-Id-Consistency-Request

// X-Chrome-Id-Consistency-Request header //

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=78e64ade-1b2a-4ea6-9068-9765aa13e80a,signin_mode=all_accounts,signout_mode=show_confirmation

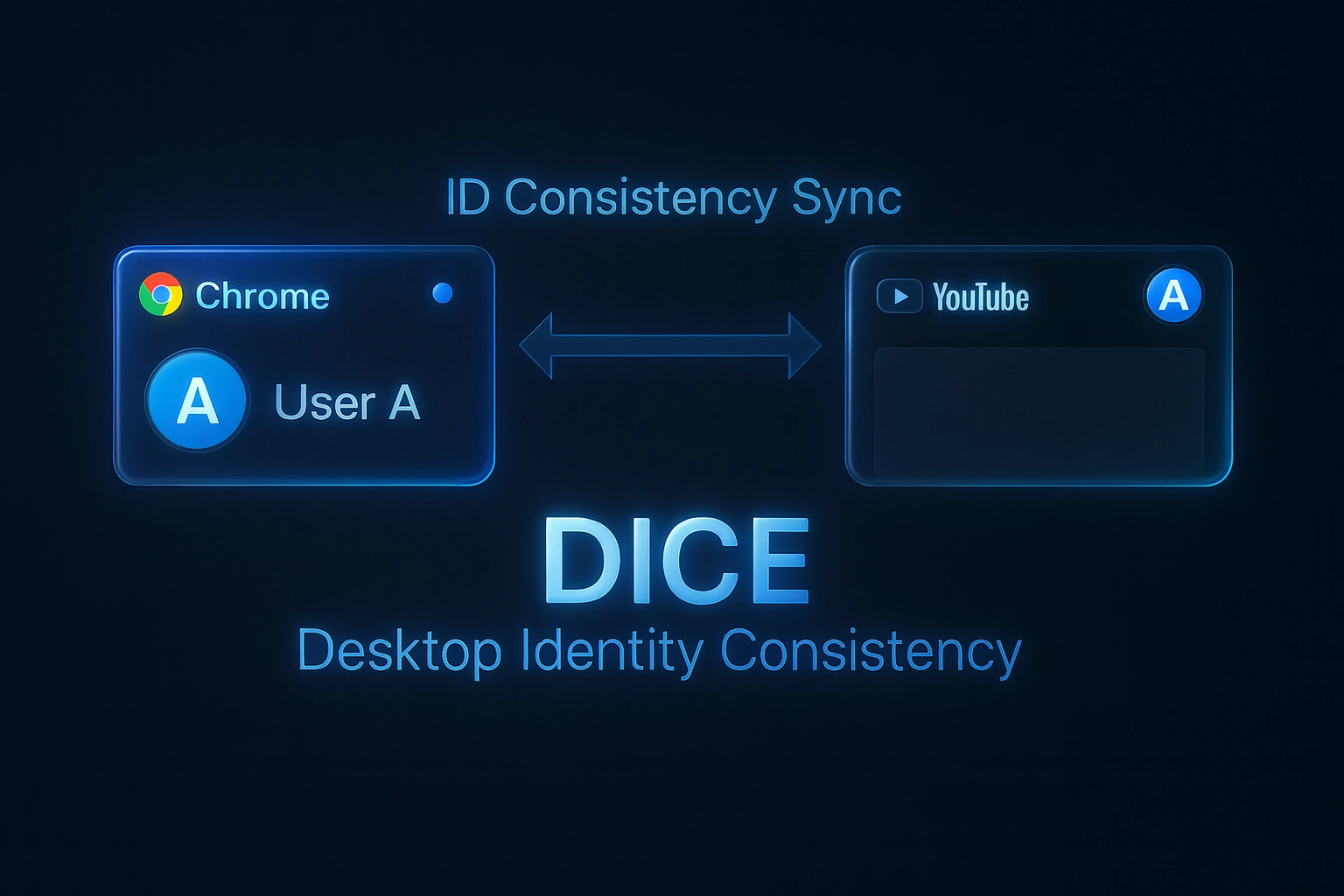

X-Chrome-ID-Consistency-Request — це службовий заголовок, ключовий елемент механізму DICE (Desktop Identity Consistency). Його головне завдання — забезпечити, щоб список Google-акаунтів, у які ви увійшли в самому браузері (у профілі Chrome), завжди збігався зі списком акаунтів, активних на веб-сторінках Google, таких як Gmail, Drive або YouTube. Простіше кажучи, це свого роду гарант консистентності акаунтів, який Chrome пред'являє сайтам Google.

Цей заголовок надсилається при кожному запиті до доменів Google, пов'язаних з управлінням акаунтами (таким як accounts.google.com), і містить інформацію про всі активні сесії в браузері. У відповідь сервер надсилає заголовок X-Chrome-ID-Consistency-Response, який вказує браузеру, які акаунти потрібно додати або видалити на веб-сторінці, щоб досягти повної відповідності. Саме завдяки цьому механізму, коли ви додаєте новий акаунт у браузері Chrome, він миттєво з'являється у списку доступних на YouTube без необхідності повторного входу.

Оскільки заголовок X-Chrome-Id-Consistency-Request нерозривно пов'язаний з функцією авторизації в самому профілі браузера, його відсутність або некоректне формування стає для Google явним маркером емуляції. Його відсутність при зверненні до сервісів автентифікації Google — це явний і легко перевіряється сигнал про те, що перед ними не стандартний користувач Chrome. Це архітектурна недоробка, яку допускає більшість антидетект-браузерів на ринку, миттєво видаючи свою неавтентичність.

Більшість антидетект-рішень на ринку не здатні коректно відтворити цей механізм. Однак навіть його формальна наявність не гарантує автентичності відбитка. В одному з розглянутих нами продуктів функція синхронізації акаунтів заявлена і заголовок дійсно надсилається, але наскільки якісно він імітує поведінку справжнього Chrome? Саме в деталях цієї реалізації і криються нові ризики виявлення, що ми і продемонструємо в нашому дослідженні.

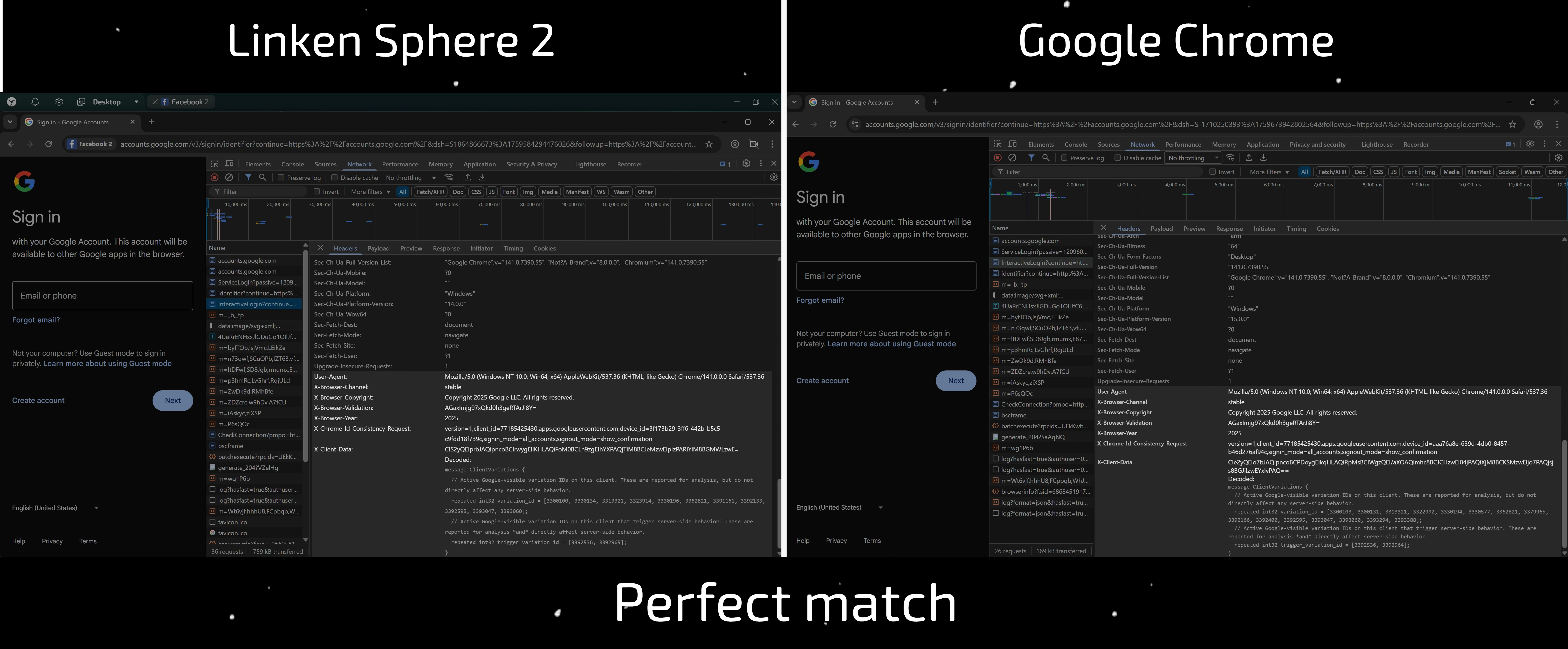

Дослідження: як популярні антидетекти емулюють Chrome

Теорія — це основа, але реальну картину ринку можна побачити лише на практиці. Щоб об'єктивно оцінити, як провідні антидетект-рішення справляються з емуляцією ключових механізмів Chrome, ми провели власне глибоке дослідження. Наш аналіз сфокусований на двох критично важливих аспектах: коректності надсиланих заголовків та якості реалізації функції авторизації в Google-акаунт — невід'ємного елемента сучасного браузера.

І, дотримуючись нашого принципу прозорості, ми детально опишемо всю методологію. Це дозволить вам не просто довіряти нашим результатам, а самостійно перевірити будь-який антидетект-браузер і переконатися в його надійності.

Як перевірити свій антидетект браузер?

Перевірка заголовків:

- Створіть сесію/профіль у вашому антидетект браузері

- Запустіть сесію, зачекайте 20-30 секунд (це необхідно для призначення груп експериментів), зупиніть сесію

- Запустіть сесію повторно

- Відкрийте DevTools натисканням на кнопку F12 > перейдіть на вкладку "Network"

- Перейдіть на

accounts.google.com - Перевірте заголовки в парі запитів до цього домену

- Повторіть процедуру з 5 різними сесіями/профілями для зниження похибки

У вас повинен вийти список з 6 заголовків, наприклад:

// New Chrome Headers //

x-browser-channel: stable

x-browser-copyright: Copyright 2025 Google LLC. All rights reserved.

x-browser-validation: qSH0RgPhYS+tEktJTy2ahvLDO9s=

x-browser-year: 2025

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=1efe3440-1559-4a46-b9f4-ea61f9a587b9,signin_mode=all_accounts,signout_mode=show_confirmation

x-client-data: CKy1yQEIkbbJAQiktskBCKmdygEI3vjKAQiSocsBCJGkywEIhqDNAQj9pc4BCPaEzwEI04jPAQiFis8BCJaMzwEIo4zPARiYiM8B

Decoded:

message ClientVariations {

// Active Google-visible variation IDs on this client. These are reported for analysis, but do not directly affect any server-side behavior.

repeated int32 variation_id = [3300012, 3300113, 3300132, 3313321, 3325022, 3330194, 3330577, 3362822, 3379965, 3392118, 3392595, 3392773, 3393046, 3393059];

// Active Google-visible variation IDs on this client that trigger server-side behavior. These are reported for analysis *and* directly affect server-side behavior.

repeated int32 trigger_variation_id = [3392536];

}

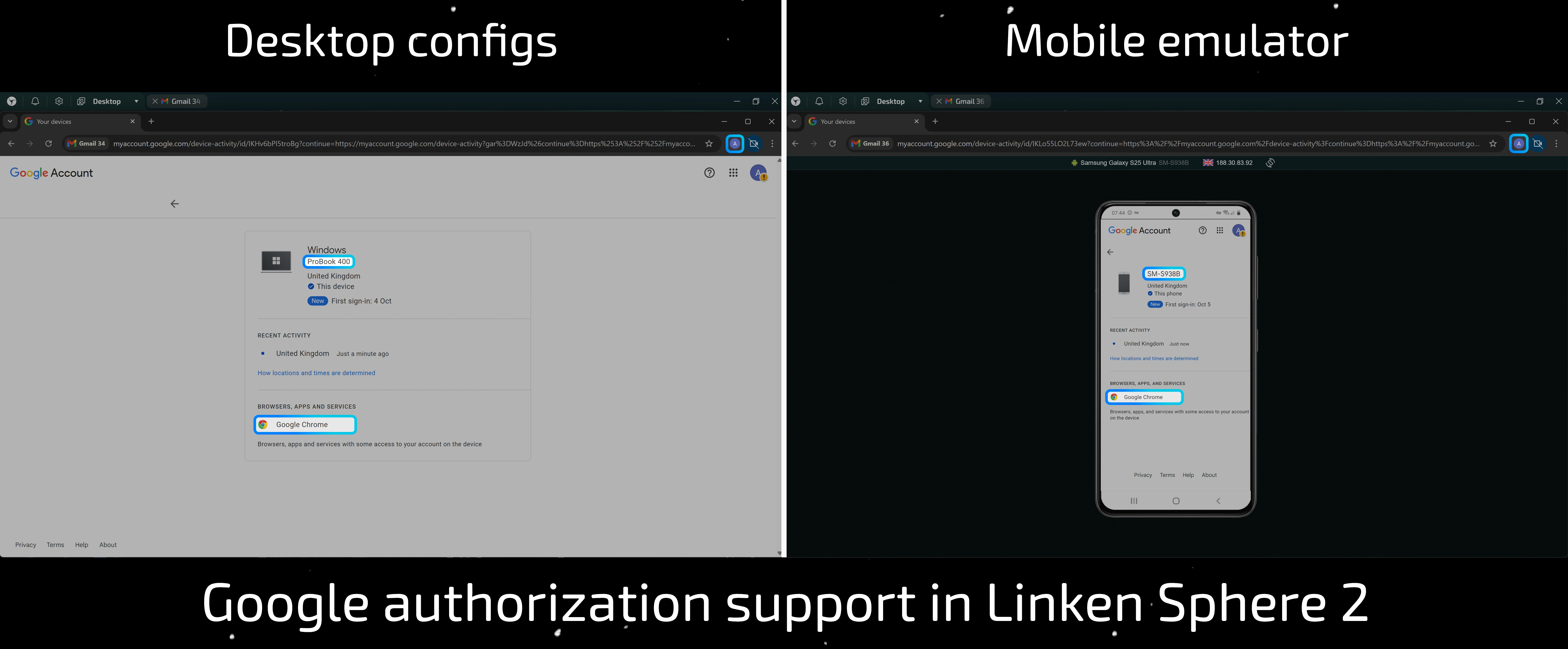

Перевірка авторизації в Google акаунт:

- Створіть сесію/профіль у вашому антидетект браузері

- Запустіть сесію

- У правому верхньому куті, натисніть на іконку профілю

- Перевірте наявність кнопки "Sign in to..." — якщо така кнопка присутня, вхід в Google акаунт технічно можливий

- Натисніть на неї та авторизуйтесь у вашому Google акаунті

- Натисніть на іконку авторизованого акаунта у правому верхньому куті > "Manage your Google Account"

- Перейдіть у "Security" > "Your devices" > "Manage all devices"

- Натисніть на поточний пристрій і за потреби підтвердіть пароль від акаунта

- Зверніть увагу на ім'я пристрою, яке доступне Google (відображається під назвою ОС)

Отже, ви зібрали всі необхідні дані. Тепер настав час винести вердикт. Щоб систематизувати аналіз і дати об'єктивну оцінку вашому антидетект-браузеру, звірте отримані результати з цим чек-листом. Чим більше позитивних відповідей ви отримаєте, тим якісніше реалізована емуляція і тим складніше системам Google буде відрізнити вас від реального користувача.

- [ ] Браузер надсилає всі заголовки сімейства

X-Browser-*? - [ ] Браузер надсилає заголовок

X-Client-Dataі він містить більше одногоvariation_id? - [ ] Браузер надсилає заголовок

X-Chrome-Id-Consistency-Requestі підтримує вхід в Google акаунт? - [ ] Ім'я пристрою при логіні в Google виглядає реалістично?

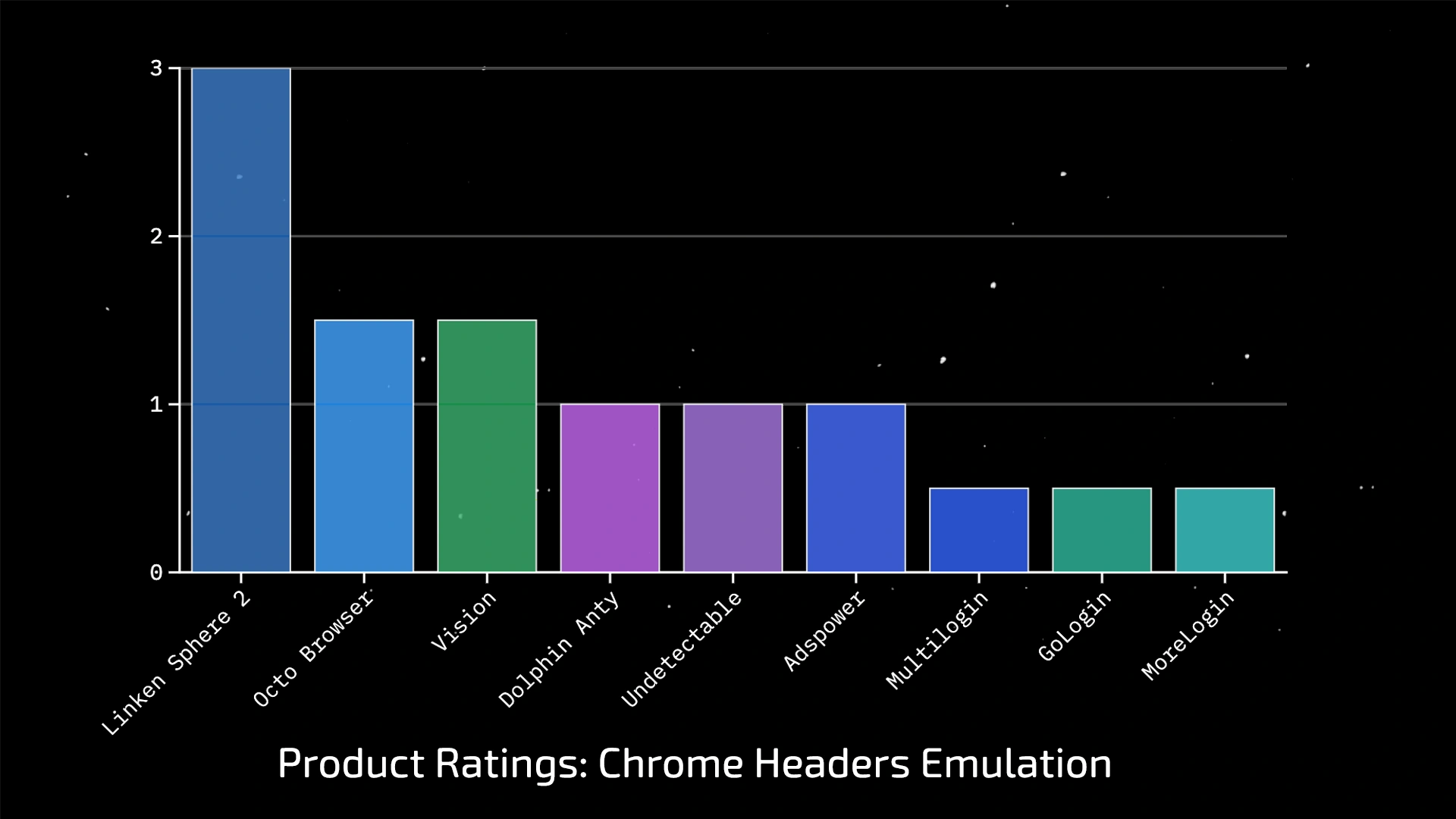

Результати нашого дослідження

Продукт |

Емуляція x-browser-* |

Емуляція x-client-data |

Вхід у Google |

|---|---|---|---|

| Linken Sphere 2 v2.10.11 | |||

| Octo Browser v2.7.8 | |||

| Vision v3.3.33 | |||

| Dolphin Anty v2025.279.165 | |||

| Undetectable v2.39.0 | |||

| Adspower v7.6.3 | 2.7.8.9 | |||

| Multilogin X Mimic 140 | |||

| GoLogin v3.4.7 | |||

| MoreLogin v2.42.0.0 |

Результати нашого дослідження, зведені в підсумкову таблицю, малюють однозначну і вельми тривожну картину. За яскравими маркетинговими обіцянками ховаються концептуальні прорахунки в реалізації. Щоб зрозуміти, наскільки глибокі ці проблеми, розберемо кожну колонку, кожен рубіж захисту — в деталях.

Перший рубіж: базовий підпис браузера

Чотири заголовки сімейства X-Browser-* — це не просто службова інформація, а базовий «підпис» сучасного Chrome. Їх відсутність — це миттєвий і очевидний сигнал для систем Google про те, що перед ними не автентичний браузер. Як видно з таблиці, переважна більшість рішень (Dolphin Anty, Adspower, Multilogin, GoLogin, MoreLogin) просто не генерують ці заголовки. Це груба помилка, яка відразу ж виділяє профіль на тлі реального трафіку, роблячи подальші перевірки практично зайвими.

Окремо варто відзначити Undetectable: незважаючи на формальну реалізацію цих заголовків, у профілях Android X-Browser-Validation залишається порожнім. Ця критична невідповідність поведінці реального браузера зводить нанівець всю цінність їх формальної емуляції.

Поведінкова аномалія: статичний та обмежений X-Client-Data

Тут криється ключова вразливість, на якій спотикаються практично всі. Проблема має подвійний характер: вона полягає не тільки в статичності заголовка, але і в його примітивній структурі.

Більшість рішень генерують x-client-data, що містить всього один variation_id і повністю ігнорує trigger_variation_id. У той час як справжній Chrome, беручи участь у десятках «польових випробувань» одночасно, формує заголовок з багатим набором з безлічі variation_id і, як правило, декількома trigger_variation_id.

Цей спочатку дефектний і легко відрізняється відбиток посилюється тим, що він залишається незмінним. Така поведінка (один ID, відсутність оновлень) характерна для реального браузера лише в перші 10-30 секунд після запуску. Далі справжній Chrome починає отримувати від Google інформацію про активні експерименти, і вміст заголовка збагачується і змінюється.

В результаті, протягом всієї сесії такий профіль надсилає аномальний сигнал, який можна описати так: «Я — емулятор, який не тільки не бере участі в експериментах Google, але і не здатний оновити свій стан».

X-Chrome-Id-Consistency-Request як маркер вразливостей у механізмі синхронізації

Можливість залогінитися в акаунт Google безпосередньо через інтерфейс браузера — це не просто зручність, а найважливіший елемент довіри, нерозривно пов'язаний із заголовком X-Chrome-Id-Consistency-Request. Як ми встановили раніше, цей заголовок є гарантом цілісності акаунтів. Відповідно, якщо браузер не підтримує цю функцію, він фізично не може надсилати даний заголовок, що є для Google прямим доказом емуляції.

Наші тести показали, що майже ніхто з учасників ринку не зміг коректно реалізувати цей механізм.

Єдиний виняток, крім Linken Sphere — це Dolphin Anty. Однак його реалізація лише посилює проблему. За замовчуванням, у стандартній конфігурації профілю, функція відправки імені пристрою відключена. В результаті, при авторизації в Google-акаунт, Dolphin не передає цей критично важливий параметр — докорінна відмінність від поведінки реального Chrome, який завжди передає це значення.

Якщо ж вручну активувати функцію підміни DeviceName, система пропонує згенерувати ім'я, і тут криється друга, не менш серйозна слабкість. Переважна більшість користувачів ніколи не змінюють ім'я свого пристрою, використовуючи стандартні ідентифікатори, задані виробником. Замість імітації цих реальних заводських назв (MacBookPro16,1, ProBook 400, VivoBook E14 E402), алгоритм Dolphin створює лінгвістично неприродні конструкції за єдиним машинним шаблоном. В ході тестів ми отримали такі приклади: BernieFast, JewellSuperTablet, KorbinUltraLaptop, MazieServer і LiaTablet (примітно, що всі вони були отримані в рамках тестів на ПК конфігураціях).

Це мертвий, легко виявляється патерн. Люди не називають свої пристрої, склеюючи особисте ім'я з прикметником або типом гаджета. Замість маскування це створює унікальний і легко відстежується відбиток, який не тільки видає конкретний профіль, але і дозволяє згрупувати всі акаунти, створені за допомогою цього інструменту.

Підсумки аналізу підводять нас до однозначного вердикту. Ми бачимо не поодинокі помилки, а системну вразливість у самому підході: більшість рішень працюють за принципом чек-листа, формально відтворюючи окремі елементи, але повністю ігноруючи їх внутрішню логіку і взаємозв'язок. Для сучасних систем аналізу Google таке ключове упущення служить прямим доказом емуляції.

Нові вектори виявлення: стратегічні ризики та можливості

Незважаючи на офіційні заяви Google про низьку ентропію заголовка X-Client-Data, наші дослідження, що включають кілька сотень тестових запусків Chrome, демонструють протилежне: ми не зафіксували жодного повторення згенерованого набору варіацій. Це змушує по-новому поглянути на його роль у механізмах відстеження.

Для звичайного користувача цей заголовок стає ще одним вектором для створення унікального відбитка. У зв'язці з IP-адресою та іншими параметрами пристрою він дозволяє з високою точністю ідентифікувати конкретний браузер в рамках однієї мережі. Однак у контексті антидетект-браузерів основна загроза виходить не від унікальності як такої, а від недосконалості її імітації. Як ми показали раніше, примітивна структура і статична поведінка цього заголовка в більшості рішень є аномалією, що легко виявляється.

Важливо розуміти масштаб і цілі цього збору даних:

- Заголовки сімейства X-Browser-* і X-Client-Data надсилаються на всі домени, афілійовані з Google.

- Заголовок X-Chrome-Id-Consistency-Request має вужчу мету і передається тільки на сервіси, безпосередньо пов'язані з процесами автентифікації.

Хоча ці заголовки, можливо, ще не є основним тригером для антибот-систем Google, однак поточна ситуація не повинна вводити в оману. Ми спостерігаємо етап масштабного збору даних і калібрування алгоритмів. Повноцінне впровадження систем захисту на їх основі — це наступний логічний крок. Дані надсилаються тільки на домени Google, але це не заважає корпорації ділитися інформацією з партнерами, створюючи додаткові ризики.

У цьому новому ландшафті можливість коректної авторизації в Google-акаунті всередині профілю перетворюється зі зручної функції в ключовий стратегічний елемент. Її правильна реалізація дозволяє сесії органічно влитися в поведінкову модель переважної більшості реальних користувачів, які авторизовані у своїх браузерах. Таким чином, профіль залишає категорію аномальних, неавторизованих сесій (гостьові режими, публічні комп'ютери) з початково іншим рівнем ризику, що стає одним з вирішальних факторів успіху.

Linken Sphere: Вирішення проблеми на фундаментальному рівні

Аналіз ринку виявляє одну загальну закономірність: більшість рішень реагують на зміни постфактум, додаючи емуляцію окремих елементів у міру їх виявлення. Наш підхід принципово інший. Ми спочатку розглядали ці механізми не як набір ізольованих заголовків, а як єдину, взаємопов'язану систему, що відображає внутрішню логіку роботи браузера. Саме це дозволило нам не просто імітувати, а відтворити її поведінку з нативною точністю.

Відтворення цифрового підпису: комплексна емуляція заголовків

У Linken Sphere реалізована повноцінна, багаторівнева емуляція всіх критично важливих заголовків.

-

Сімейство

X-Browser-*: Це базовий рівень автентичності, і він реалізований бездоганно. Заголовки коректно формуються і повністю відповідають поведінці реального Google Chrome на всіх операційних системах, включаючи Android, де інші продукти допускають очевидні прорахунки. -

X-Client-Data: Замість статичної, структурно примітивної заглушки, Linken Sphere генерує динамічний, контекстуально-залежний заголовок. Завдяки підмінам на рівні ядра, призначувані ID експериментів безпосередньо залежать від конфігурації сесії. Система враховує характеристики пристрою точно так само, як це робить реальний Chrome перед призначенням «польових випробувань». Це створює не просто унікальний, а логічно обґрунтований відбиток.

Фінальний елемент довіри: інтегрована синхронізація акаунтів

Ми розглядаємо заголовок X-Chrome-Id-Consistency-Request і пов'язану з ним авторизацію не як додаткову функцію, а як невід'ємну частину правдоподібного відбитка.

-

Інтеграція за замовчуванням. Підміна імені пристрою — це не опція, яку можна забути увімкнути. Вона активна за замовчуванням і є базовим компонентом відбитка. Це гарантує, що сесія з першого запиту поводиться так, як і належить реальному пристрою, виключаючи аномалії.

-

Контекстуальний реалізм. Система генерує не просто випадкове, а повністю відповідне конфігурації ім'я пристрою. Якщо ваша сесія емулює HP ProBook 400, то і

DeviceNameбуде використано реально існуюче, характерне саме для цієї моделі. Цей же принцип поширюється і на наші мобільні конфігурації: Android-профіль отримає реалістичне ім'я, що відповідає обраній моделі смартфона.

Підходи розрізняються кардинально. Багато рішень пропонують набір розрізнених, легко виявляються артефактів. Linken Sphere створює органічний і достовірний цифровий портрет, де кожна деталь, включаючи ім'я пристрою, логічно пов'язана з іншими і знаходиться на своєму місці.

Висновок

Впровадження Google пропрієтарних HTTP-заголовків знаменує собою нову еру в архітектурі цифрової ідентифікації. Як показало наше дослідження, ринок виявився до цього не готовий. Більшість антидетект-рішень демонструють лише поверхневу, фрагментарну емуляцію, яка розсипається при першому ж серйозному аналізі. Кожен некоректно сформований заголовок і кожна поведінкова аномалія безпосередньо ведуть до операційних втрат, запускаючи таймер до виявлення і компрометації всієї сітки акаунтів.

Замість того щоб латати дірки, Linken Sphere вирішує проблему на фундаментальному рівні, відтворюючи цілісну, логічно пов'язану екосистему браузера. Від коректної генерації X-Client-Data до нативної інтеграції авторизації Google — кожен аспект працює в синергії, створюючи по-справжньому достовірний і живий цифровий портрет.

У цій новій реальності вибір інструменту стає критично важливим для стабільності ваших операцій. Перестаньте довіряти свою роботу рішенням, які відстають від індустрії. Вибирайте інструмент, здатний передбачати загрози і забезпечувати стратегічну перевагу.