Por qué Google bloquea las cuentas y qué tiene que ver tu antidetect con ello

Introducción

Google ha complicado una vez más los mecanismos de identificación digital al desplegar un nuevo y más sofisticado nivel de protección basado en encabezados HTTP propietarios. Este cambio silencioso tomó por sorpresa a la mayor parte del mercado, provocando una ola de actualizaciones apresuradas. Mientras otros se apresuraban a lanzar "soluciones" superficiales, nosotros comprendimos que no nos enfrentábamos a un problema menor, sino a un cambio fundamental que requería un análisis profundo y exhaustivo.

En este artículo, explicaremos cómo funciona este nuevo mecanismo de seguimiento. Primero, desglosaremos en detalle el contenido y el propósito de los encabezados clave, desde la familia X-Browser-* hasta los críticos X-Client-Data y X-Chrome-Id-Consistency-Request, explicando cómo permiten a Google distinguir a un usuario real de un navegador antidetección. Luego, presentaremos los resultados de nuestra investigación a gran escala, donde mostraremos sin adornos cómo los principales navegadores antidetección manejan (o, más a menudo, no manejan) esta nueva amenaza. Si ya está familiarizado con la teoría, puede pasar directamente a los resultados de nuestra investigación.

Sin embargo, para comprender verdaderamente por qué algunas soluciones construyen una huella digital coherente y creíble mientras que otras solo crean un mosaico de artefactos fácilmente detectables, recomendamos encarecidamente leer el análisis completo. Es precisamente en la correcta implementación de estas sutilezas donde reside la línea que separa un funcionamiento estable de un bloqueo inevitable.

¿De qué encabezados estamos hablando?

Al interactuar con sus servicios, Google Chrome utiliza un grupo de encabezados HTTP propietarios que desempeñan un doble papel. Oficialmente, están destinados a tareas internas: pruebas A/B, recopilación de telemetría y confirmación de la autenticidad del navegador. Sin embargo, su aplicación real es mucho más amplia: son un potente mecanismo para la identificación de usuarios y la detección de actividad anómala, lo que hace que su análisis y emulación sean una tarea clave para los desarrolladores de navegadores antidetección. Veámoslos en detalle.

Familia X-Browser-*

// Encabezados X-Browser-* //

X-Browser-Channel: stable

X-Browser-Year: 2025

X-Browser-Validation: XPdmRdCCj2OkELQ2uovjJFk6aKA=

X-Browser-Copyright: Copyright 2025 Google LLC. All rights reserved.

Incluye 4 encabezados que sirven para la identificación básica de la compilación del navegador y la verificación de su autenticidad. De esta manera, Google determina que la solicitud se realiza desde un Google Chrome real y no desde otro navegador que intenta hacerse pasar por él.

-

X-Browser-Channel— informa al servidor sobre el canal de lanzamiento del navegador (stable,beta,dev,canary). Esto permite a Google adaptar el contenido o la funcionalidad según la estabilidad de la compilación. Para la mayoría de los usuarios, el valor esstable. -

X-Browser-Year— el año de lanzamiento de la versión del navegador utilizada. -

X-Browser-Copyright— una cadena estándar con información sobre derechos de autor. -

X-Browser-Validation— el encabezado más importante de este grupo, diseñado para proteger contra bots y clientes modificados. Su valor se genera a partir de dos componentes: una clave de API incrustada en el archivo binario de Chrome (única para cada sistema operativo) y la cadenaUser-Agentde la solicitud actual.

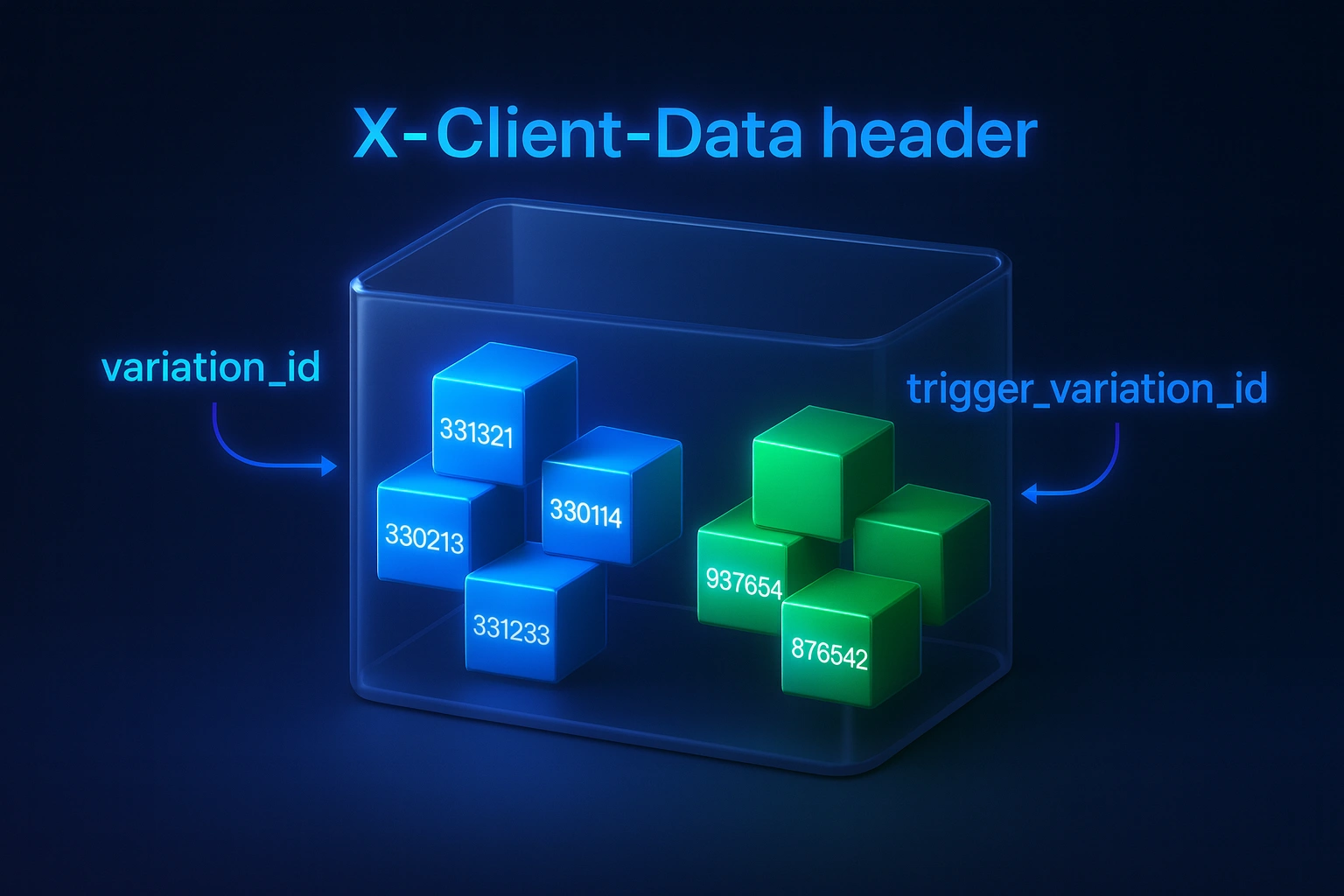

Encabezado X-Client-Data

// Encabezado X-Client-Data //

x-client-data: CJa2yQEIpLbJAQipncoBCMvrygEIk6HLAQj0o8sBCIWgzQEI/aXOAQiTgc8BCP+EzwEIkIfPAQiFis8BCKqLzwEIpIzPARiYiM8BGIyJzwE=

Decodificado:

message ClientVariations {

// IDs de variación activos visibles para Google en este cliente. Se informan para análisis, pero no afectan directamente ningún comportamiento del lado del servidor.

repeated int32 variation_id = [3300118, 3300132, 3313321, 3323339, 3330195, 3330548, 3362821, 3379965, 3391635, 3392127, 3392400, 3392773, 3392938, 3393060];

// IDs de variación activos visibles para Google en este cliente que desencadenan un comportamiento del lado del servidor. Se informan para análisis *y* afectan directamente el comportamiento del lado del servidor.

repeated int32 trigger_variation_id = [3392536, 3392652];

}

El encabezado X-Client-Data es una herramienta clave del sistema de "pruebas de campo" (Field Trials) de Google, que consiste en un objeto protobuf codificado en Base64 seguro para la web. Informa a los servidores de Google qué funciones experimentales están activas en una instancia particular del navegador, lo que permite realizar pruebas A/B a gran escala, introducir gradualmente nuevas funciones para un círculo limitado de usuarios y cambiar dinámicamente el comportamiento de los servicios web (como la Búsqueda de Google o YouTube) para un cliente específico.

El mensaje contiene dos listas principales de identificadores numéricos:

variation_id: IDs de los grupos de experimentos activos en el navegador.trigger_variation_id: una lista separada de IDs marcados como "trigger" para las propiedades web de Google. Lógicamente, está separada de losvariation_idnormales.

La característica clave de este mecanismo es su ciclo de vida: los valores de las variaciones se determinan en el primer inicio del perfil de Chrome y pueden cambiar ligeramente entre inicios posteriores. La eliminación completa de la carpeta del perfil inicia su regeneración. Por lo tanto, este encabezado no es una "instantánea" estática, sino un identificador dinámico, único para cada perfil.

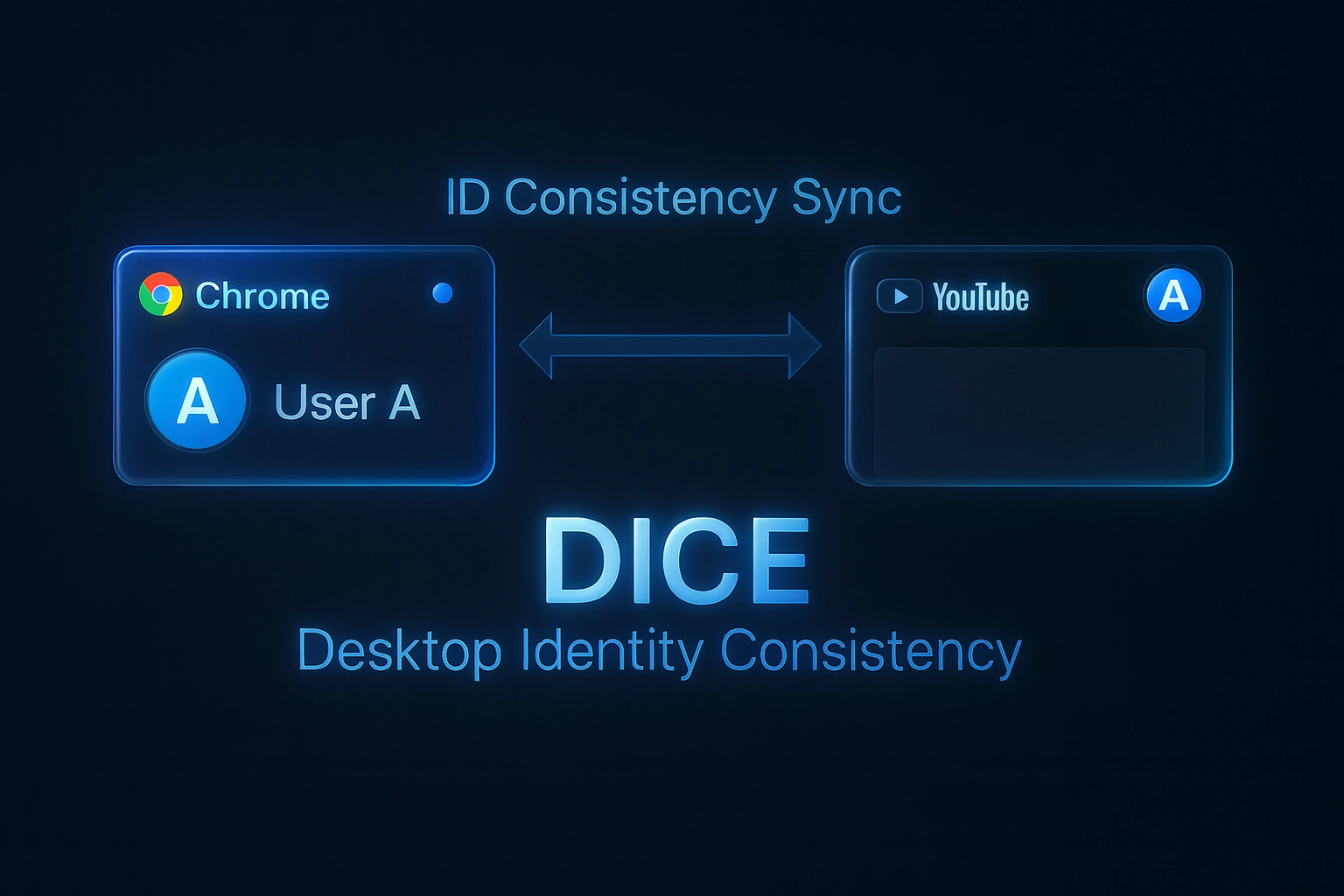

Encabezado X-Chrome-Id-Consistency-Request

// Encabezado X-Chrome-Id-Consistency-Request //

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=78e64ade-1b2a-4ea6-9068-9765aa13e80a,signin_mode=all_accounts,signout_mode=show_confirmation

X-Chrome-ID-Consistency-Request es un encabezado de servicio, un elemento clave del mecanismo DICE (Desktop Identity Consistency). Su tarea principal es garantizar que la lista de cuentas de Google en las que ha iniciado sesión en el propio navegador (en el perfil de Chrome) siempre coincida con la lista de cuentas activas en las páginas web de Google, como Gmail, Drive o YouTube. En pocas palabras, es una especie de garante de la consistencia de las cuentas que Chrome presenta a los sitios de Google.

Este encabezado se envía con cada solicitud a los dominios de Google relacionados con la gestión de cuentas (como accounts.google.com) y contiene información sobre todas las sesiones activas en el navegador. En respuesta, el servidor envía el encabezado X-Chrome-ID-Consistency-Response, que indica al navegador qué cuentas agregar o eliminar en la página web para lograr una correspondencia completa. Es gracias a este mecanismo que cuando agrega una nueva cuenta en el navegador Chrome, aparece instantáneamente en la lista de cuentas disponibles en YouTube sin necesidad de volver a iniciar sesión.

Dado que el encabezado X-Chrome-Id-Consistency-Request está inseparablemente ligado a la función de autorización en el propio perfil del navegador, su ausencia o formación incorrecta se convierte en un claro marcador de emulación para Google. Su ausencia al acceder a los servicios de autenticación de Google es una señal clara y fácilmente verificable de que no se trata de un usuario estándar de Chrome. Esta es una deficiencia arquitectónica que cometen la mayoría de los navegadores antidetección del mercado, revelando instantáneamente su falta de autenticidad.

La mayoría de las soluciones antidetección en el mercado no pueden reproducir correctamente este mecanismo. Sin embargo, incluso su presencia formal no garantiza la autenticidad de la huella digital. En uno de los productos que analizamos, la función de sincronización de cuentas está declarada y el encabezado se envía realmente, pero ¿con qué calidad imita el comportamiento del Chrome real? Es en los detalles de esta implementación donde se esconden nuevos riesgos de detección, lo que demostraremos en nuestra investigación.

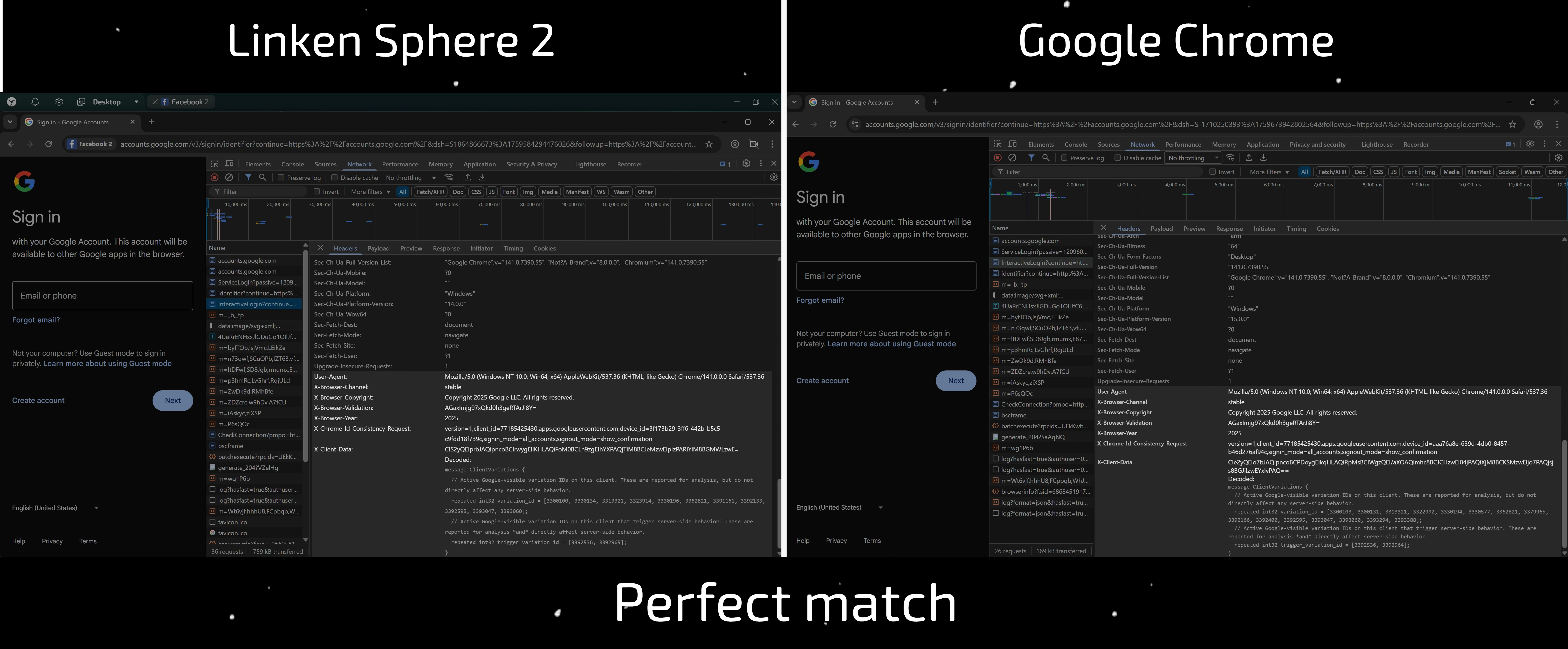

Investigación: cómo los populares navegadores antidetección emulan Chrome

La teoría es la base, pero la imagen real del mercado solo se puede ver en la práctica. Para evaluar objetivamente cómo las principales soluciones antidetección manejan la emulación de los mecanismos clave de Chrome, realizamos nuestra propia investigación en profundidad. Nuestro análisis se centra en dos aspectos críticos: la corrección de los encabezados enviados y la calidad de la implementación de la función de autorización en la cuenta de Google, un elemento indispensable de un navegador moderno.

Y, siguiendo nuestro principio de transparencia, describiremos en detalle toda la metodología. Esto le permitirá no solo confiar en nuestros resultados, sino también verificar de forma independiente cualquier navegador antidetección y asegurarse de su fiabilidad.

¿Cómo verificar su navegador antidetección?

Verificación de encabezados:

- Cree una sesión/perfil en su navegador antidetección.

- Inicie la sesión, espere 20-30 segundos (esto es necesario para asignar los grupos de experimentos), detenga la sesión.

- Inicie la sesión nuevamente.

- Abra las DevTools presionando la tecla F12 > cambie a la pestaña "Network".

- Vaya a

accounts.google.com. - Verifique los encabezados en un par de solicitudes a este dominio.

- Repita el procedimiento con 5 sesiones/perfiles diferentes para reducir el margen de error.

Debería obtener una lista de 6 encabezados, por ejemplo:

// Nuevos encabezados de Chrome //

x-browser-channel: stable

x-browser-copyright: Copyright 2025 Google LLC. All rights reserved.

x-browser-validation: qSH0RgPhYS+tEktJTy2ahvLDO9s=

x-browser-year: 2025

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=1efe3440-1559-4a46-b9f4-ea61f9a587b9,signin_mode=all_accounts,signout_mode=show_confirmation

x-client-data: CKy1yQEIkbbJAQiktskBCKmdygEI3vjKAQiSocsBCJGkywEIhqDNAQj9pc4BCPaEzwEI04jPAQiFis8BCJaMzwEIo4zPARiYiM8B

Decodificado:

message ClientVariations {

// IDs de variación activos visibles para Google en este cliente. Se informan para análisis, pero no afectan directamente ningún comportamiento del lado del servidor.

repeated int32 variation_id = [3300012, 3300113, 3300132, 3313321, 3325022, 3330194, 3330577, 3362822, 3379965, 3392118, 3392595, 3392773, 3393046, 3393059];

// IDs de variación activos visibles para Google en este cliente que desencadenan un comportamiento del lado del servidor. Se informan para análisis *y* afectan directamente el comportamiento del lado del servidor.

repeated int32 trigger_variation_id = [3392536];

}

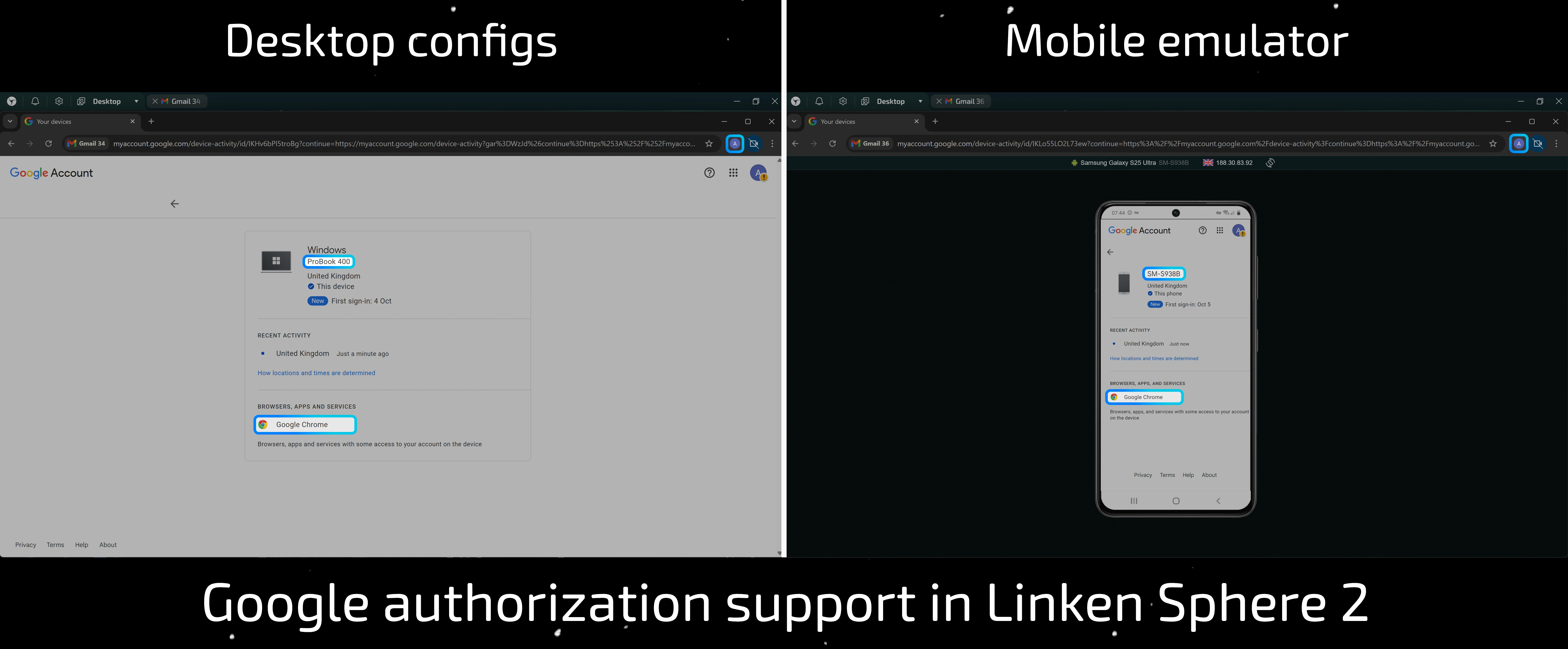

Verificación de la autorización en la cuenta de Google:

- Cree una sesión/perfil en su navegador antidetección.

- Inicie la sesión.

- En la esquina superior derecha, haga clic en el icono del perfil.

- Verifique la presencia del botón "Sign in to..." — si dicho botón está presente, el inicio de sesión en la cuenta de Google es técnicamente posible.

- Haga clic en él e inicie sesión en su cuenta de Google.

- Haga clic en el icono de la cuenta autorizada en la esquina superior derecha > "Manage your Google Account".

- Vaya a "Security" > "Your devices" > "Manage all devices".

- Haga clic en el dispositivo actual y, si es necesario, confirme la contraseña de la cuenta.

- Preste atención al nombre del dispositivo que está disponible para Google (se muestra debajo del nombre del sistema operativo).

Bien, ha recopilado todos los datos necesarios. Ahora es el momento de emitir un veredicto. Para sistematizar el análisis y dar una evaluación objetiva a su navegador antidetección, compare los resultados obtenidos con esta lista de verificación. Cuantas más respuestas positivas obtenga, mejor será la calidad de la emulación y más difícil será para los sistemas de Google distinguirlo de un usuario real.

- [ ] ¿El navegador envía todos los encabezados de la familia

X-Browser-*? - [ ] ¿El navegador envía el encabezado

X-Client-Datay contiene más de unvariation_id? - [ ] ¿El navegador envía el encabezado

X-Chrome-Id-Consistency-Requesty admite el inicio de sesión en una cuenta de Google? - [ ] ¿El nombre del dispositivo al iniciar sesión en Google parece realista?

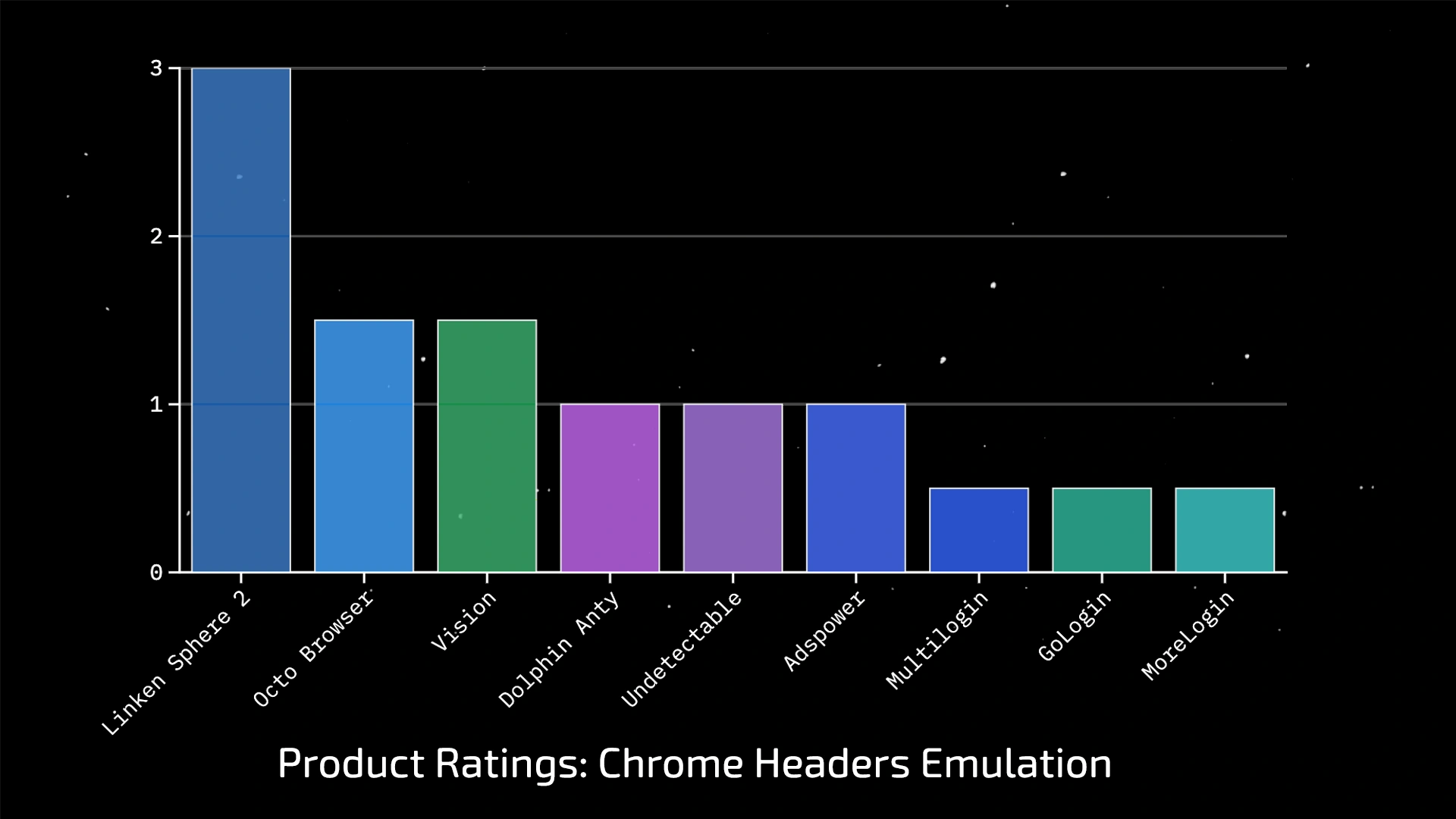

Resultados de nuestra investigación

Producto |

Emulación de x-browser-* |

Emulación de x-client-data |

Inicio de sesión en Google |

|---|---|---|---|

| Linken Sphere 2 v2.10.11 | |||

| Octo Browser v2.7.8 | |||

| Vision v3.3.33 | |||

| Dolphin Anty v2025.279.165 | |||

| Undetectable v2.39.0 | |||

| Adspower v7.6.3 | 2.7.8.9 | |||

| Multilogin X Mimic 140 | |||

| GoLogin v3.4.7 | |||

| MoreLogin v2.42.0.0 |

Los resultados de nuestra investigación, resumidos en la tabla final, pintan un cuadro inequívoco y bastante alarmante. Detrás de las brillantes promesas de marketing se esconden errores de cálculo conceptuales en la implementación. Para comprender la profundidad de estos problemas, analicemos cada columna, cada línea de defensa, en detalle.

Primera línea de defensa: la firma básica del navegador

Los cuatro encabezados de la familia X-Browser-* no son solo información de servicio, sino la "firma" básica del Chrome moderno. Su ausencia es una señal instantánea y obvia para los sistemas de Google de que no se trata de un navegador auténtico. Como se puede ver en la tabla, la abrumadora mayoría de las soluciones (Dolphin Anty, Adspower, Multilogin, GoLogin, MoreLogin) simplemente no generan estos encabezados. Este es un error garrafal que distingue inmediatamente el perfil del tráfico real, haciendo que las verificaciones posteriores sean prácticamente innecesarias.

Cabe destacar a Undetectable: a pesar de la implementación formal de estos encabezados, en los perfiles de Android, X-Browser-Validation permanece vacío. Esta discrepancia crítica con el comportamiento de un navegador real anula todo el valor de su emulación formal.

Anomalía de comportamiento: X-Client-Data estático y limitado

Aquí yace una vulnerabilidad clave en la que casi todos tropiezan. El problema es de naturaleza dual: no solo radica en la estaticidad del encabezado, sino también en su estructura primitiva.

La mayoría de las soluciones generan un x-client-data que contiene solo un variation_id e ignora por completo el trigger_variation_id. Mientras tanto, un Chrome real, participando en docenas de "pruebas de campo" simultáneamente, forma un encabezado con un rico conjunto de múltiples variation_id y, por lo general, varios trigger_variation_id.

Esta huella digital, inicialmente defectuosa y fácilmente distinguible, se agrava por el hecho de que permanece sin cambios. Tal comportamiento (un ID, sin actualizaciones) es característico de un navegador real solo en los primeros 10-30 segundos después del inicio. A partir de entonces, el Chrome real comienza a recibir información de Google sobre los experimentos activos, y el contenido del encabezado se enriquece y cambia.

Como resultado, a lo largo de toda la sesión, dicho perfil envía una señal anómala que se puede describir como: "Soy un emulador que no solo no participa en los experimentos de Google, sino que tampoco es capaz de actualizar su estado".

X-Chrome-Id-Consistency-Request como marcador de vulnerabilidades en el mecanismo de sincronización

La capacidad de iniciar sesión en una cuenta de Google directamente a través de la interfaz del navegador no es solo una conveniencia, sino un elemento crucial de confianza, inseparablemente ligado al encabezado X-Chrome-Id-Consistency-Request. Como establecimos anteriormente, este encabezado es el garante de la integridad de las cuentas. En consecuencia, si el navegador no admite esta función, físicamente no puede enviar dicho encabezado, lo que para Google es una prueba directa de emulación.

Nuestras pruebas demostraron que casi ninguno de los participantes del mercado pudo implementar correctamente este mecanismo.

La única excepción, además de Linken Sphere, es Dolphin Anty. Sin embargo, su implementación solo agrava el problema. Por defecto, en la configuración estándar del perfil, la función de enviar el nombre del dispositivo está desactivada. Como resultado, al autorizar en una cuenta de Google, Dolphin no transmite este parámetro de importancia crítica, una diferencia fundamental con el comportamiento del Chrome real, que siempre transmite este valor.

Si se activa manualmente la función de suplantación de DeviceName, el sistema ofrece generar un nombre, y aquí yace la segunda debilidad, no menos grave. La abrumadora mayoría de los usuarios nunca cambia el nombre de su dispositivo, utilizando los identificadores estándar establecidos por el fabricante. En lugar de imitar estos nombres de fábrica reales (MacBookPro16,1, ProBook 400, VivoBook E14 E402), el algoritmo de Dolphin crea construcciones lingüísticamente antinaturales según una plantilla de máquina única. Durante las pruebas, obtuvimos ejemplos como: BernieFast, JewellSuperTablet, KorbinUltraLaptop, MazieServer y LiaTablet (cabe destacar que todos se obtuvieron en pruebas con configuraciones de PC).

Este es un patrón muerto y fácilmente detectable. La gente no nombra sus dispositivos combinando un nombre personal con un adjetivo o el tipo de gadget. En lugar de enmascarar, esto crea una huella digital única y fácilmente rastreable que no solo delata un perfil específico, sino que también permite agrupar todas las cuentas creadas con esta herramienta.

Los resultados del análisis nos llevan a un veredicto inequívoco. No vemos errores aislados, sino una vulnerabilidad sistémica en el enfoque mismo: la mayoría de las soluciones funcionan según el principio de una lista de verificación, reproduciendo formalmente elementos individuales pero ignorando por completo su lógica interna e interconexión. Para los sistemas de análisis modernos de Google, una omisión tan clave sirve como prueba directa de emulación.

Nuevos vectores de detección: riesgos y oportunidades estratégicas

A pesar de las declaraciones oficiales de Google sobre la baja entropía del encabezado X-Client-Data, nuestras investigaciones, que incluyen varios cientos de ejecuciones de prueba de Chrome, demuestran lo contrario: no hemos registrado ni una sola repetición del conjunto de variaciones generado. Esto nos obliga a reconsiderar su papel en los mecanismos de seguimiento.

Para el usuario común, este encabezado se convierte en otro vector para crear una huella digital única. Junto con la dirección IP y otros parámetros del dispositivo, permite identificar con alta precisión un navegador específico dentro de una misma red. Sin embargo, en el contexto de los navegadores antidetección, la principal amenaza no proviene de la unicidad como tal, sino de la imperfección de su imitación. Como mostramos anteriormente, la estructura primitiva y el comportamiento estático de este encabezado en la mayoría de las soluciones son una anomalía fácilmente detectable.

Es importante comprender la escala y los objetivos de esta recopilación de datos:

- Los encabezados de la familia X-Browser-* y X-Client-Data se envían a todos los dominios afiliados a Google.

- El encabezado X-Chrome-Id-Consistency-Request tiene un propósito más limitado y se transmite solo a los servicios directamente relacionados con los procesos de autenticación.

Aunque estos encabezados quizás aún no sean el principal desencadenante para los sistemas anti-bot de Google, la situación actual no debe inducir a error. Estamos observando una etapa de recopilación masiva de datos y calibración de algoritmos. La implementación completa de sistemas de protección basados en ellos es el siguiente paso lógico. Los datos se envían solo a los dominios de Google, pero esto no impide que la corporación comparta información con socios, creando riesgos adicionales.

En este nuevo panorama, la capacidad de autorizar correctamente en una cuenta de Google dentro del perfil se transforma de una función conveniente en un elemento estratégico clave. Su correcta implementación permite que la sesión se integre orgánicamente en el modelo de comportamiento de la abrumadora mayoría de los usuarios reales, que están autorizados en sus navegadores. De este modo, el perfil abandona la categoría de sesiones anómalas y no autorizadas (modos de invitado, ordenadores públicos) con un nivel de riesgo inicialmente diferente, lo que se convierte en uno de los factores decisivos para el éxito.

Linken Sphere: Solucionando el problema a nivel fundamental

El análisis del mercado revela un patrón común: la mayoría de las soluciones reaccionan a los cambios a posteriori, añadiendo la emulación de elementos individuales a medida que se descubren. Nuestro enfoque es fundamentalmente diferente. Desde el principio, consideramos estos mecanismos no como un conjunto de encabezados aislados, sino como un sistema único e interconectado que refleja la lógica interna del funcionamiento del navegador. Esto es precisamente lo que nos permitió no solo imitar, sino recrear su comportamiento con precisión nativa.

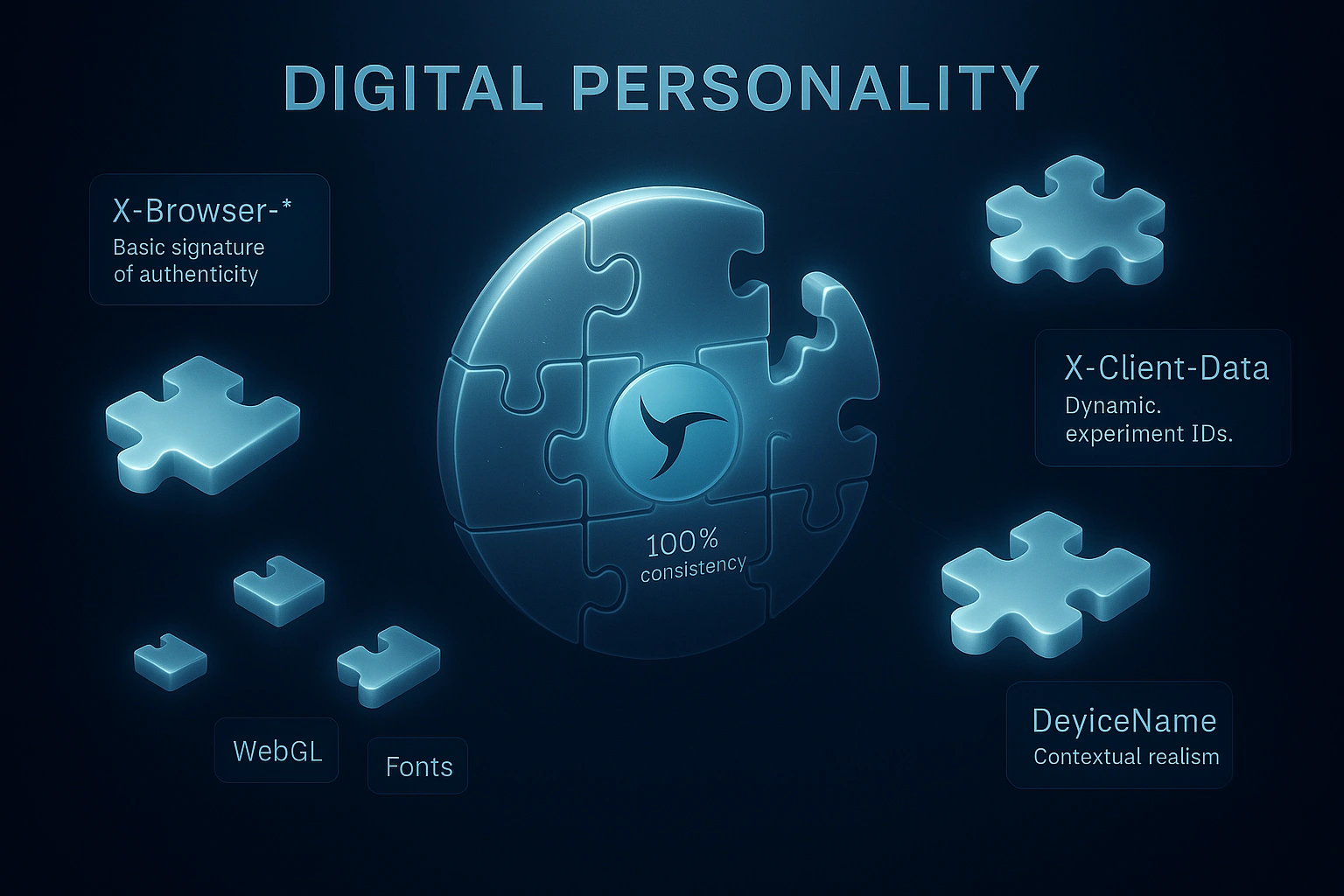

Recreación de la firma digital: emulación integral de encabezados

En Linken Sphere se implementa una emulación completa y multinivel de todos los encabezados de importancia crítica.

-

Familia

X-Browser-*: Este es el nivel básico de autenticidad, y está implementado de manera impecable. Los encabezados se forman correctamente y se corresponden por completo con el comportamiento del Google Chrome real en todos los sistemas operativos, incluido Android, donde otros productos cometen errores evidentes. -

X-Client-Data: En lugar de un marcador de posición estático y estructuralmente primitivo, Linken Sphere genera un encabezado dinámico y dependiente del contexto. Gracias a las suplantaciones a nivel del núcleo, los IDs de los experimentos asignados dependen directamente de la configuración de la sesión. El sistema tiene en cuenta las características del dispositivo exactamente como lo hace un Chrome real antes de asignar las "pruebas de campo". Esto crea no solo una huella digital única, sino lógicamente justificada.

El elemento final de confianza: sincronización de cuentas integrada

Consideramos el encabezado X-Chrome-Id-Consistency-Request y la autorización asociada no como una función adicional, sino como una parte integral de una huella digital creíble.

-

Integración por defecto. La suplantación del nombre del dispositivo no es una opción que se pueda olvidar activar. Está activa por defecto y es un componente básico de la huella digital. Esto garantiza que la sesión se comporte desde la primera solicitud como lo haría un dispositivo real, excluyendo anomalías.

-

Realismo contextual. El sistema genera no solo un nombre de dispositivo aleatorio, sino uno totalmente correspondiente a la configuración. Si su sesión emula un HP ProBook 400, entonces se utilizará un

DeviceNamereal, característico de ese modelo específico. Este mismo principio se aplica a nuestras configuraciones móviles: un perfil de Android recibirá un nombre realista correspondiente al modelo de smartphone seleccionado.

Los enfoques difieren radicalmente. Muchas soluciones ofrecen un conjunto de artefactos dispares y fácilmente detectables. Linken Sphere crea un retrato digital orgánico y creíble, donde cada detalle, incluido el nombre del dispositivo, está lógicamente conectado con los demás y se encuentra en su lugar.

Conclusión

La introducción por parte de Google de encabezados HTTP propietarios marca una nueva era en la arquitectura de la identificación digital. Como ha demostrado nuestra investigación, el mercado no estaba preparado para ello. La mayoría de las soluciones antidetección solo muestran una emulación superficial y fragmentaria que se desmorona ante el primer análisis serio. Cada encabezado incorrectamente formado y cada anomalía de comportamiento conducen directamente a pérdidas operativas, iniciando la cuenta atrás para la detección y el compromiso de toda la red de cuentas.

En lugar de parchear agujeros, Linken Sphere resuelve el problema a un nivel fundamental, recreando un ecosistema de navegador coherente y lógicamente conectado. Desde la correcta generación de X-Client-Data hasta la integración nativa de la autorización de Google, cada aspecto funciona en sinergia para crear un retrato digital verdaderamente creíble y vivo.

En esta nueva realidad, la elección de la herramienta se vuelve críticamente importante para la estabilidad de sus operaciones. Deje de confiar su trabajo a soluciones que van a la zaga de la industria. Elija una herramienta capaz de anticipar amenazas y proporcionar una ventaja estratégica.