¿Qué es UDP y qué papel juega en los navegadores antidetección modernos?

Introducción

En la industria de las multicuentas, es habitual prestar mucha atención a la suplantación de huellas digitales (fingerprint spoofing). Sin embargo, la base de cualquier actividad de red —los protocolos de transporte— a menudo pasa desapercibida. Mientras que el internet global está migrando masivamente a los estándares HTTP/3 y QUIC, muchas herramientas ignoran este progreso, creando marcadores invisibles pero críticos para los sistemas antibots.

En este artículo, desglosaremos por qué el soporte UDP en SOCKS5 no es una cuestión de velocidad, sino una condición obligatoria para un retrato digital de alta calidad en 2025. Explicaremos la diferencia técnica entre los protocolos, te enseñaremos cómo elegir los proxies adecuados y mostraremos los resultados de nuestra auditoría independiente de navegadores antidetección populares. Si ya estás familiarizado con la teoría, puedes saltar directamente a los resultados de nuestra investigación.

Sin embargo, para formar una imagen completa y comprender todos los matices de cómo funcionan los canales de comunicación modernos, recomendamos leer la publicación en su totalidad.

Evolución de los Protocolos — Por qué TCP ya no es suficiente

Para entender el valor del soporte UDP, necesitamos ir un nivel más profundo: a la mecánica de la transmisión de datos en internet.

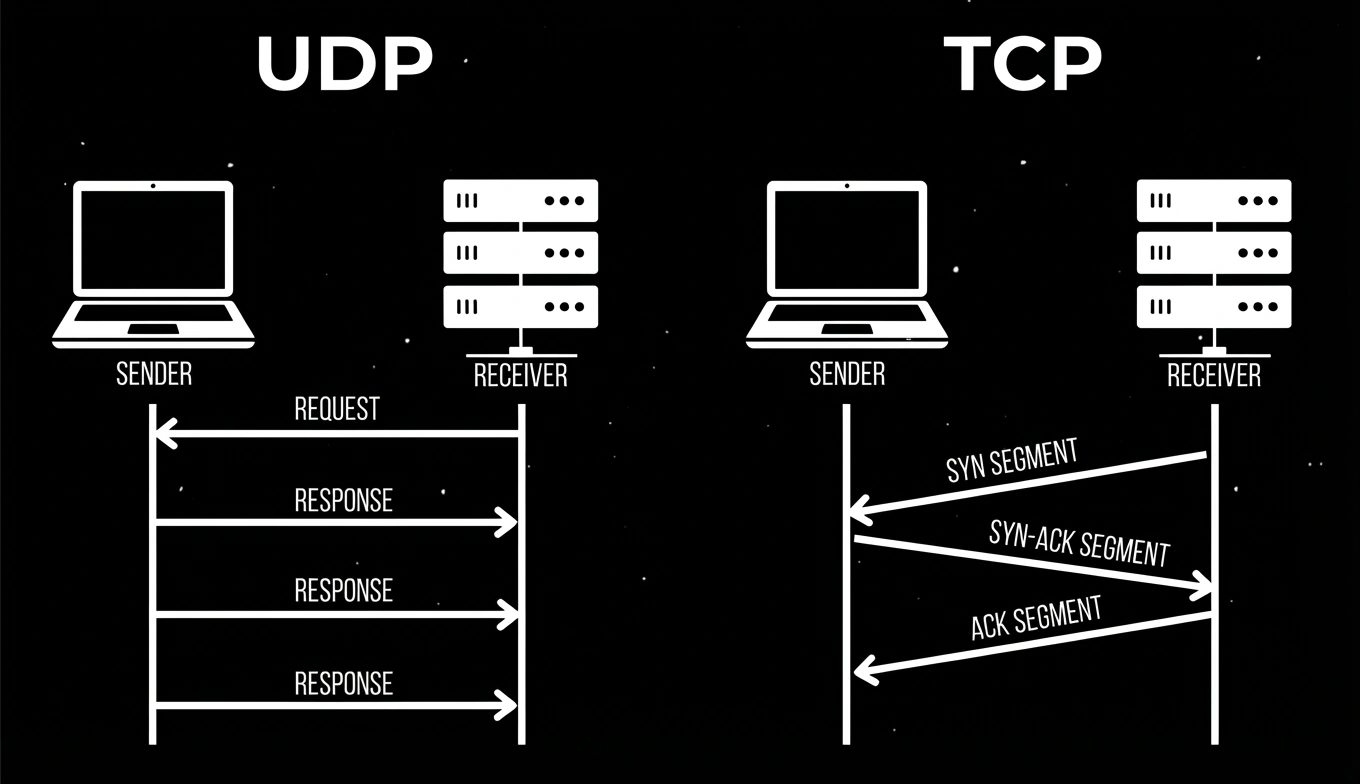

Globalmente, existen dos protocolos de transporte principales: TCP y UDP.

- TCP (Protocolo de Control de Transmisión) es el estándar clásico y estricto. Garantiza que todos los datos lleguen al destinatario en el orden correcto. Si un paquete se pierde en el camino, TCP fuerza su reenvío. Esto es confiable, pero lento debido a las constantes verificaciones y confirmaciones.

- UDP (Protocolo de Datagramas de Usuario) es un protocolo que funciona bajo el principio de "disparar y olvidar". No pierde tiempo estableciendo conexiones pesadas y confirmando la entrega de cada byte. Esto asegura la máxima velocidad y la mínima latencia.

En el contexto de un navegador, TCP era tradicionalmente responsable de la carga confiable de las estructuras de la página (HTML, CSS). Sin embargo, el internet moderno ha cambiado. El video en 4K, las reacciones instantáneas de la interfaz y el streaming requieren velocidades que el viejo TCP no puede proporcionar. Por lo tanto, los gigantes de TI han comenzado una migración masiva a tecnologías construidas sobre UDP.

Si tu proxy (y, en consecuencia, tu navegador) no sabe cómo trabajar con UDP, automáticamente te aíslas de una enorme capa de tecnologías web modernas. Para un sistema antibot, parece como si hubieras llegado al 2025 con equipamiento de 2010.

Veamos las tecnologías clave que dejan de funcionar correctamente sin UDP.

Evolución de los Protocolos — ¿Por qué los grandes servicios eligen UDP?

Muchos creen que UDP solo es necesario para llamadas de voz. Esto es un mito. Los protocolos modernos de alto nivel utilizan UDP como base de transporte para acelerar la navegación web regular.

1. QUIC y HTTP/3: El nuevo estándar de velocidad

QUIC (Quick UDP Internet Connections) es un protocolo revolucionario de Google que tomó lo mejor de TCP y TLS pero se trasladó a los rieles rápidos de UDP. Se convirtió en la base de HTTP/3, la tercera versión del protocolo principal de internet.

¿Por qué es importante para ti? Porque los gigantes tecnológicos (Google, Facebook, Cloudflare y otros) están implementando agresivamente HTTP/3.

Cómo funciona en la práctica:

- Aceleración: En redes con pérdida de paquetes (por ejemplo, internet móvil o Wi-Fi congestionado), HTTP/3 carga páginas hasta 4 veces más rápido que HTTP/2.

- Optimización: La Búsqueda de Google reduce la latencia en un 2%, y YouTube reduce el tiempo de almacenamiento en búfer (buffering) en un 9% precisamente gracias a QUIC.

Si tu proxy solo soporta TCP, el navegador no podrá establecer una conexión vía HTTP/3. Se verá obligado a retroceder al obsoleto HTTP/2.

Para los sistemas de análisis, esta es una señal clara: el usuario está utilizando software obsoleto o está detrás de un proxy corporativo de baja calidad.

2. WebTransport API: Reemplazando a WebSockets

Esta es una tecnología moderna para la comunicación bidireccional entre cliente y servidor con latencia mínima. Está reemplazando a los envejecidos WebSockets.

Dónde se utiliza: - Juegos en la nube y aplicaciones interactivas. - Streaming. - Recepción de notificaciones de alta frecuencia (cotizaciones bursátiles, apuestas). - Edición colaborativa de documentos en tiempo real.

Sin soporte UDP, esta API simplemente no funcionará, limitando la operación de aplicaciones web modernas y creando anomalías en el perfil del usuario.

Desde fuera, parece sospechoso: los sistemas ven que es un Chrome reciente (que requiere soporte para WebTransport), pero en la práctica, la tecnología no está disponible. Tal discrepancia es uno de los signos de suplantación de huella digital o manipulación de la conexión.

3. WebRTC: Audio y Video sin intermediarios

WebRTC es una tecnología que permite a los navegadores intercambiar datos (video, voz, archivos) directamente entre sí. Es la base de Google Meet, Zoom (en el navegador), Discord, Meta y muchos mensajeros.

Para establecer una conexión, WebRTC utiliza el mecanismo ICE, que busca la ruta más corta entre dispositivos.

- Prioridad UDP: ICE siempre intenta conectarse vía UDP, ya que esto es crítico para la calidad de la conexión.

- Solicitudes STUN: El navegador envía paquetes UDP ligeros a un servidor STUN para averiguar su dirección IP pública.

- Canal de respaldo (TURN): Si una conexión directa es imposible, el tráfico pasa a través de un servidor intermediario (TURN).

¿Cuál es el riesgo para las multicuentas?

Si utilizas una conexión con solo soporte TCP, la cadena WebRTC se rompe. El navegador no puede enviar una solicitud STUN vía UDP. O bien fallará en determinar su IP externa por completo o se verá obligado a usar soluciones alternativas lentas vía TCP.

Los sistemas antibots ven estos intentos perfectamente bien. Un usuario doméstico real casi siempre tiene la capacidad de enviar un paquete UDP. Bloquear UDP es un signo característico del uso de túneles, VPNs o servidores proxy.

La escala del problema en números

La escala de adopción de tecnologías basadas en UDP se demuestra mejor con estadísticas objetivas. A finales de 2025, observamos el siguiente panorama:

- ~36.3% de todos los sitios web en el mundo ya usan HTTP/3 basado en QUIC (datos de W3Techs).

- 95%+ de los navegadores modernos, incluidos Chrome, Firefox, Edge y Safari, soportan este estándar por defecto (estadísticas de Can I Use).

- >40% de todas las conexiones de Chrome a los servidores de Google se realizan vía QUIC.

- >75% del tráfico de internet de Facebook se transmite a través de protocolos basados en UDP.

Dada tal integración profunda del protocolo, la falta de soporte para el mismo en un navegador se convierte en una anomalía estadística. Usar exclusivamente transporte TCP contradice el perfil de un usuario real y sirve como un disparador claro para los sistemas de análisis de comportamiento, apuntando a la naturaleza artificial del tráfico.

¿Cómo verificar esto tú mismo?

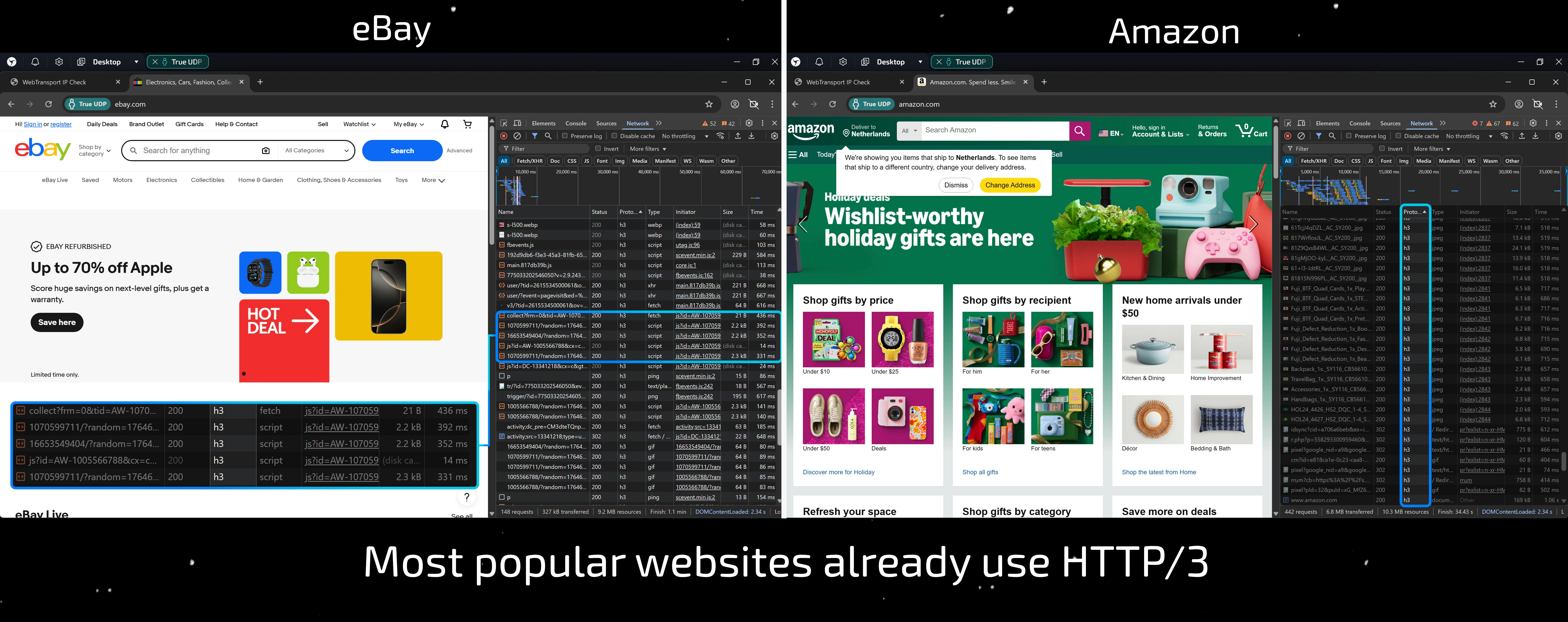

Los números pueden parecer abstractos, pero puedes verificar la relevancia de HTTP/3 ahora mismo, dedicando solo 30 segundos a ello. No necesitas herramientas especiales: un navegador normal es suficiente.

- Abre cualquier navegador moderno.

- Presiona F12 (o Más herramientas > Herramientas para desarrolladores) para abrir el panel de desarrollador, y cambia a la pestaña Red (Network).

- En la barra de direcciones, ingresa la dirección de cualquier recurso importante, por ejemplo,

ebay.comoamazon.com, y ve a él. - En la tabla de solicitudes, pasa el cursor sobre el encabezado de cualquier columna (por ejemplo, Estado/Status), haz clic derecho y selecciona Protocolo.

- Mira los valores en la columna que aparece.

Si ves h3, significa que la conexión al sitio es a través del protocolo HTTP/3. Como puedes ver, esta no es una tecnología experimental, sino un estándar que funciona en tu computadora ahora mismo.

Pregúntate: si tu navegador doméstico abre estos sitios vía h3, pero tus perfiles de trabajo en el navegador antidetección usan solo h2 o http/1.1, ¿qué tan natural le parece eso a los sistemas antibots?

Requisitos técnicos para Proxies

Para que tu tráfico cumpla con los estándares modernos, no es suficiente simplemente "habilitar" el soporte UDP en el navegador. Es críticamente importante que cada eslabón en la cadena de red —desde tu ISP o VPN hasta el servidor proxy final— maneje correctamente este protocolo. Si incluso un nodo bloquea o no entiende UDP, la magia no funcionará. Y aquí nos topamos con las limitaciones fundamentales de los tipos de proxy en sí.

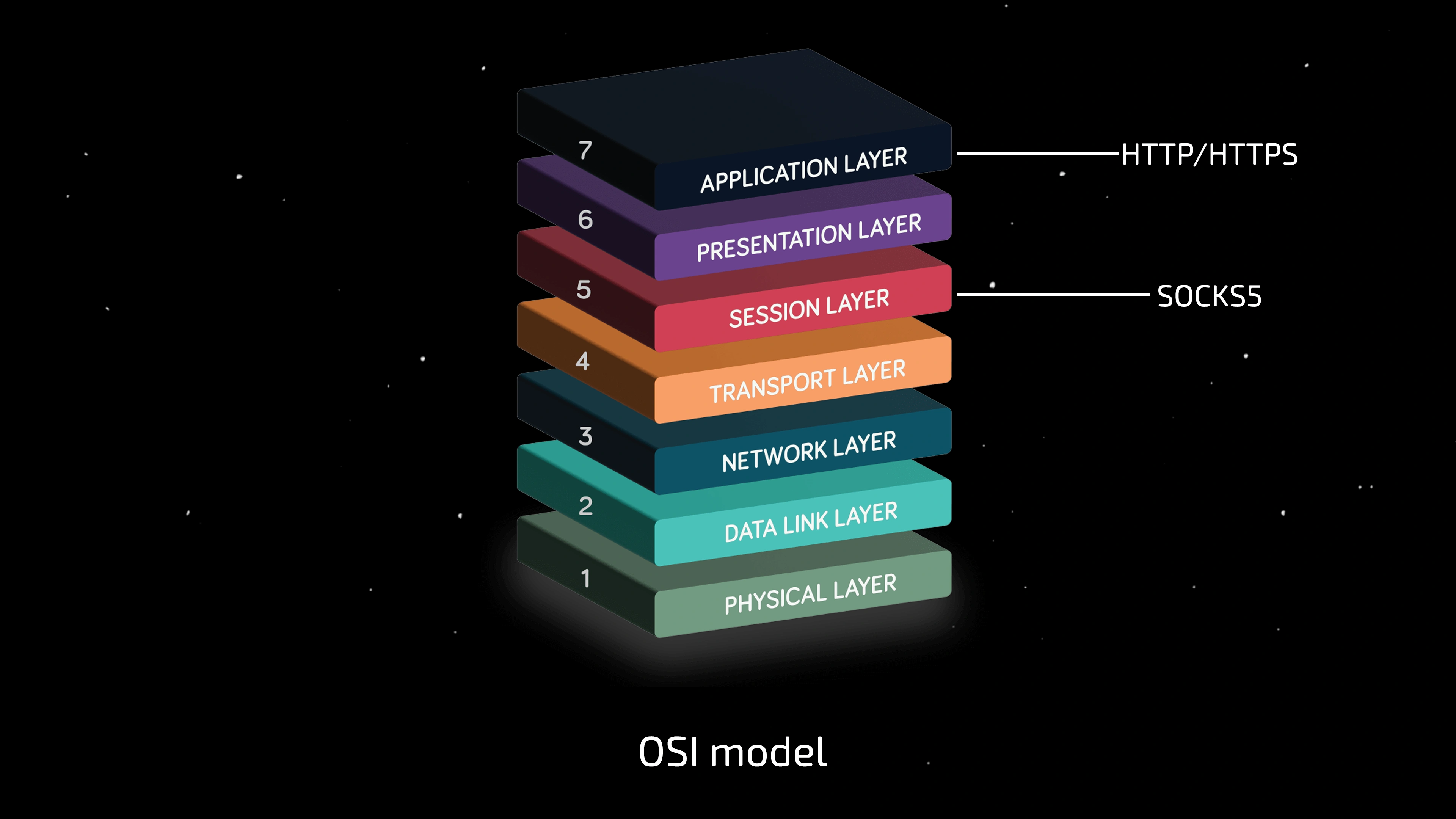

Hay dos estándares de conexión principales en el mercado: HTTP(S) y SOCKS5. Averigüemos cuál es capaz de qué mirando el modelo OSI (el modelo básico de interconexión de sistemas abiertos).

HTTP/HTTPS: Un callejón sin salida técnico para UDP

HTTP es un protocolo de capa de aplicación (Capa 7, el nivel más alto del modelo OSI). Fue creado para una tarea específica: transferir hipertexto, páginas web, imágenes y solicitudes API.

Como transporte, HTTP histórica y técnicamente utiliza solo TCP.

Si compraste un proxy HTTP o HTTPS, nunca habrá soporte UDP allí. Esta es una limitación del estándar mismo. Incluso si el servicio de proxy afirma "alta velocidad", no podrás establecer una conexión QUIC o procesar correctamente WebRTC vía UDP a través de un proxy HTTP. El navegador se verá obligado a usar TCP, lo cual, como descubrimos anteriormente, es un disparador para los sistemas de verificación de usuarios.

SOCKS5: El túnel universal

SOCKS (Socket Secure) es un protocolo de capa de sesión (Capa 5 del modelo OSI). Funciona más abajo que HTTP y no intenta interpretar los datos que pasan a través de él. Es simplemente un túnel para el tráfico.

SOCKS5 fue diseñado originalmente como un protocolo de proxy universal. Sabe cómo trabajar tanto con TCP como con UDP. Sin embargo, es importante entender la diferencia entre las capacidades del protocolo y su implementación.

El hecho de que el estándar SOCKS5 permita trabajar con UDP no garantiza su presencia en un servidor específico. Implementar soporte UDP requiere recursos y configuración adicionales del lado del proveedor de proxy, y hoy en día, lejos de todos los servicios están listos para proporcionar esta opción.

Para la operación correcta de los protocolos web modernos, solo los proxies SOCKS5 son adecuados para ti. Al elegir un proveedor, asegúrate de aclarar la disponibilidad de soporte de tráfico UDP, ya que muchos servicios populares tienen esta funcionalidad deshabilitada por defecto o ausente por completo.

¿Cómo implementar soporte UDP en el trabajo?

Supongamos que tienes los proxies SOCKS5 correctos con soporte UDP. ¿Cómo fuerzas al navegador antidetección a usar este potencial? Hoy existen dos caminos comunes.

Método 1: Proxificación Externa (El camino difícil)

Si el navegador en sí no sabe cómo trabajar con UDP dentro de SOCKS5 (y esto, desafortunadamente, es el estándar para la mayoría de las soluciones en el mercado), los usuarios tienen que recurrir a herramientas de enrutamiento adicionales: proxificadores externos.

Esto se implementa configurando todo el sistema operativo o el enrutador para trabajar a través de un proxy.

Las herramientas generalmente implican soluciones costosas basadas en Raspberry Pi o enrutadores industriales con la funcionalidad adecuada (puedes leer más sobre la configuración a través de un enrutador en nuestro artículo sobre Keenetic).

Sin embargo, este enfoque tiene una serie de desventajas:

- Una sesión para todo el dispositivo. Envuelves todo el tráfico de la computadora en un proxy. Esto hace imposible trabajar con 10, 50 o 100 perfiles simultáneamente.

- Inestabilidad. Todo tu sistema se vuelve dependiente de un proxy. Si "se cae", el internet desaparece en todas partes.

- Tráfico parásito. Las actualizaciones de Windows, los servicios en segundo plano y los mensajeros comenzarán a actualizarse a través de un costoso proxy residencial, lo que lleva a excesos de tráfico y velocidad reducida.

Método 2: Soporte Nativo del Navegador (El escenario ideal)

El enfoque más efectivo y tecnológico es usar un navegador antidetección que sepa cómo procesar nativamente el tráfico UDP dentro del protocolo SOCKS5. En este caso, el soporte se implementa al nivel del motor de red del software mismo, sin necesidad de trucos de terceros.

Esto elimina todas las limitaciones de los proxificadores externos:

- Escalabilidad. Puedes trabajar con docenas y cientos de perfiles simultáneamente. Cada perfil mantiene su conexión independiente con su proxy único, lo cual es críticamente importante para las multicuentas.

- Aislamiento y Estabilidad. El proxying ocurre estrictamente dentro del contenedor del navegador. El tráfico del sistema no se mezcla con el tráfico de trabajo, y la falla de un proxy no afecta la operación de otros perfiles y el sistema operativo.

- Pila de Red Completa. Técnicamente, la implementación correcta del transporte UDP es una condición necesaria para la operación de todos los protocolos de nueva generación: HTTP/3, QUIC, WebTransport y WebRTC completo. El navegador gana la capacidad de comportarse naturalmente, estableciendo conexiones tal como un Chrome regular en una PC doméstica.

Pero aquí surge una pregunta lógica: ¿es suficiente simplemente declarar soporte UDP en SOCKS5? ¿Garantiza esto automáticamente que todos los protocolos complejos (como QUIC) funcionarán correctamente y el sistema de confianza verá una huella digital natural? ¿O pueden esconderse matices técnicos detrás de declaraciones ruidosas, anulando todos los esfuerzos de anonimización?

Para aclarar esto, realizamos nuestra propia investigación técnica de mercado. Verificamos cómo las soluciones populares manejan realmente el tráfico UDP, y si esta función realmente proporciona las ventajas esperadas de ella. Los resultados resultaron ser bastante reveladores.

Investigación — Soporte de Proxy UDP en Navegadores Antidetección

El mercado de navegadores antidetección es enorme, pero cuando se trata de innovaciones reales, el círculo se reduce a unos pocos. Nos sorprendieron los resultados de la auditoría: a pesar de la importancia crítica de UDP para la web moderna, el soporte nativo para esta tecnología (sin manipulaciones complejas y programas externos) es ofrecido por solo dos productos en el mercado: Linken Sphere y Vision.

Sin embargo, como mostró nuestra prueba, afirmar soporte e implementarlo completamente son dos tareas diferentes.

En esta sección, no solo mostraremos los resultados, sino que también te daremos las herramientas para que puedas verificar independientemente cualquier navegador.

Metodología de Pruebas

Para asegurar que la imagen fuera objetiva, verificamos no solo el hecho de la conexión, sino también la operación de todos los protocolos modernos dependientes de UDP.

Nuestro banco de pruebas:

- Proxy SOCKS5: Se utilizó el mismo proxy privado con soporte UDP garantizado.

- Herramientas: Un conjunto de verificadores independientes para WebRTC, QUIC y WebTransport.

- Participantes: Linken Sphere, Vision y, para la pureza del experimento, un enrutador de hardware Keenetic (como punto de referencia para un proxificador externo).

¿Cómo verificar tu navegador antidetección?

- Preparación: Crea un perfil y especifica un proxy SOCKS5. Importante: asegúrate de que tu proveedor de proxy soporte UDP, y que la interfaz del navegador (si existe tal característica) muestre la indicación correspondiente.

- Pruebas: Visita secuencialmente los 4 recursos de la lista a continuación.

- Análisis: Compara lo que ves con nuestra interpretación de los resultados.

Desglose paso a paso de las métricas de prueba

Seleccionamos 5 pruebas que muestran diferentes niveles de operación de red, desde WebRTC básico hasta HTTP/3 avanzado.

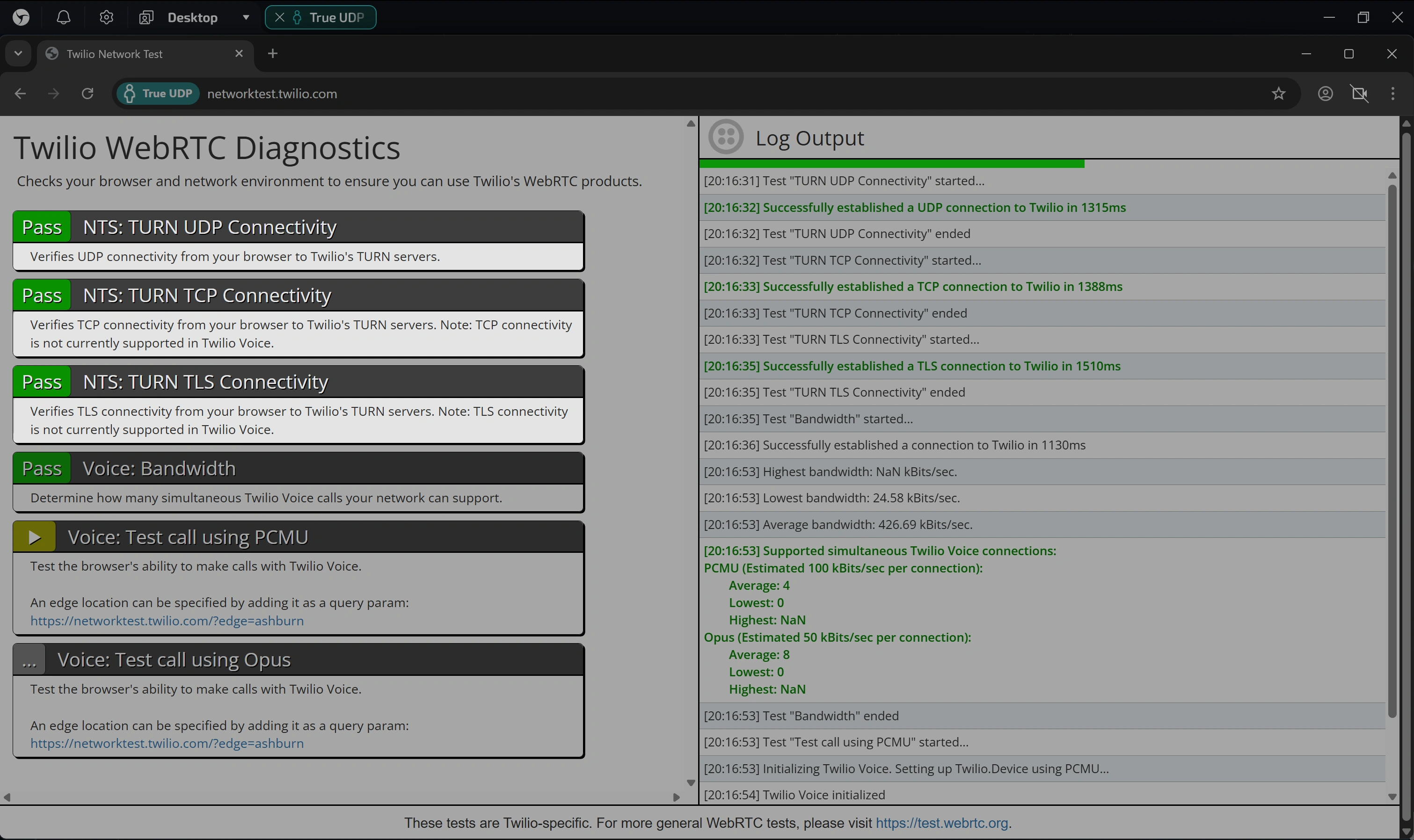

1. Twilio (Prueba WebRTC)

Enlace: networktest.twilio.com

Esta prueba verifica si el navegador puede establecer comunicación de audio/video.

- Qué buscar: Nos interesa el resultado de las pruebas NTS: TURN UDP/TCP/TLS Connectivity.

- Buen resultado: Etiquetas verdes "Pass" junto a los tres elementos. Esto significa que WebRTC es completamente funcional.

- Mal resultado: La aparición de etiquetas rojas "Fail" junto a cualquiera de los elementos (UDP, TCP o TLS) señala problemas con el establecimiento de una conexión e inoperabilidad parcial de toda la tecnología.

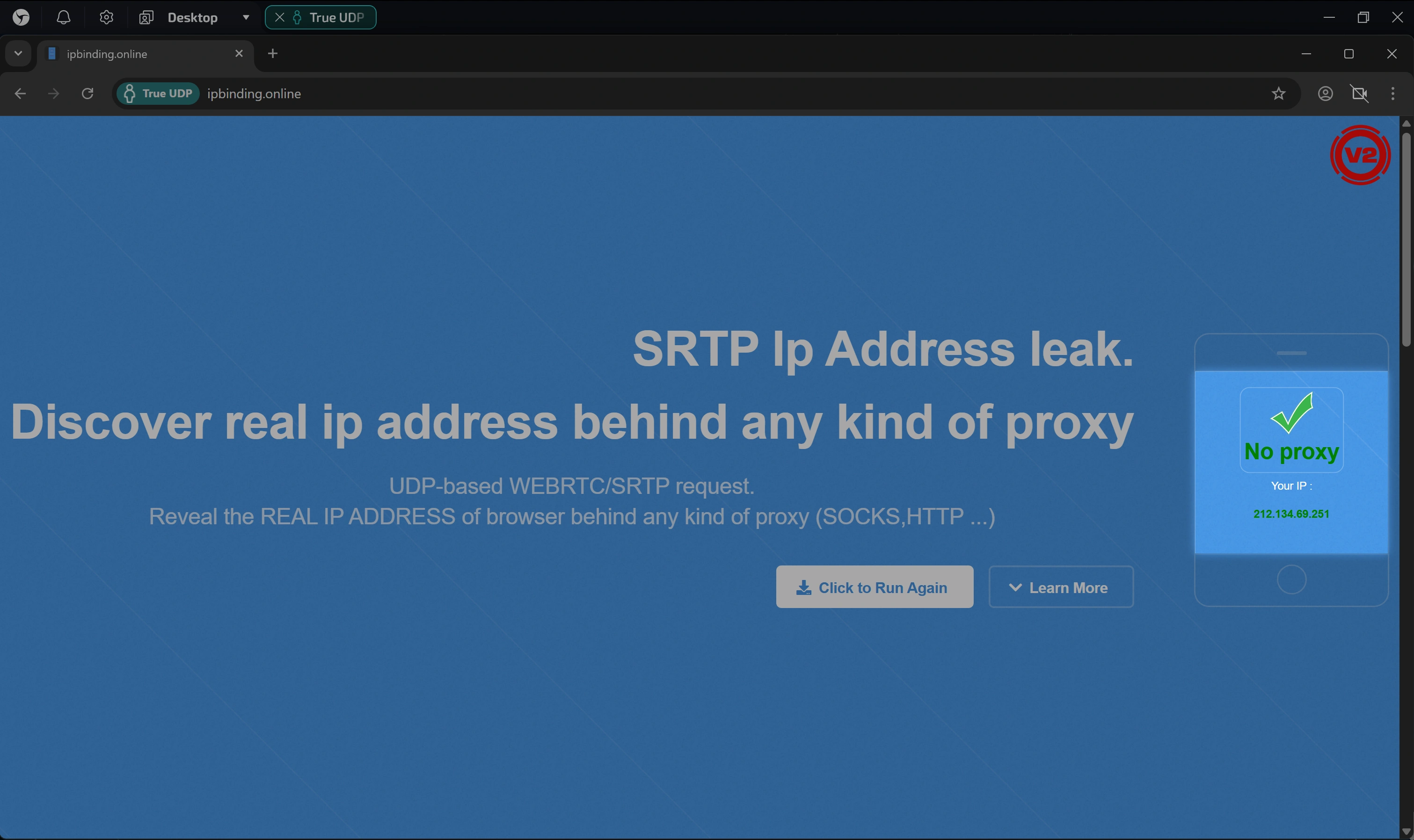

2. IPbinding (Verificación de Fugas)

Enlace: ipbinding.online

La prueba inicia una conexión a un servidor TURN para una verificación práctica de la operación de WebRTC y la obtención de tu dirección IP.

- Qué buscar: La dirección IP en los resultados.

- Buen resultado: La IP mostrada coincide con la IP de tu proxy.

- Mal resultado: Ves tu IP real (fuga) o carga interminable (la conexión está bloqueada).

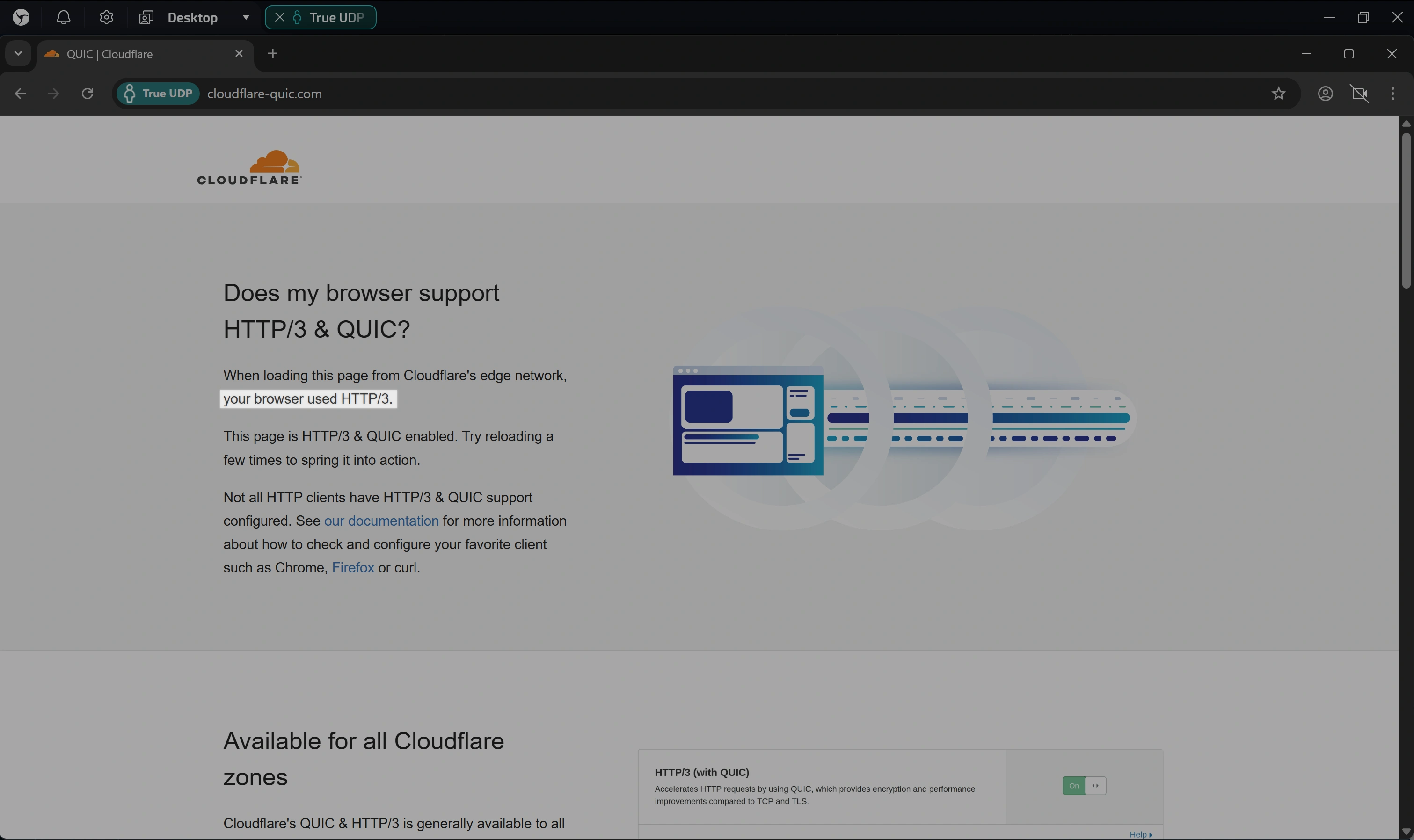

3. Cloudflare QUIC (Prueba HTTP/3)

Enlace: cloudflare-quic.com

Aquí comienza la parte más interesante. Muchos navegadores saben cómo enrutar WebRTC vía UDP pero continúan cargando sitios vía el viejo TCP. Esta prueba muestra si QUIC está funcionando para ti.

- Característica: Actualiza la página varias veces. Los navegadores a menudo intentan TCP primero, y solo después de recibir el encabezado

Alt-Svccambian a HTTP/3. - Buen resultado: Texto: "your browser used HTTP/3" (tu navegador usó HTTP/3).

- Mal resultado: Texto "your browser used HTTP/2" (tu navegador usó HTTP/2). Esto significa que el navegador no puede usar el protocolo de alta velocidad, incluso si el proxy lo permite.

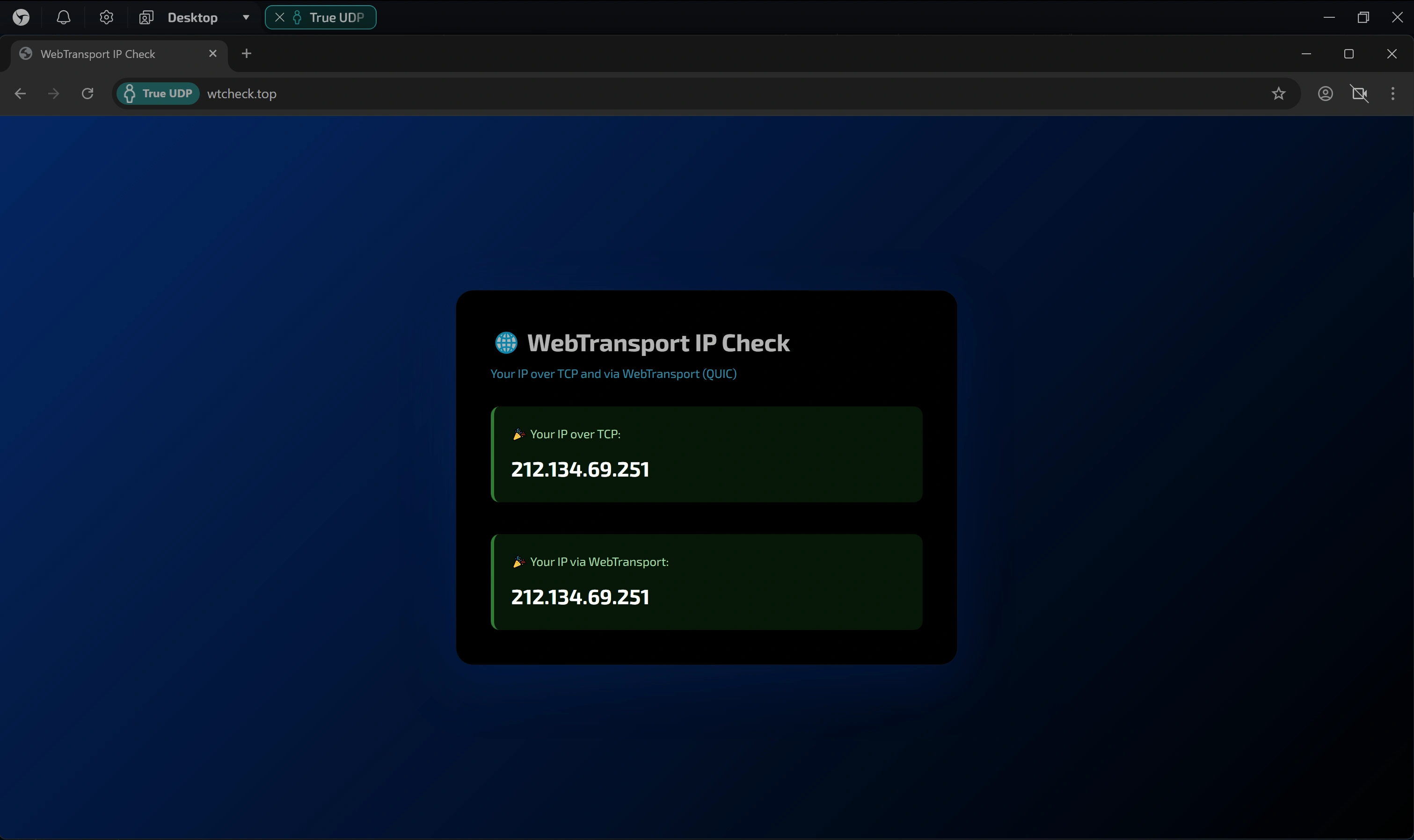

4. WebTransport (Verificación de API Moderna)

Enlace: wtcheck.top

WebTransport es una tecnología de próxima generación que arquitectónicamente no puede funcionar sin el protocolo QUIC (y, en consecuencia, sin UDP). Su operatividad es uno de los marcadores de una implementación completa de la pila de red.

- Buen resultado: La prueba muestra dos bloques con direcciones IP (para TCP y WebTransport), y ambos coinciden con la dirección de tu proxy.

- Mal resultado: La aparición de un

WebTransport error. Esto indica inequívocamente que el soporte UDP en el navegador falta o está implementado solo parcialmente.

Resultados de nuestra investigación

Soporte |

Linken Sphere 2 v2.11.12 |

Vision v3.3.38 |

Keenetic Speedster |

|---|---|---|---|

| WebRTC (Video/Audio) TURN (Twilio) | |||

| WebRTC (Video/Audio) SRTP (IPbinding) | |||

| HTTP/3 & QUIC (Cloudflare) | |||

| WebTransport (wtcheck) | |||

| Multihilo (Diferentes IPs en diferentes perfiles) | |||

| Calificación Final | 5 | 3 | 2 |

Realizamos una serie de pruebas utilizando el mismo proxy SOCKS5 UDP. Los resultados muestran claramente la diferencia entre la implementación parcial y completa del soporte UDP.

Vision — El problema del soporte parcial

Vision demuestra una implementación parcial. El protocolo WebRTC de hecho funciona vía UDP, pero el tráfico web principal (carga de páginas, solicitudes a la infraestructura web moderna) continúa pasando a través del obsoleto TCP (HTTP/2).

Esto crea un perfil de red contradictorio: el navegador demuestra las capacidades de un canal de comunicación moderno cuando trabaja con medios, pero se degrada forzosamente a protocolos obsoletos durante la navegación regular. Para los sistemas de seguridad, tal discrepancia parece una anomalía técnica.

Keenetic Speedster — Proxificación Externa

El uso de un proxificador externo (en este caso, un enrutador Keenetic Speedster) demuestra resultados similares a la implementación de software parcial. El dispositivo maneja con éxito el reenvío UDP para WebRTC, pero, al igual que Vision, no asegura la operación de HTTP/3 y QUIC para el tráfico web principal por defecto.

La principal desventaja de este método es la falta de multihilo. El enrutador envuelve todo el tráfico del dispositivo conectado en un túnel. Esto hace imposible el trabajo simultáneo con múltiples perfiles: estás limitado a una sesión activa por conexión física, lo que reduce críticamente la eficiencia del trabajo en multicuentas.

Linken Sphere — Consistencia de Red

En Linken Sphere, se implementa el soporte UDP completo. En lugar de un reenvío punto a punto del popular WebRTC, hicimos posible trabajar con todas las tecnologías modernas dentro del túnel SOCKS5. Esto permite al navegador usar el protocolo de transporte según lo previsto por los desarrolladores de Chrome, sin limitaciones artificiales.

En la práctica, esto asegura:

- Consistencia de Red: Ausencia de brechas lógicas donde diferentes tipos de tráfico se ven obligados a usar diferentes protocolos de transporte.

- Operación Nativa HTTP/3: La interacción con Google, Meta y una parte significativa de la web global (más del 36% de los sitios del top 10 millones) ocurre vía el protocolo QUIC, que es el estándar para la gran mayoría de los dispositivos reales.

- Soporte para APIs de Red de Próxima Generación: Tecnologías como WebTransport funcionan "fuera de la caja", asegurando la ejecución correcta de escenarios modernos.

Conclusión

Como mostraron los resultados de nuestra investigación, el soporte UDP declarado en las especificaciones del producto no siempre significa una operación correcta de la pila de red en la práctica. En condiciones donde la web se está moviendo rápidamente a HTTP/3, la implementación parcial de protocolos crea un perfil digital incompleto que es fácilmente detectado por los sistemas de seguridad modernos.

Linken Sphere sigue siendo la única solución en el mercado hoy en día que ofrece soporte UDP verdaderamente completo. Hemos cerrado la brecha tecnológica entre la emulación y la realidad, permitiendo que tus perfiles interactúen con Google, Facebook y otros gigantes en el lenguaje de los protocolos modernos de alta velocidad.

Creemos que el spoofing de calidad es un derecho básico, no una opción premium. Por lo tanto, el soporte nativo UDP está disponible para los usuarios de Linken Sphere en cualquier plan, incluido el plan completamente gratuito (Free). Descarga el navegador, configura un proxy y verifica la calidad de la conexión tú mismo.

P.D. Para desarrolladores de otras soluciones

Nos esforzamos por la máxima objetividad. Si representas a otro navegador antidetección y estás seguro de que tu producto también proporciona soporte nativo UDP, escríbenos. Con gusto realizaremos pruebas repetidas y actualizaremos nuestra investigación. El mercado debe conocer a sus héroes.