Pourquoi Google bloque les comptes et quel est le rapport avec votre Antidetect

Introduction

Google a une fois de plus complexifié les mécanismes d'identification numérique en déployant une nouvelle couche de protection plus sophistiquée, basée sur des en-têtes HTTP propriétaires. Ce changement discret a pris la majeure partie du marché par surprise, provoquant une vague de mises à jour hâtives. Pendant que les autres se précipitaient pour publier des « correctifs » superficiels, nous avons compris que nous n'étions pas face à un problème mineur, mais à un changement fondamental nécessitant une analyse approfondie et complète.

Dans cet article, nous expliquerons le fonctionnement de ce nouveau mécanisme de suivi. Nous commencerons par analyser en détail le contenu et la fonction des en-têtes clés — de la famille X-Browser-* aux en-têtes critiques X-Client-Data et X-Chrome-Id-Consistency-Request, en expliquant comment ils permettent à Google de distinguer un utilisateur réel d'un navigateur anti-détection. Ensuite, nous présenterons les résultats de notre étude à grande échelle, où nous montrerons sans détour comment les principaux navigateurs anti-détection gèrent (ou, le plus souvent, ne gèrent pas) cette nouvelle menace. Si vous êtes déjà familier avec la théorie, vous pouvez passer directement aux résultats de notre étude.

Cependant, pour vraiment comprendre pourquoi certaines solutions construisent une empreinte cohérente et crédible, tandis que d'autres ne créent qu'une mosaïque d'artefacts facilement détectables, nous vous recommandons vivement de lire l'analyse dans son intégralité. C'est dans la mise en œuvre correcte de ces subtilités que réside la frontière entre un fonctionnement stable et un blocage inévitable.

De quels en-têtes s'agit-il ?

Lors de l'interaction avec ses services, Google Chrome utilise un groupe d'en-têtes HTTP propriétaires qui jouent un double rôle. Officiellement, ils sont destinés à des tâches internes : tests A/B, collecte de télémétrie et confirmation de l'authenticité du navigateur. Cependant, leur application réelle est beaucoup plus large — c'est un mécanisme puissant pour l'identification des utilisateurs et la détection d'activités anormales, ce qui rend leur analyse et leur émulation une tâche clé pour les développeurs de navigateurs anti-détection. Examinons-les de plus près.

La famille X-Browser-*

// En-têtes X-Browser-* //

X-Browser-Channel: stable

X-Browser-Year: 2025

X-Browser-Validation: XPdmRdCCj2OkELQ2uovjJFk6aKA=

X-Browser-Copyright: Copyright 2025 Google LLC. All rights reserved.

Elle comprend 4 en-têtes qui servent à l'identification de base de la version du navigateur et à la vérification de son authenticité. De cette manière, Google détermine que la requête provient bien d'un véritable Google Chrome, et non d'un autre navigateur qui tente de se faire passer pour lui.

-

X-Browser-Channel— informe le serveur du canal de publication du navigateur (stable,beta,dev,canary). Cela permet à Google d'adapter le contenu ou les fonctionnalités en fonction de la stabilité de la version. Pour la plupart des utilisateurs, la valeur eststable. -

X-Browser-Year— l'année de publication de la version du navigateur utilisée. -

X-Browser-Copyright— une chaîne standard avec des informations sur les droits d'auteur. -

X-Browser-Validation— l'en-tête le plus important de ce groupe, conçu pour protéger contre les bots et les clients modifiés. Sa valeur est générée à partir de deux composants : une clé API intégrée dans le fichier binaire de Chrome (unique pour chaque système d'exploitation) et la chaîneUser-Agentde la requête actuelle.

L'en-tête X-Client-Data

// En-tête X-Client-Data //

x-client-data: CJa2yQEIpLbJAQipncoBCMvrygEIk6HLAQj0o8sBCIWgzQEI/aXOAQiTgc8BCP+EzwEIkIfPAQiFis8BCKqLzwEIpIzPARiYiM8BGIyJzwE=

Décodé :

message ClientVariations {

// ID de variation actifs visibles par Google sur ce client. Ils sont signalés pour analyse, mais n'affectent pas directement le comportement côté serveur.

repeated int32 variation_id = [3300118, 3300132, 3313321, 3323339, 3330195, 3330548, 3362821, 3379965, 3391635, 3392127, 3392400, 3392773, 3392938, 3393060];

// ID de variation actifs visibles par Google sur ce client qui déclenchent un comportement côté serveur. Ils sont signalés pour analyse *et* affectent directement le comportement côté serveur.

repeated int32 trigger_variation_id = [3392536, 3392652];

}

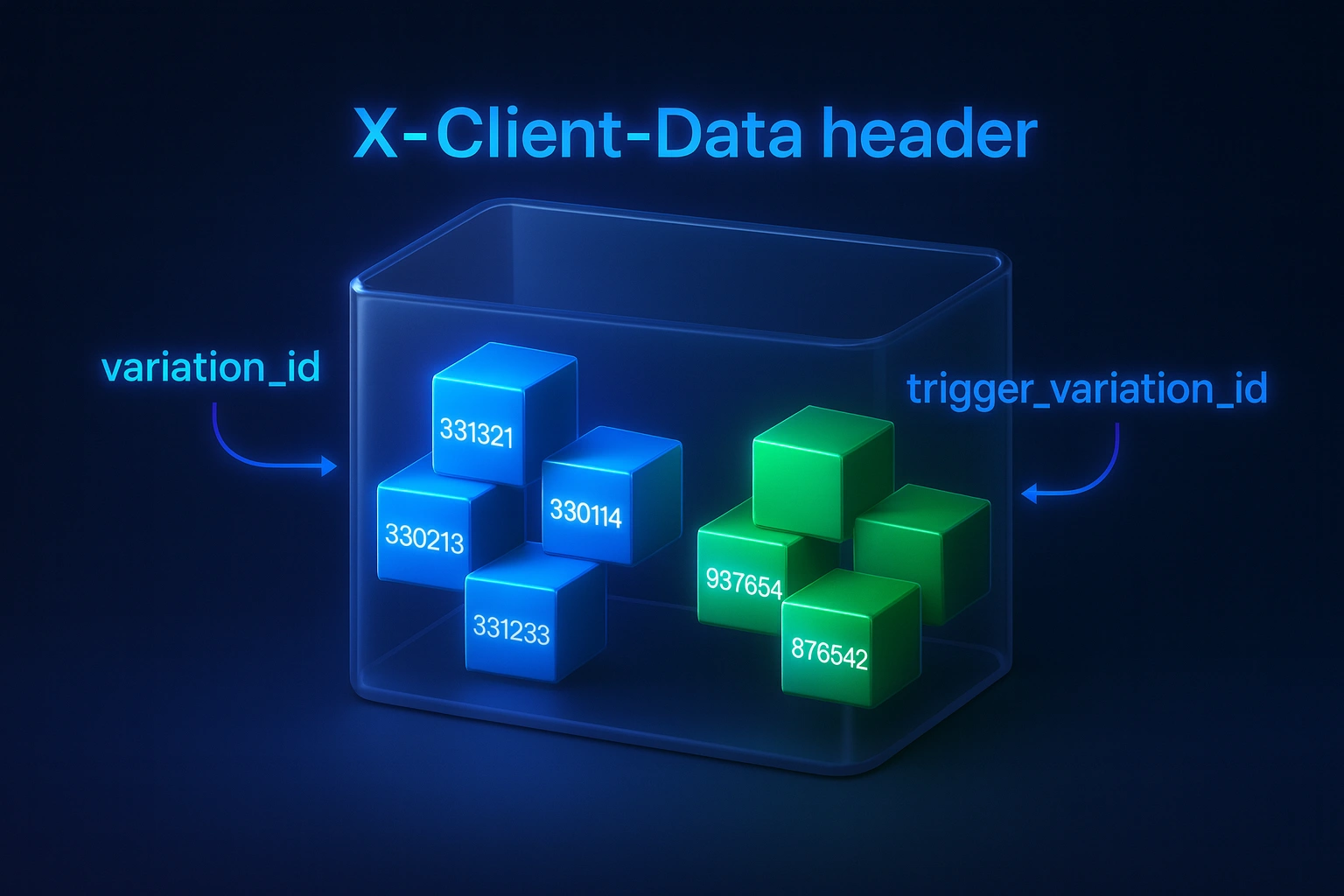

L'en-tête X-Client-Data est un outil clé du système des « essais sur le terrain » (Field Trials) de Google, représentant un objet protobuf encodé en Base64 web-safe. Il informe les serveurs de Google des fonctionnalités expérimentales actives dans cette instance du navigateur, ce qui permet de réaliser des tests A/B à grande échelle, d'introduire progressivement de nouvelles fonctionnalités pour un cercle restreint d'utilisateurs et de modifier dynamiquement le comportement des services web (comme la recherche Google ou YouTube) pour un client spécifique.

Le message contient deux listes principales d'identifiants numériques :

variation_id: ID des groupes d'expériences actifs dans le navigateur.trigger_variation_id: une liste distincte d'ID marqués comme « trigger » pour les propriétés web de Google. Logiquement séparée des variation_id habituels.

La particularité de ce mécanisme réside dans son cycle de vie : les valeurs des variations sont déterminées lors du premier lancement du profil Chrome et peuvent légèrement changer entre les lancements ultérieurs. La suppression complète du dossier de profil déclenche leur régénération. Ainsi, cet en-tête n'est pas un « instantané » statique, mais un identifiant dynamique, unique pour chaque profil.

L'en-tête X-Chrome-Id-Consistency-Request

// En-tête X-Chrome-Id-Consistency-Request //

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=78e64ade-1b2a-4ea6-9068-9765aa13e80a,signin_mode=all_accounts,signout_mode=show_confirmation

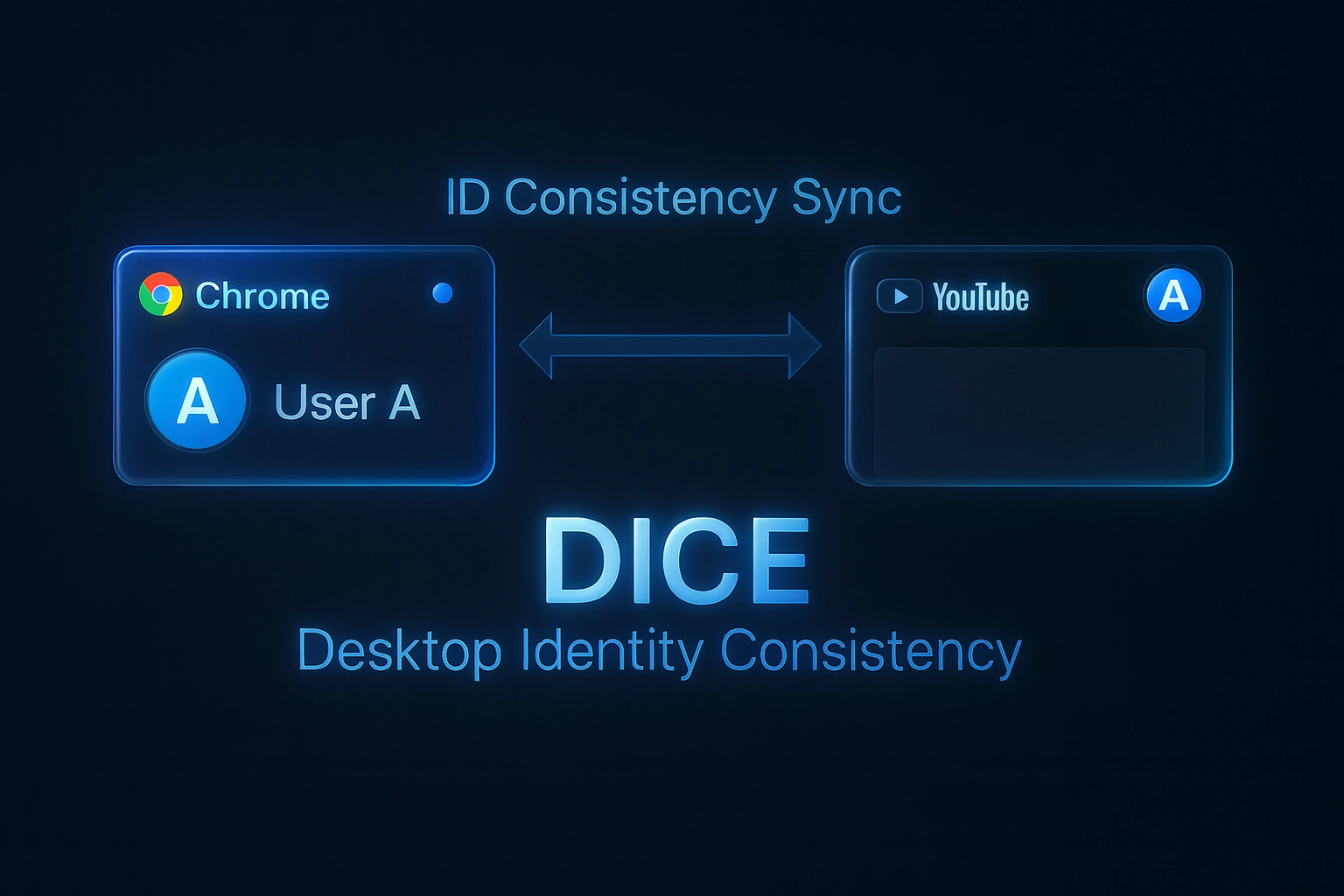

X-Chrome-ID-Consistency-Request est un en-tête de service, un élément clé du mécanisme DICE (Desktop Identity Consistency). Sa tâche principale est de garantir que la liste des comptes Google auxquels vous êtes connecté dans le navigateur lui-même (dans le profil Chrome) corresponde toujours à la liste des comptes actifs sur les pages web de Google, telles que Gmail, Drive ou YouTube. En termes simples, c'est une sorte de garant de la cohérence des comptes que Chrome présente aux sites de Google.

Cet en-tête est envoyé à chaque requête vers les domaines de Google liés à la gestion des comptes (comme accounts.google.com) et contient des informations sur toutes les sessions actives dans le navigateur. En réponse, le serveur envoie l'en-tête X-Chrome-ID-Consistency-Response, qui indique au navigateur quels comptes ajouter ou supprimer sur la page web pour atteindre une correspondance complète. C'est grâce à ce mécanisme que lorsque vous ajoutez un nouveau compte dans le navigateur Chrome, il apparaît instantanément dans la liste des comptes disponibles sur YouTube sans qu'il soit nécessaire de se reconnecter.

Étant donné que l'en-tête X-Chrome-Id-Consistency-Request est inextricablement lié à la fonction d'autorisation dans le profil même du navigateur, son absence ou sa formation incorrecte devient pour Google un marqueur évident d'émulation. Son absence lors de l'accès aux services d'authentification de Google est un signal clair et facilement vérifiable qu'il ne s'agit pas d'un utilisateur standard de Chrome. C'est une lacune architecturale que la plupart des navigateurs anti-détection sur le marché commettent, révélant instantanément leur non-authenticité.

La plupart des solutions anti-détection sur le marché ne sont pas capables de reproduire correctement ce mécanisme. Cependant, même sa présence formelle ne garantit pas l'authenticité de l'empreinte. Dans l'un des produits que nous avons examinés, la fonction de synchronisation des comptes est déclarée et l'en-tête est effectivement envoyé, mais avec quelle qualité imite-t-il le comportement d'un vrai Chrome ? C'est dans les détails de cette mise en œuvre que se cachent de nouveaux risques de détection, ce que nous démontrerons dans notre étude.

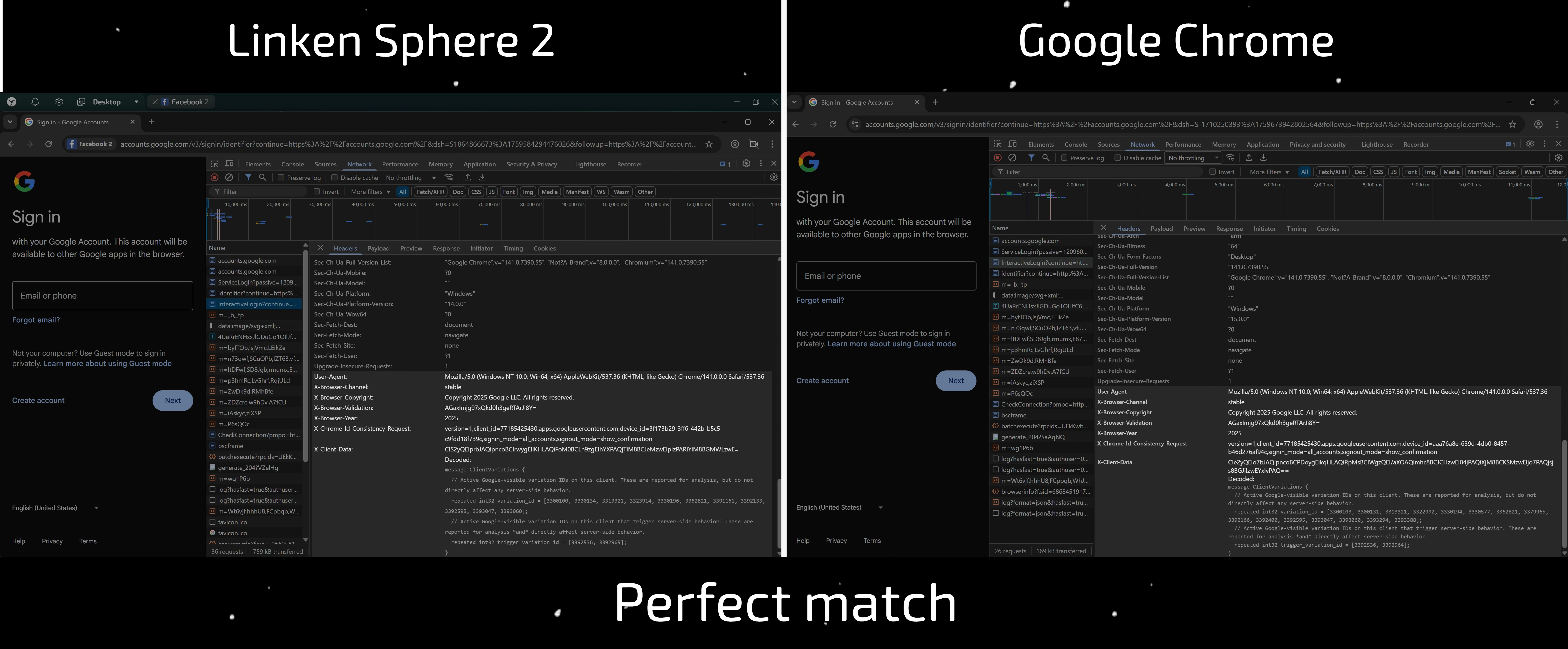

Étude : comment les navigateurs anti-détection populaires émulent Chrome

La théorie est la base, mais la véritable image du marché ne peut être vue que dans la pratique. Pour évaluer objectivement comment les principales solutions anti-détection gèrent l'émulation des mécanismes clés de Chrome, nous avons mené notre propre étude approfondie. Notre analyse se concentre sur deux aspects critiques : l'exactitude des en-têtes envoyés et la qualité de la mise en œuvre de la fonction d'autorisation dans un compte Google — un élément indispensable d'un navigateur moderne.

Et, conformément à notre principe de transparence, nous décrirons en détail toute la méthodologie. Cela vous permettra non seulement de faire confiance à nos résultats, mais aussi de vérifier vous-même n'importe quel navigateur anti-détection et de vous assurer de sa fiabilité.

Comment vérifier votre navigateur anti-détection ?

Vérification des en-têtes :

- Créez une session/profil dans votre navigateur anti-détection

- Lancez la session, attendez 20-30 secondes (ceci est nécessaire pour l'attribution des groupes d'expériences), arrêtez la session

- Relancez la session

- Ouvrez les DevTools en appuyant sur la touche F12 > passez à l'onglet "Network"

- Allez sur

accounts.google.com - Vérifiez les en-têtes dans quelques requêtes vers ce domaine

- Répétez la procédure avec 5 sessions/profils différents pour réduire la marge d'erreur

Vous devriez obtenir une liste de 6 en-têtes, par exemple :

// Nouveaux en-têtes Chrome //

x-browser-channel: stable

x-browser-copyright: Copyright 2025 Google LLC. All rights reserved.

x-browser-validation: qSH0RgPhYS+tEktJTy2ahvLDO9s=

x--browser-year: 2025

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=1efe3440-1559-4a46-b9f4-ea61f9a587b9,signin_mode=all_accounts,signout_mode=show_confirmation

x-client-data: CKy1yQEIkbbJAQiktskBCKmdygEI3vjKAQiSocsBCJGkywEIhqDNAQj9pc4BCPaEzwEI04jPAQiFis8BCJaMzwEIo4zPARiYiM8B

Décodé :

message ClientVariations {

// ID de variation actifs visibles par Google sur ce client. Ils sont signalés pour analyse, mais n'affectent pas directement le comportement côté serveur.

repeated int32 variation_id = [3300012, 3300113, 3300132, 3313321, 3325022, 3330194, 3330577, 3362822, 3379965, 3392118, 3392595, 3392773, 3393046, 3393059];

// ID de variation actifs visibles par Google sur ce client qui déclenchent un comportement côté serveur. Ils sont signalés pour analyse *et* affectent directement le comportement côté serveur.

repeated int32 trigger_variation_id = [3392536];

}

Vérification de l'autorisation dans un compte Google :

- Créez une session/profil dans votre navigateur anti-détection

- Lancez la session

- Dans le coin supérieur droit, cliquez sur l'icône de profil

- Vérifiez la présence du bouton "Sign in to..." — si un tel bouton est présent, la connexion à un compte Google est techniquement possible

- Cliquez dessus et connectez-vous à votre compte Google

- Cliquez sur l'icône du compte connecté dans le coin supérieur droit > "Gérer votre compte Google"

- Allez dans "Sécurité" > "Vos appareils" > "Gérer tous les appareils"

- Cliquez sur l'appareil actuel et, si nécessaire, confirmez le mot de passe du compte

- Notez le nom de l'appareil qui est accessible à Google (affiché sous le nom du système d'exploitation)

Vous avez maintenant collecté toutes les données nécessaires. Il est temps de rendre un verdict. Pour systématiser l'analyse et donner une évaluation objective de votre navigateur anti-détection, comparez les résultats obtenus avec cette check-list. Plus vous obtiendrez de réponses positives, plus l'émulation sera de qualité et plus il sera difficile pour les systèmes de Google de vous distinguer d'un utilisateur réel.

- [ ] Le navigateur envoie-t-il tous les en-têtes de la famille

X-Browser-*? - [ ] Le navigateur envoie-t-il l'en-tête

X-Client-Dataet contient-il plus d'unvariation_id? - [ ] Le navigateur envoie-t-il l'en-tête

X-Chrome-Id-Consistency-Requestet prend-il en charge la connexion à un compte Google ? - [ ] Le nom de l'appareil lors de la connexion à Google semble-t-il réaliste ?

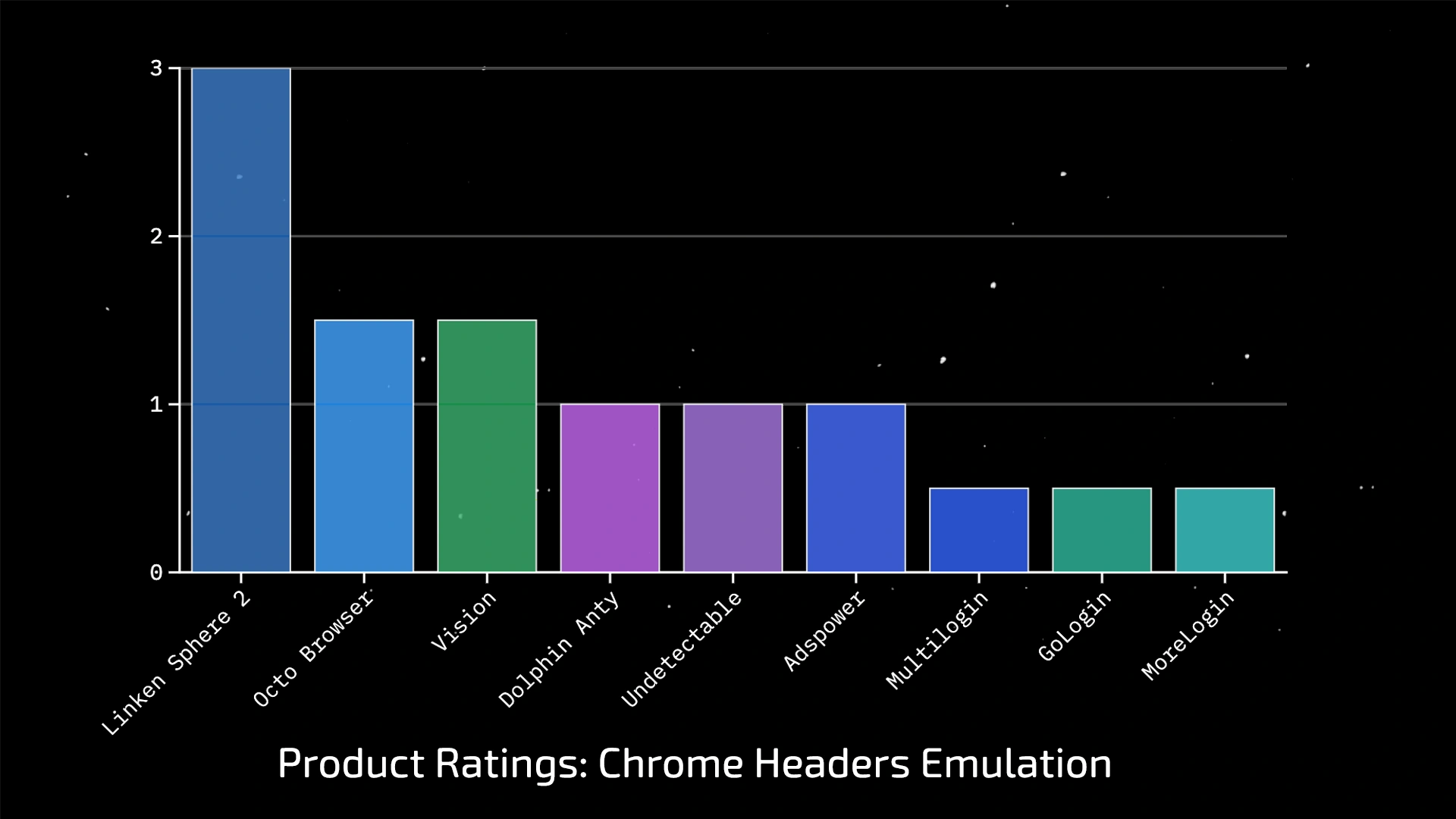

Résultats de notre étude

Produit |

Émulation de x-browser-* |

Émulation de x-client-data |

Connexion à Google |

|---|---|---|---|

| Linken Sphere 2 v2.10.11 | |||

| Octo Browser v2.7.8 | |||

| Vision v3.3.33 | |||

| Dolphin Anty v2025.279.165 | |||

| Undetectable v2.39.0 | |||

| Adspower v7.6.3 | 2.7.8.9 | |||

| Multilogin X Mimic 140 | |||

| GoLogin v3.4.7 | |||

| MoreLogin v2.42.0.0 |

Les résultats de notre étude, résumés dans le tableau final, brossent un tableau sans équivoque et plutôt alarmant. Derrière les promesses marketing éclatantes se cachent des erreurs de conception conceptuelles. Pour comprendre la profondeur de ces problèmes, analysons chaque colonne, chaque ligne de défense — en détail.

Première ligne de défense : la signature de base du navigateur

Les quatre en-têtes de la famille X-Browser-* ne sont pas de simples informations de service, mais la « signature » de base d'un Chrome moderne. Leur absence est un signal instantané et évident pour les systèmes de Google qu'ils n'ont pas affaire à un navigateur authentique. Comme le montre le tableau, la grande majorité des solutions (Dolphin Anty, Adspower, Multilogin, GoLogin, MoreLogin) ne génèrent tout simplement pas ces en-têtes. C'est une erreur grossière qui distingue immédiatement le profil du trafic réel, rendant les vérifications ultérieures presque superflues.

Il convient de mentionner séparément Undetectable : malgré la mise en œuvre formelle de ces en-têtes, dans les profils Android, X-Browser-Validation reste vide. Cette incohérence critique avec le comportement d'un navigateur réel annule toute la valeur de leur émulation formelle.

Anomalie comportementale : un X-Client-Data statique et limité

C'est ici que se cache la vulnérabilité clé sur laquelle presque tous échouent. Le problème est double : il ne réside pas seulement dans la nature statique de l'en-tête, mais aussi dans sa structure primitive.

La plupart des solutions génèrent un x-client-data contenant un seul variation_id et ignorant complètement trigger_variation_id. Alors qu'un vrai Chrome, participant à des dizaines d'« essais sur le terrain » simultanément, forme un en-tête avec un riche ensemble de nombreux variation_id et, en règle générale, plusieurs trigger_variation_id.

Cette empreinte initialement défectueuse et facilement distinguable est aggravée par le fait qu'elle reste inchangée. Un tel comportement (un seul ID, pas de mises à jour) n'est caractéristique d'un navigateur réel que dans les 10 à 30 premières secondes après le lancement. Ensuite, le vrai Chrome commence à recevoir de Google des informations sur les expériences actives, et le contenu de l'en-tête s'enrichit et change.

En conséquence, tout au long de la session, un tel profil envoie un signal anormal qui peut être décrit comme suit : « Je suis un émulateur qui non seulement ne participe pas aux expériences de Google, mais qui est également incapable de mettre à jour son état ».

X-Chrome-Id-Consistency-Request comme marqueur de vulnérabilités dans le mécanisme de synchronisation

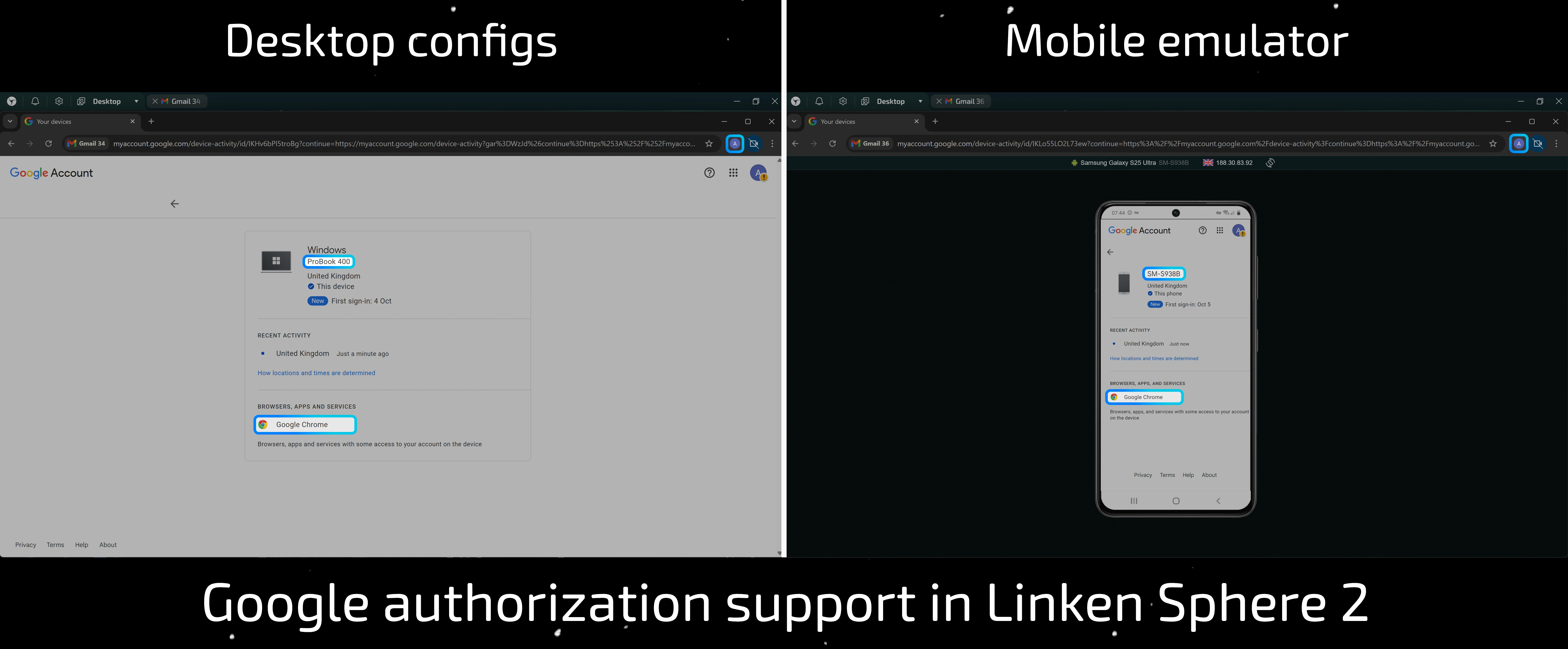

La possibilité de se connecter à un compte Google directement via l'interface du navigateur n'est pas seulement une commodité, mais un élément de confiance crucial, inextricablement lié à l'en-tête X-Chrome-Id-Consistency-Request. Comme nous l'avons établi précédemment, cet en-tête est le garant de l'intégrité des comptes. Par conséquent, si le navigateur ne prend pas en charge cette fonction, il ne peut physiquement pas envoyer cet en-tête, ce qui est pour Google une preuve directe d'émulation.

Nos tests ont montré que presque aucun des acteurs du marché n'a réussi à mettre en œuvre correctement ce mécanisme.

La seule exception, outre Linken Sphere, est Dolphin Anty. Cependant, sa mise en œuvre ne fait qu'aggraver le problème. Par défaut, dans la configuration standard du profil, la fonction d'envoi du nom de l'appareil est désactivée. En conséquence, lors de l'autorisation dans un compte Google, Dolphin ne transmet pas ce paramètre critique — une différence fondamentale par rapport au comportement d'un vrai Chrome, qui transmet toujours cette valeur.

Si l'on active manuellement la fonction de substitution de DeviceName, le système propose de générer un nom, et c'est là que réside la deuxième faiblesse, non moins grave. La grande majorité des utilisateurs ne changent jamais le nom de leur appareil, utilisant les identifiants standard définis par le fabricant. Au lieu d'imiter ces vrais noms d'usine (MacBookPro16,1, ProBook 400, VivoBook E14 E402), l'algorithme de Dolphin crée des constructions linguistiquement non naturelles selon un modèle machine unique. Au cours des tests, nous avons obtenu des exemples tels que : BernieFast, JewellSuperTablet, KorbinUltraLaptop, MazieServer et LiaTablet (il est à noter qu'ils ont tous été obtenus dans le cadre de tests sur des configurations PC).

C'est un modèle mort, facilement identifiable. Les gens ne nomment pas leurs appareils en collant un prénom à un adjectif ou à un type de gadget. Au lieu de masquer, cela crée une empreinte unique et facilement traçable qui non seulement révèle le profil spécifique, mais permet également de regrouper tous les comptes créés avec cet outil.

Les résultats de l'analyse nous amènent à un verdict sans équivoque. Nous ne voyons pas des erreurs isolées, mais une vulnérabilité systémique dans l'approche même : la plupart des solutions fonctionnent sur le principe d'une check-list, reproduisant formellement des éléments individuels, mais ignorant complètement leur logique interne et leur interconnexion. Pour les systèmes d'analyse modernes de Google, une telle omission clé sert de preuve directe d'émulation.

Nouveaux vecteurs de détection : risques et opportunités stratégiques

Malgré les déclarations officielles de Google sur la faible entropie de l'en-tête X-Client-Data, nos recherches, incluant plusieurs centaines de lancements de test de Chrome, démontrent le contraire : nous n'avons enregistré aucune répétition de l'ensemble de variations généré. Cela nous oblige à reconsidérer son rôle dans les mécanismes de suivi.

Pour l'utilisateur ordinaire, cet en-tête devient un vecteur supplémentaire pour créer une empreinte unique. Associé à l'adresse IP et à d'autres paramètres de l'appareil, il permet d'identifier avec une grande précision un navigateur spécifique au sein d'un même réseau. Cependant, dans le contexte des navigateurs anti-détection, la menace principale ne vient pas de l'unicité en tant que telle, mais de l'imperfection de son imitation. Comme nous l'avons montré précédemment, la structure primitive et le comportement statique de cet en-tête dans la plupart des solutions sont une anomalie facilement détectable.

Il est important de comprendre l'ampleur et les objectifs de cette collecte de données :

- Les en-têtes de la famille X-Browser-* et X-Client-Data sont envoyés à tous les domaines affiliés à Google.

- L'en-tête X-Chrome-Id-Consistency-Request a un objectif plus restreint et n'est transmis qu'aux services directement liés aux processus d'authentification.

Bien que ces en-têtes ne soient peut-être pas encore le principal déclencheur pour les systèmes anti-bot de Google, la situation actuelle ne doit pas nous tromper. Nous assistons à une phase de collecte de données à grande échelle et de calibrage des algorithmes. La mise en œuvre complète de systèmes de protection basés sur eux est la prochaine étape logique. Les données ne sont envoyées qu'aux domaines de Google, mais cela n'empêche pas la société de partager des informations avec des partenaires, créant des risques supplémentaires.

Dans ce nouveau paysage, la possibilité d'une autorisation correcte dans un compte Google à l'intérieur du profil se transforme d'une fonction pratique en un élément stratégique clé. Sa mise en œuvre correcte permet à la session de s'intégrer organiquement dans le modèle comportemental de la grande majorité des utilisateurs réels qui sont connectés à leurs navigateurs. Ainsi, le profil quitte la catégorie des sessions anormales et non autorisées (modes invités, ordinateurs publics) avec un niveau de risque initialement différent, ce qui devient l'un des facteurs décisifs de succès.

Linken Sphere : Une solution fondamentale au problème

L'analyse du marché révèle une tendance générale : la plupart des solutions réagissent aux changements a posteriori, en ajoutant l'émulation d'éléments individuels au fur et à mesure de leur découverte. Notre approche est fondamentalement différente. Nous avons dès le départ considéré ces mécanismes non pas comme un ensemble d'en-têtes isolés, mais comme un système unique et interconnecté, reflétant la logique interne du fonctionnement du navigateur. C'est ce qui nous a permis non seulement d'imiter, mais de recréer son comportement avec une précision native.

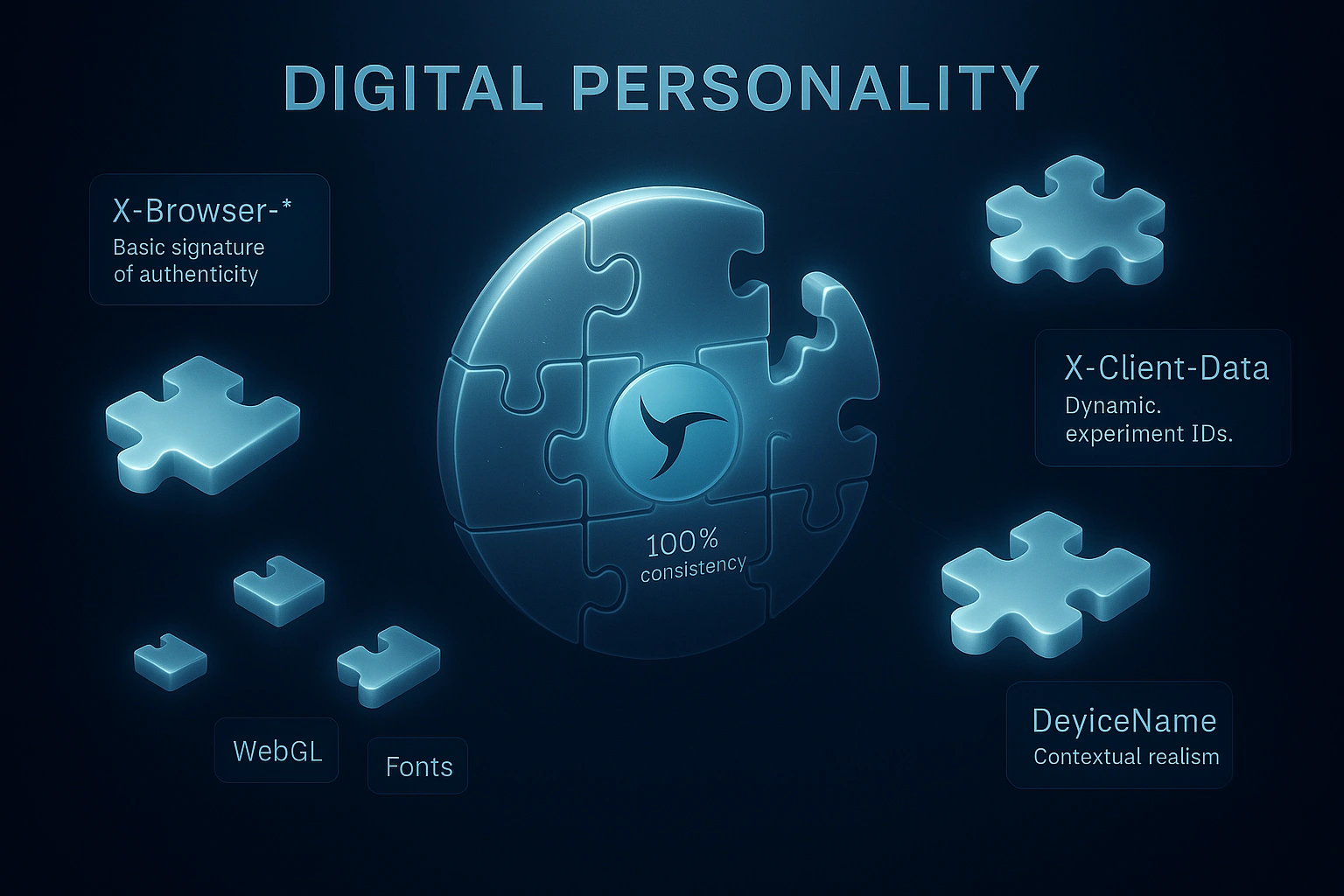

Recréation de la signature numérique : une émulation complète des en-têtes

Linken Sphere met en œuvre une émulation complète et à plusieurs niveaux de tous les en-têtes critiques.

-

La famille

X-Browser-*: C'est le niveau de base de l'authenticité, et il est mis en œuvre de manière impeccable. Les en-têtes sont correctement formés et correspondent entièrement au comportement d'un vrai Google Chrome sur tous les systèmes d'exploitation, y compris Android, où d'autres produits commettent des erreurs évidentes. -

X-Client-Data: Au lieu d'un substitut statique et structurellement primitif, Linken Sphere génère un en-tête dynamique et dépendant du contexte. Grâce à des substitutions au niveau du noyau, les ID d'expériences attribués dépendent directement de la configuration de la session. Le système prend en compte les caractéristiques de l'appareil exactement comme le fait un vrai Chrome avant d'attribuer des « essais sur le terrain ». Cela crée non seulement une empreinte unique, mais aussi une empreinte logiquement justifiée.

L'élément final de confiance : la synchronisation intégrée des comptes

Nous considérons l'en-tête X-Chrome-Id-Consistency-Request et l'autorisation qui y est associée non pas comme une fonction supplémentaire, mais comme une partie intégrante d'une empreinte crédible.

-

Intégration par défaut. La substitution du nom de l'appareil n'est pas une option que l'on peut oublier d'activer. Elle est active par défaut et constitue un composant de base de l'empreinte. Cela garantit que la session se comporte dès la première requête comme un appareil réel, excluant les anomalies.

-

Réalisme contextuel. Le système ne génère pas simplement un nom d'appareil aléatoire, mais un nom entièrement conforme à la configuration. Si votre session émule un HP ProBook 400, alors le

DeviceNameutilisé sera un nom réel, caractéristique de ce modèle précis. Ce même principe s'applique à nos configurations mobiles : un profil Android recevra un nom réaliste correspondant au modèle de smartphone choisi.

Les approches diffèrent radicalement. De nombreuses solutions proposent un ensemble d'artefacts disparates et facilement détectables. Linken Sphere crée un portrait numérique organique et crédible, où chaque détail, y compris le nom de l'appareil, est logiquement lié aux autres et est à sa place.

Conclusion

L'introduction par Google d'en-têtes HTTP propriétaires marque une nouvelle ère dans l'architecture de l'identification numérique. Comme notre étude l'a montré, le marché n'y était pas préparé. La plupart des solutions anti-détection ne présentent qu'une émulation superficielle et fragmentaire, qui s'effondre à la première analyse sérieuse. Chaque en-tête mal formé et chaque anomalie comportementale mènent directement à des pertes opérationnelles, déclenchant un compte à rebours avant la détection et la compromission de tout le réseau de comptes.

Au lieu de colmater les brèches, Linken Sphere résout le problème à un niveau fondamental, en recréant un écosystème de navigateur cohérent et logiquement connecté. De la génération correcte de X-Client-Data à l'intégration native de l'autorisation Google, chaque aspect fonctionne en synergie pour créer un portrait numérique véritablement crédible et vivant.

Dans cette nouvelle réalité, le choix de l'outil devient d'une importance critique pour la stabilité de vos opérations. Cessez de confier votre travail à des solutions qui sont à la traîne de l'industrie. Choisissez un outil capable d'anticiper les menaces et d'offrir un avantage stratégique.