Qu'est-ce que l'UDP et quel rôle joue-t-il dans les navigateurs anti-détection modernes ?

Introduction

Dans l'industrie du multi-comptes, il est d'usage d'accorder une grande attention au spoofing d'empreinte numérique (fingerprint). Cependant, le fondement de toute activité réseau — les protocoles de transport — reste souvent négligé. Alors que l'internet mondial migre massivement vers les standards HTTP/3 et QUIC, de nombreux outils ignorent ce progrès, créant des marqueurs invisibles mais critiques pour les systèmes anti-bots.

Dans cet article, nous expliquerons pourquoi le support UDP dans SOCKS5 n'est pas une question de vitesse, mais une condition obligatoire pour un portrait numérique de haute qualité en 2025. Nous expliquerons la différence technique entre les protocoles, vous apprendrons à choisir les bons proxys et vous montrerons les résultats de notre audit indépendant des navigateurs anti-détection populaires. Si vous êtes déjà familier avec la théorie, vous pouvez passer directement aux résultats de notre recherche.

Cependant, pour avoir une image complète et comprendre toutes les nuances du fonctionnement des canaux de communication modernes, nous vous recommandons de lire la publication dans son intégralité.

Évolution des protocoles — Pourquoi le TCP ne suffit plus

Pour comprendre la valeur du support UDP, nous devons aller un niveau plus loin — vers la mécanique de la transmission des données sur internet.

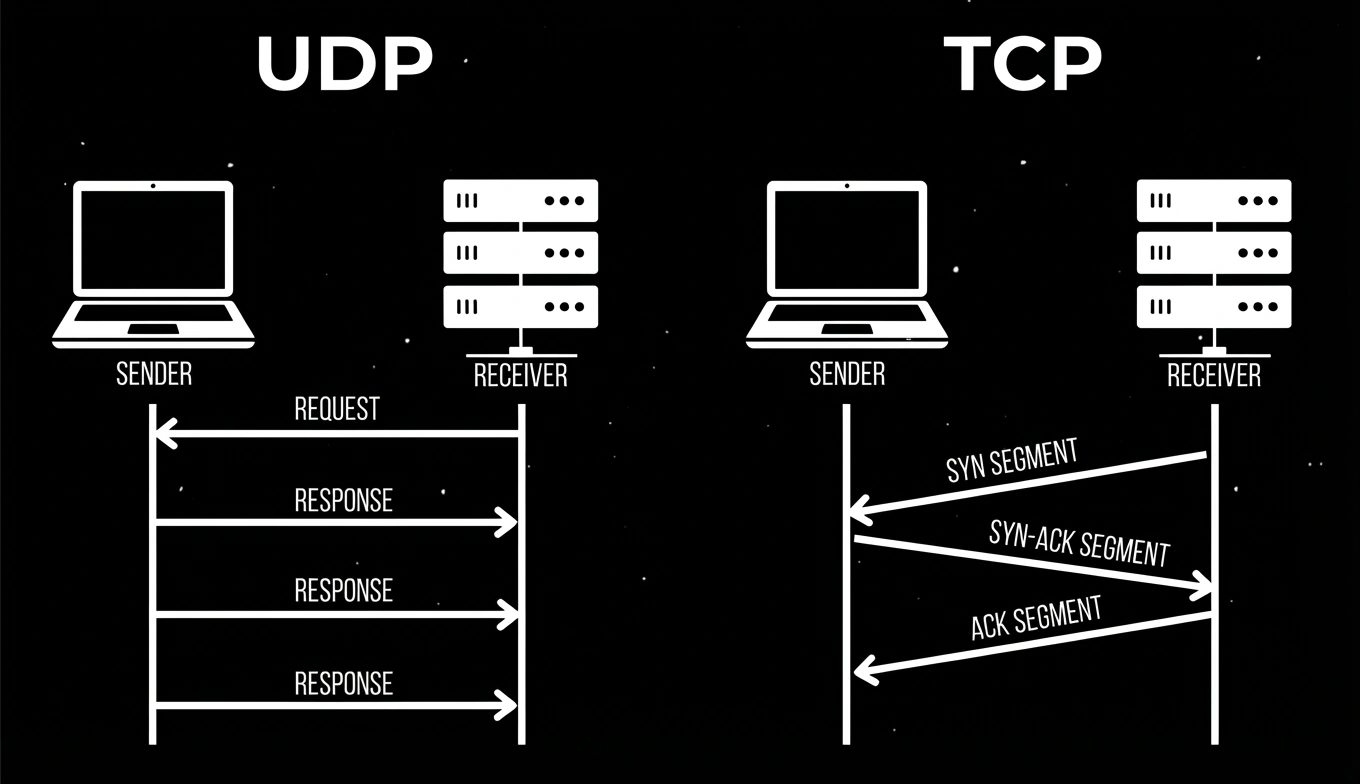

Globalement, il existe deux principaux protocoles de transport : TCP et UDP.

- TCP (Transmission Control Protocol) est le standard classique et strict. Il garantit que toutes les données parviennent au destinataire dans le bon ordre. Si un paquet est perdu en chemin, le TCP force son renvoi. C'est fiable, mais lent en raison des vérifications constantes et des accusés de réception.

- UDP (User Datagram Protocol) est un protocole qui fonctionne sur le principe du "fire and forget" (tirer et oublier). Il ne perd pas de temps à établir des connexions lourdes et à confirmer la livraison de chaque octet. Cela garantit une vitesse maximale et une latence minimale.

Dans le contexte d'un navigateur, le TCP était traditionnellement responsable du chargement fiable des structures de page (HTML, CSS). Cependant, l'internet moderne a changé. La vidéo 4K, les réactions instantanées des interfaces et le streaming nécessitent des vitesses que le bon vieux TCP ne peut pas fournir. Par conséquent, les géants de l'informatique ont entamé une migration massive vers des technologies basées sur l'UDP.

Si votre proxy (et, par conséquent, votre navigateur) ne sait pas travailler avec l'UDP, vous vous coupez automatiquement d'une énorme couche de technologies web modernes. Pour un système anti-bot, c'est comme si vous arriviez en 2025 avec un équipement de 2010.

Examinons les technologies clés qui cessent de fonctionner correctement sans UDP.

Évolution des protocoles — Pourquoi les grands services choisissent-ils l'UDP ?

Beaucoup pensent que l'UDP n'est nécessaire que pour les appels vocaux. C'est un mythe. Les protocoles modernes de haut niveau utilisent l'UDP comme base de transport pour accélérer la navigation web classique.

1. QUIC et HTTP/3 : Le nouveau standard de vitesse

QUIC (Quick UDP Internet Connections) est un protocole révolutionnaire de Google qui a pris le meilleur du TCP et du TLS mais est passé sur les rails rapides de l'UDP. Il est devenu la base de HTTP/3 — la troisième version du protocole principal d'internet.

Pourquoi est-ce important pour vous ? Parce que les géants de la tech (Google, Facebook, Cloudflare et autres) mettent en œuvre agressivement HTTP/3.

Comment cela fonctionne en pratique :

- Accélération : Dans les réseaux avec perte de paquets (par exemple, internet mobile ou Wi-Fi encombré), HTTP/3 charge les pages jusqu'à 4 fois plus vite que HTTP/2.

- Optimisation : La recherche Google réduit la latence de 2 %, et YouTube réduit le temps de mise en mémoire tampon de 9 % précisément grâce à QUIC.

Si votre proxy ne supporte que le TCP, le navigateur ne pourra pas établir de connexion via HTTP/3. Il sera forcé de revenir à l'obsolète HTTP/2.

Pour les systèmes d'analyse, c'est un signal clair : l'utilisateur utilise soit un logiciel obsolète, soit se trouve derrière un proxy d'entreprise de mauvaise qualité.

2. WebTransport API : Remplacement des WebSockets

Il s'agit d'une technologie moderne pour la communication bidirectionnelle entre le client et le serveur avec une latence minimale. Elle remplace les WebSockets vieillissants.

Où elle est utilisée : - Cloud gaming et applications interactives. - Streaming. - Réception de notifications à haute fréquence (cotations boursières, paris). - Édition collaborative de documents en temps réel.

Sans support UDP, cette API ne fonctionnera tout simplement pas, limitant le fonctionnement des applications web modernes et créant des anomalies dans le profil utilisateur.

De l'extérieur, cela semble suspect : les systèmes voient qu'il s'agit d'un Chrome récent (qui est requis pour supporter WebTransport), mais en pratique, la technologie est indisponible. Une telle divergence est l'un des signes de spoofing d'empreinte ou de manipulation de connexion.

3. WebRTC : Audio et Vidéo sans intermédiaires

WebRTC est une technologie qui permet aux navigateurs d'échanger des données (vidéo, voix, fichiers) directement entre eux. C'est la base de Google Meet, Zoom (dans le navigateur), Discord, Meta et de nombreux messagers.

Pour établir une connexion, WebRTC utilise le mécanisme ICE, qui cherche la route la plus courte entre les appareils.

- Priorité UDP : ICE essaie toujours de se connecter via UDP, car c'est critique pour la qualité de la connexion.

- Requêtes STUN : Le navigateur envoie des paquets UDP légers à un serveur STUN pour connaître son adresse IP publique.

- Canal de secours (TURN) : Si une connexion directe est impossible, le trafic passe par un serveur intermédiaire (TURN).

Quel est le risque pour le multi-comptes ?

Si vous utilisez une connexion avec uniquement le support TCP, la chaîne WebRTC se brise. Le navigateur ne peut pas envoyer de requête STUN via UDP. Il échouera soit à déterminer son IP externe, soit sera forcé d'utiliser des solutions de contournement lentes via TCP.

Les systèmes anti-bots voient parfaitement ces tentatives. Un véritable utilisateur domestique a presque toujours la capacité d'envoyer un paquet UDP. Le blocage de l'UDP est un signe caractéristique de l'utilisation de tunnels, de VPN ou de serveurs proxy.

L'ampleur du problème en chiffres

L'ampleur de l'adoption des technologies basées sur l'UDP est mieux démontrée par des statistiques objectives. À la fin de 2025, nous observons le tableau suivant :

- ~36,3 % de tous les sites web dans le monde utilisent déjà HTTP/3 basé sur QUIC (données de W3Techs).

- 95 %+ des navigateurs modernes, y compris Chrome, Firefox, Edge et Safari, supportent ce standard par défaut (statistiques de Can I Use).

- >40 % de toutes les connexions Chrome aux serveurs Google se font via QUIC.

- >75 % du trafic internet de Facebook est transmis via des protocoles basés sur l'UDP.

Compte tenu d'une intégration aussi profonde du protocole, l'absence de support pour celui-ci dans un navigateur devient une anomalie statistique. Utiliser exclusivement le transport TCP contredit le profil d'un utilisateur réel et sert de déclencheur clair pour les systèmes d'analyse comportementale, pointant vers la nature artificielle du trafic.

Comment vérifier cela vous-même ?

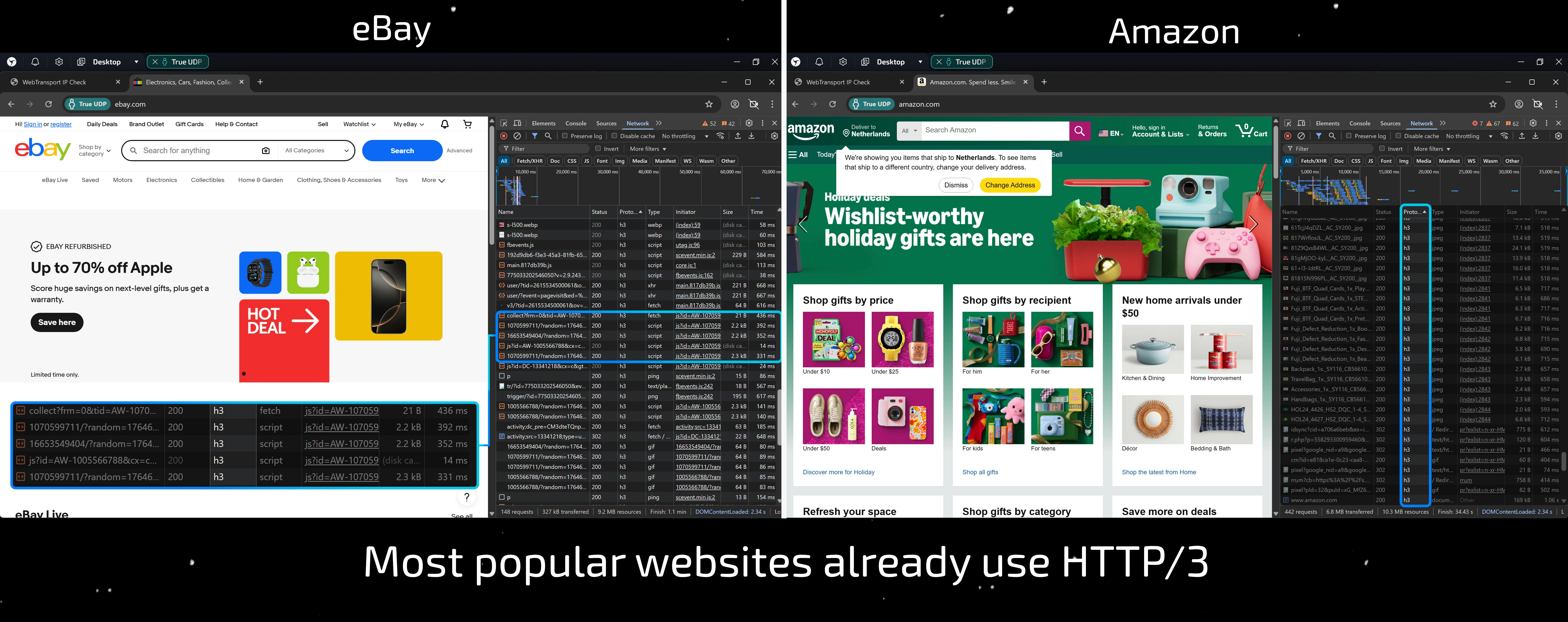

Les chiffres peuvent sembler abstraits, mais vous pouvez vérifier la pertinence de HTTP/3 dès maintenant, en y consacrant seulement 30 secondes. Vous n'avez pas besoin d'outils spéciaux — un navigateur ordinaire suffit.

- Ouvrez n'importe quel navigateur moderne.

- Appuyez sur F12 (ou Plus d'outils > Outils de développement) pour ouvrir le panneau de développement, et passez à l'onglet Réseau (Network).

- Dans la barre d'adresse, entrez l'adresse de n'importe quelle ressource majeure, par exemple,

ebay.comouamazon.com, et accédez-y. - Dans le tableau des requêtes, survolez l'en-tête de n'importe quelle colonne (par ex., Statut), faites un clic droit et sélectionnez Protocole.

- Regardez les valeurs dans la colonne qui apparaît.

Si vous voyez h3 — cela signifie que la connexion au site se fait via le protocole HTTP/3. Comme vous pouvez le voir, ce n'est pas une technologie expérimentale, mais un standard qui fonctionne sur votre ordinateur en ce moment même.

Posez-vous la question : si votre navigateur domestique ouvre ces sites via h3, mais que vos profils de travail dans le navigateur anti-détection n'utilisent que h2 ou http/1.1 — à quel point cela semble-t-il naturel pour les systèmes anti-bots ?

Exigences techniques pour les proxys

Pour que votre trafic réponde aux normes modernes, il ne suffit pas simplement d'« activer » le support UDP dans le navigateur. Il est crucialement important que chaque maillon de la chaîne réseau — de votre FAI ou VPN au serveur proxy final — gère correctement ce protocole. Si même un seul nœud bloque ou ne comprend pas l'UDP, la magie n'opérera pas. Et ici, nous nous heurtons aux limitations fondamentales des types de proxy eux-mêmes.

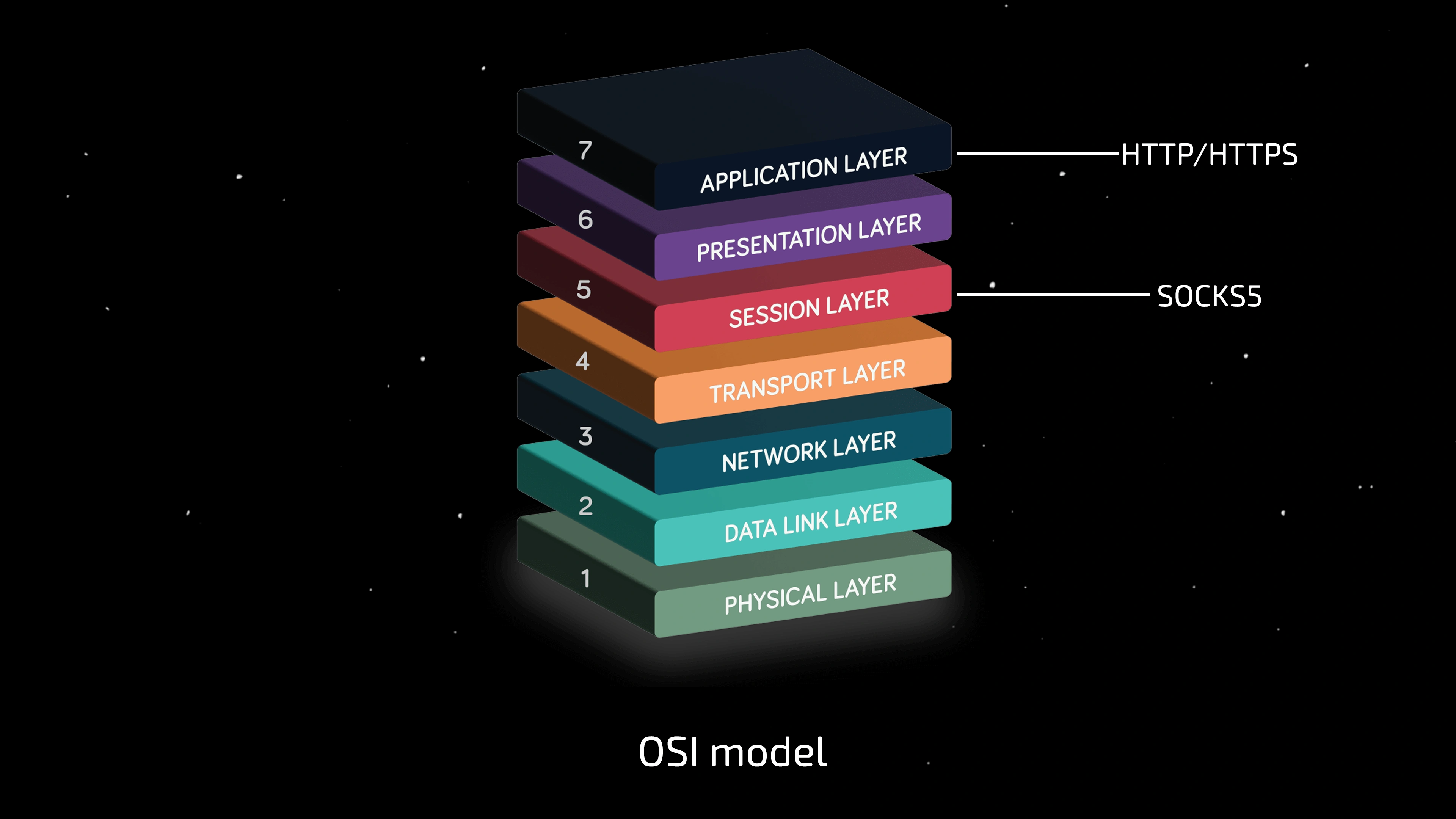

Il existe deux principaux standards de connexion sur le marché : HTTP(S) et SOCKS5. Voyons lequel est capable de quoi en regardant le modèle OSI (le modèle de base de l'interconnexion des systèmes ouverts).

HTTP/HTTPS : Une impasse technique pour l'UDP

HTTP est un protocole de la couche application (Couche 7, le niveau le plus élevé du modèle OSI). Il a été créé pour une tâche spécifique : transférer de l'hypertexte, des pages web, des images et des requêtes API.

En tant que transport, HTTP utilise historiquement et techniquement uniquement TCP.

Si vous avez acheté un proxy HTTP ou HTTPS, il n'y aura jamais de support UDP. C'est une limitation du standard lui-même. Même si le service de proxy prétend offrir une "haute vitesse", vous ne pourrez pas établir une connexion QUIC ou traiter correctement WebRTC via UDP à travers un proxy HTTP. Le navigateur sera forcé d'utiliser TCP, ce qui, comme nous l'avons découvert ci-dessus, est un déclencheur pour les systèmes de vérification des utilisateurs.

SOCKS5 : Le tunnel universel

SOCKS (Socket Secure) est un protocole de la couche session (Couche 5 du modèle OSI). Il fonctionne plus bas que HTTP et n'essaie pas d'interpréter les données qui le traversent. C'est simplement un tunnel pour le trafic.

SOCKS5 a été conçu à l'origine comme un protocole proxy universel. Il sait travailler avec TCP et UDP. Cependant, il est important de comprendre la différence entre les capacités du protocole et son implémentation.

Le fait que le standard SOCKS5 permette de travailler avec UDP ne garantit pas sa présence sur un serveur spécifique. L'implémentation du support UDP nécessite des ressources et une configuration supplémentaires du côté du fournisseur de proxy, et aujourd'hui, loin de tous les services sont prêts à fournir cette option.

Pour le fonctionnement correct des protocoles web modernes, seuls les proxys SOCKS5 vous conviennent. Lors du choix d'un fournisseur, assurez-vous de clarifier la disponibilité du support du trafic UDP, car de nombreux services populaires ont cette fonctionnalité désactivée par défaut ou totalement absente.

Comment mettre en œuvre le support UDP dans le travail ?

Supposons que vous ayez les bons proxys SOCKS5 avec support UDP. Comment forcer le navigateur anti-détection à utiliser ce potentiel ? Aujourd'hui, il existe deux voies courantes.

Méthode 1 : Proxification externe (La manière difficile)

Si le navigateur lui-même ne sait pas travailler avec UDP à l'intérieur de SOCKS5 (et c'est, malheureusement, la norme pour la plupart des solutions sur le marché), les utilisateurs doivent recourir à des outils de routage supplémentaires — des proxificateurs externes.

Cela est mis en œuvre en configurant l'ensemble du système d'exploitation ou du routeur pour fonctionner via un proxy.

Les outils impliquent généralement des solutions coûteuses basées sur Raspberry Pi ou des routeurs industriels avec la fonctionnalité appropriée (vous pouvez en lire plus sur la configuration via un routeur dans notre article sur Keenetic).

Cependant, cette approche présente un certain nombre d'inconvénients :

- Une session pour tout l'appareil. Vous enveloppez tout le trafic de l'ordinateur dans un proxy. Cela rend impossible le travail avec 10, 50 ou 100 profils simultanément.

- Instabilité. Tout votre système devient dépendant d'un seul proxy. S'il "tombe", internet disparaît partout.

- Trafic parasite. Les mises à jour Windows, les services d'arrière-plan et les messagers commenceront à se mettre à jour via un proxy résidentiel coûteux, entraînant des dépassements de trafic et une vitesse réduite.

Méthode 2 : Support natif du navigateur (Le scénario idéal)

L'approche la plus efficace et technologique consiste à utiliser un navigateur anti-détection qui sait traiter nativement le trafic UDP à l'intérieur du protocole SOCKS5. Dans ce cas, le support est implémenté au niveau du moteur réseau du logiciel lui-même, sans avoir besoin d'astuces tierces.

Cela supprime toutes les limitations des proxificateurs externes :

- Évolutivité. Vous pouvez travailler avec des dizaines et des centaines de profils simultanément. Chaque profil maintient sa connexion indépendante avec son proxy unique, ce qui est crucialement important pour le multi-comptes.

- Isolation et Stabilité. Le proxying se produit strictement à l'intérieur du conteneur du navigateur. Le trafic système ne se mélange pas avec le trafic de travail, et la défaillance d'un proxy n'affecte pas le fonctionnement des autres profils et du système d'exploitation.

- Pile réseau complète. Techniquement, l'implémentation correcte du transport UDP est une condition nécessaire pour le fonctionnement de tous les protocoles de nouvelle génération : HTTP/3, QUIC, WebTransport, et un WebRTC à part entière. Le navigateur acquiert la capacité de se comporter naturellement, établissant des connexions tout comme un Chrome ordinaire sur un PC domestique.

Mais ici une question logique se pose : suffit-il de simplement déclarer le support UDP dans SOCKS5 ? Cela garantit-il automatiquement que tous les protocoles complexes (comme QUIC) fonctionneront correctement et que le système de confiance verra une empreinte naturelle ? Ou des nuances techniques peuvent-elles se cacher derrière des déclarations bruyantes, annulant tous les efforts d'anonymisation ?

Pour tirer cela au clair, nous avons mené notre propre étude technique du marché. Nous avons vérifié comment les solutions populaires gèrent réellement le trafic UDP, et si cette fonction offre vraiment les avantages attendus. Les résultats se sont avérés assez révélateurs.

Recherche — Support Proxy UDP dans les navigateurs anti-détection

Le marché des navigateurs anti-détection est vaste, mais lorsqu'il s'agit de véritables innovations, le cercle se rétrécit à quelques-uns. Nous avons été surpris par les résultats de l'audit : malgré l'importance critique de l'UDP pour le web moderne, le support natif de cette technologie (sans manipulations complexes et programmes externes) n'est offert que par deux produits sur le marché — Linken Sphere et Vision.

Cependant, comme nos tests l'ont montré, revendiquer le support et l'implémenter pleinement sont deux tâches différentes.

Dans cette section, nous ne montrerons pas seulement les résultats, mais nous vous donnerons également les outils pour que vous puissiez vérifier indépendamment n'importe quel navigateur.

Méthodologie de test

Pour garantir l'objectivité de l'image, nous avons vérifié non seulement le fait de la connexion mais aussi le fonctionnement de tous les protocoles modernes dépendants de l'UDP.

Notre banc de test :

- Proxy SOCKS5 : Le même proxy privé avec support UDP garanti a été utilisé.

- Outils : Un ensemble de vérificateurs indépendants pour WebRTC, QUIC et WebTransport.

- Participants : Linken Sphere, Vision et, pour la pureté de l'expérience, un routeur matériel Keenetic (comme référence pour un proxificateur externe).

Comment vérifier votre navigateur anti-détection ?

- Préparation : Créez un profil et spécifiez un proxy SOCKS5. Important : assurez-vous que votre fournisseur de proxy supporte l'UDP, et que l'interface du navigateur (si une telle fonctionnalité existe) affiche l'indication correspondante.

- Test : Visitez séquentiellement les 4 ressources de la liste ci-dessous.

- Analyse : Comparez ce que vous voyez avec notre interprétation des résultats.

Analyse étape par étape des métriques de test

Nous avons sélectionné 5 tests qui montrent différents niveaux de fonctionnement du réseau — du WebRTC de base au HTTP/3 avancé.

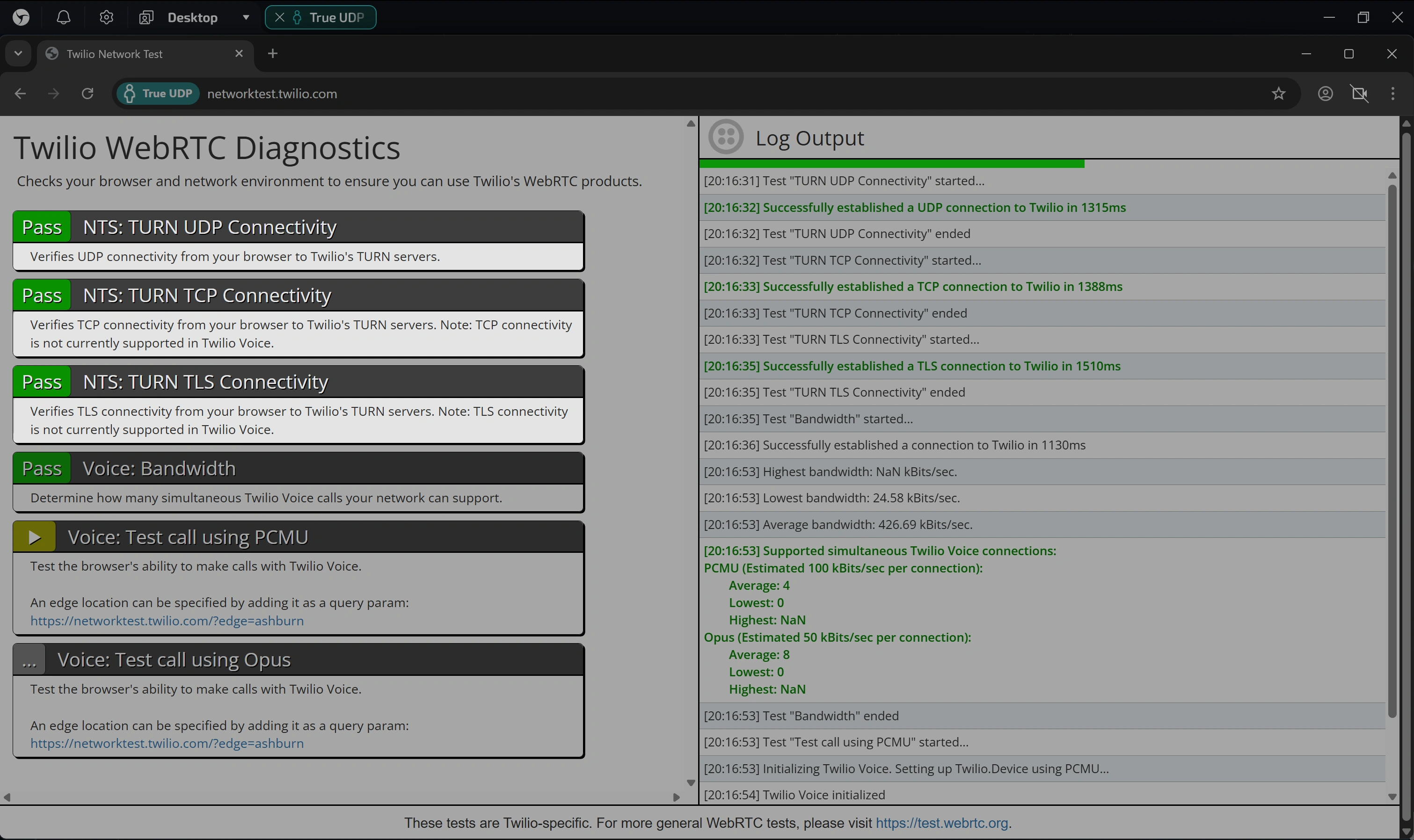

1. Twilio (Test WebRTC)

Lien : networktest.twilio.com

Ce test vérifie si le navigateur peut établir une communication audio/vidéo.

- Ce qu'il faut regarder : Nous sommes intéressés par le résultat des tests NTS: TURN UDP/TCP/TLS Connectivity.

- Bon résultat : Étiquettes vertes "Pass" à côté des trois éléments. Cela signifie que WebRTC est pleinement fonctionnel.

- Mauvais résultat : L'apparition d'étiquettes rouges "Fail" à côté de l'un des éléments (UDP, TCP ou TLS) signale des problèmes d'établissement de connexion et une inopérabilité partielle de toute la technologie.

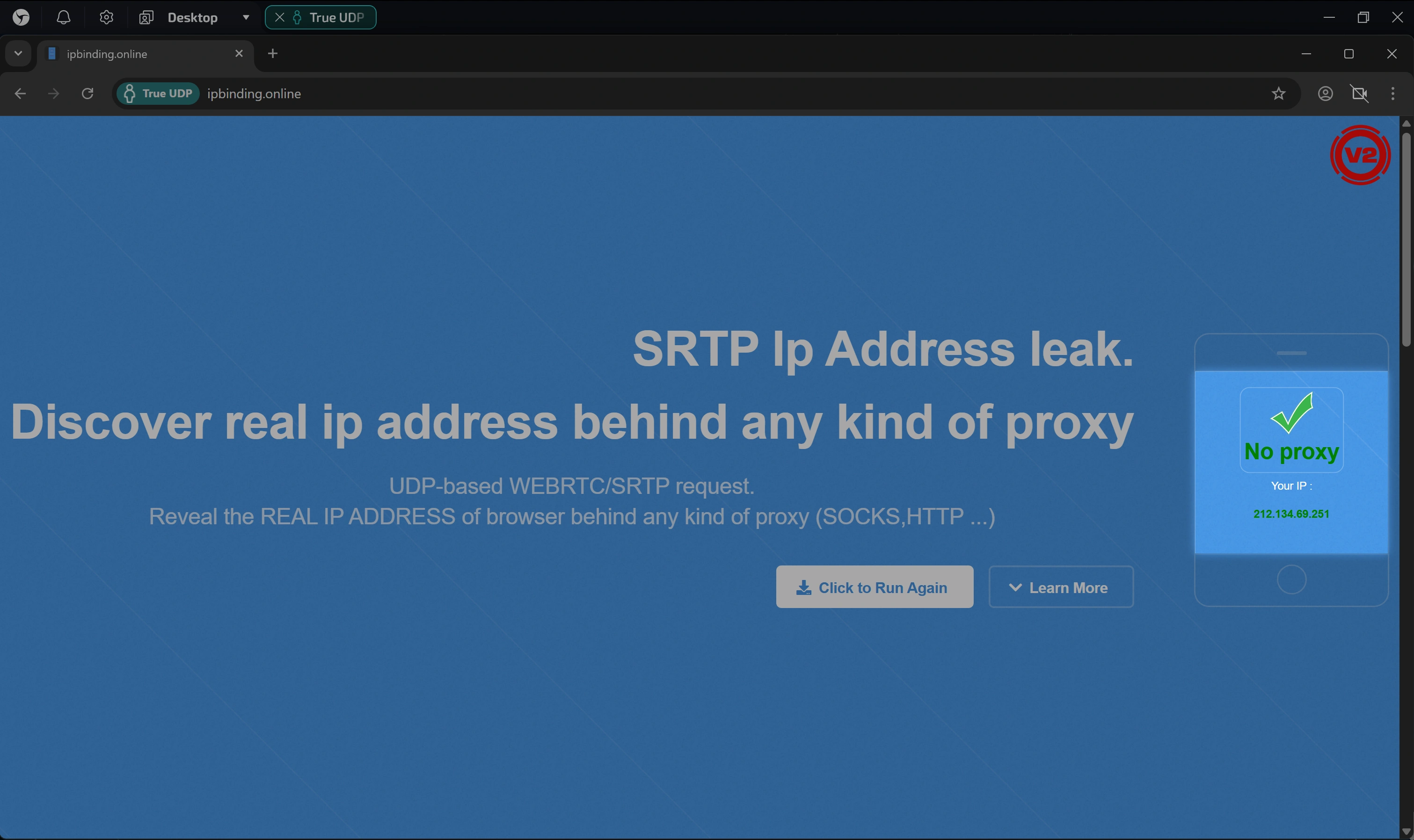

2. IPbinding (Vérification des fuites)

Lien : ipbinding.online

Le test initie une connexion à un serveur TURN pour une vérification pratique du fonctionnement de WebRTC et l'obtention de votre adresse IP.

- Ce qu'il faut regarder : L'adresse IP dans les résultats.

- Bon résultat : L'IP affichée correspond à l'IP de votre proxy.

- Mauvais résultat : Vous voyez votre véritable IP (fuite) ou un chargement sans fin (la connexion est bloquée).

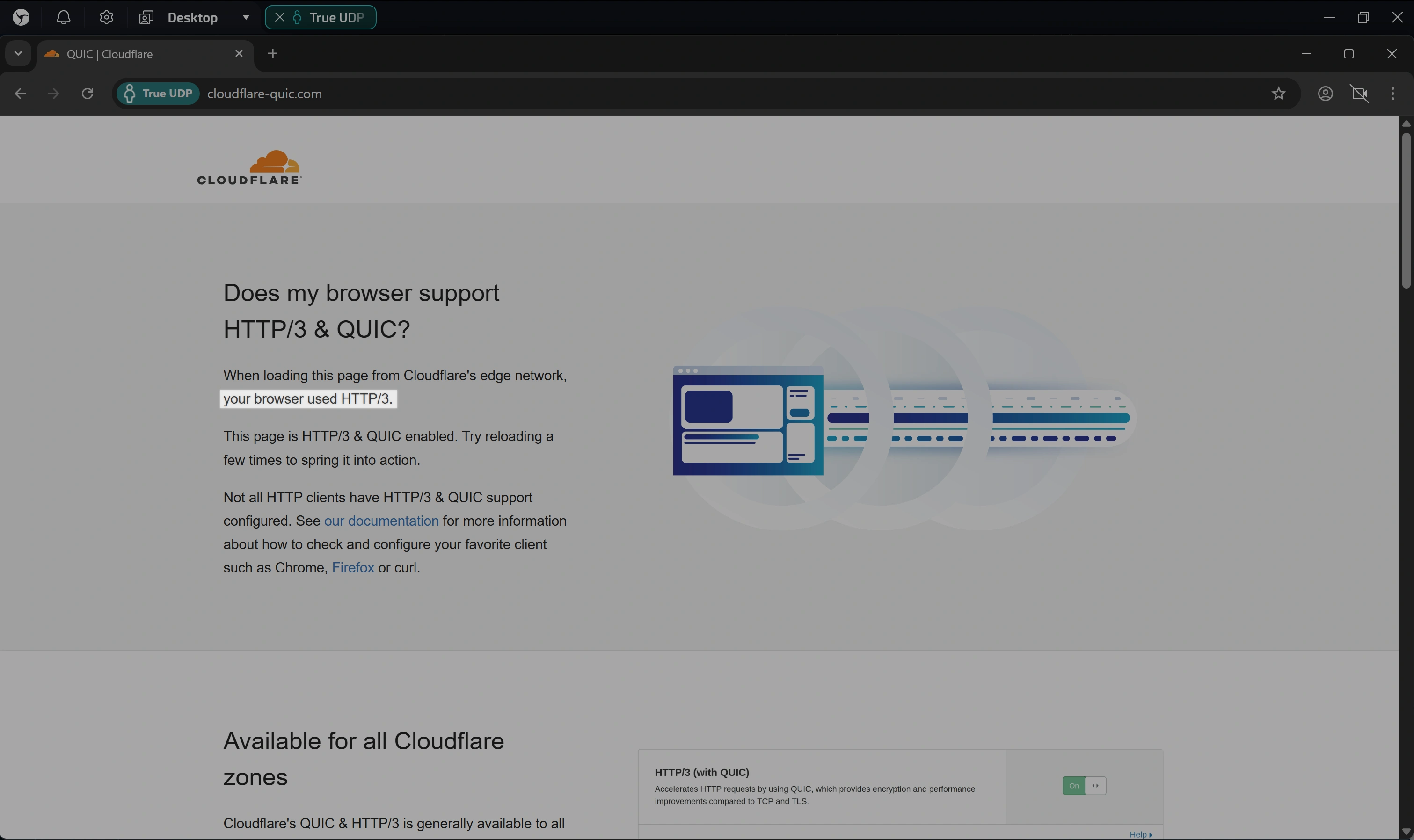

3. Cloudflare QUIC (Test HTTP/3)

Lien : cloudflare-quic.com

C'est ici que commence la partie la plus intéressante. De nombreux navigateurs savent router WebRTC via UDP mais continuent de charger les sites via l'ancien TCP. Ce test montre si QUIC fonctionne pour vous.

- Particularité : Actualisez la page plusieurs fois. Les navigateurs essaient souvent le TCP d'abord, et seulement après avoir reçu l'en-tête

Alt-Svc, ils basculent vers HTTP/3. - Bon résultat : Texte : "your browser used HTTP/3".

- Mauvais résultat : Texte "your browser used HTTP/2". Cela signifie que le navigateur ne peut pas utiliser le protocole haute vitesse, même si le proxy le permet.

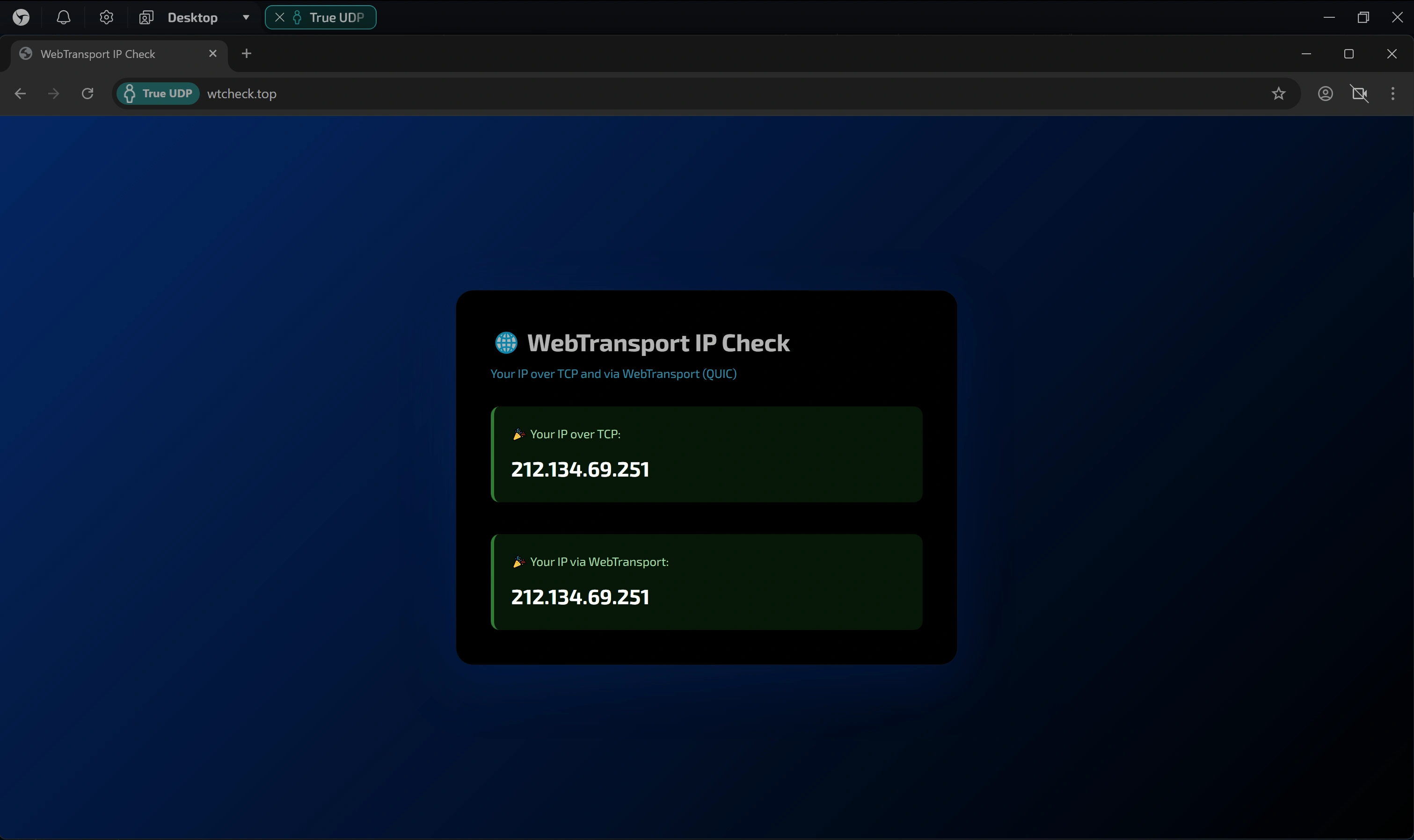

4. WebTransport (Vérification API moderne)

Lien : wtcheck.top

WebTransport est une technologie de nouvelle génération qui ne peut architecturalement pas fonctionner sans le protocole QUIC (et, par conséquent, sans UDP). Son opérabilité est l'un des marqueurs d'une implémentation complète de la pile réseau.

- Bon résultat : Le test affiche deux blocs avec des adresses IP (pour TCP et WebTransport), et les deux correspondent à l'adresse de votre proxy.

- Mauvais résultat : L'apparition d'une

WebTransport error. Cela indique sans équivoque que le support UDP dans le navigateur est manquant ou implémenté seulement partiellement.

Résultats de notre recherche

Support |

Linken Sphere 2 v2.11.12 |

Vision v3.3.38 |

Keenetic Speedster |

|---|---|---|---|

| WebRTC (Vidéo/Audio) TURN (Twilio) | |||

| WebRTC (Vidéo/Audio) SRTP (IPbinding) | |||

| HTTP/3 & QUIC (Cloudflare) | |||

| WebTransport (wtcheck) | |||

| Multi-threading (IP différentes dans différents profils) | |||

| Note Finale | 5 | 3 | 2 |

Nous avons mené une série de tests en utilisant le même proxy SOCKS5 UDP. Les résultats montrent clairement la différence entre une implémentation partielle et complète du support UDP.

Vision — Le problème du support partiel

Vision démontre une implémentation partielle. Le protocole WebRTC fonctionne effectivement via UDP, mais le trafic web principal (chargement des pages, requêtes vers l'infrastructure web moderne) continue de passer par l'obsolète TCP (HTTP/2).

Cela crée un profil réseau contradictoire : le navigateur démontre les capacités d'un canal de communication moderne lorsqu'il travaille avec des médias, mais se dégrade de force vers des protocoles obsolètes lors de la navigation régulière. Pour les systèmes de sécurité, une telle divergence ressemble à une anomalie technique.

Keenetic Speedster — Proxification externe

L'utilisation d'un proxificateur externe (dans ce cas, un routeur Keenetic Speedster) démontre des résultats similaires à une implémentation logicielle partielle. L'appareil gère avec succès le transfert UDP pour WebRTC, mais, comme Vision, n'assure pas le fonctionnement de HTTP/3 & QUIC pour le trafic web principal par défaut.

Le principal inconvénient de cette méthode est l'absence de multi-threading. Le routeur enveloppe tout le trafic de l'appareil connecté dans un tunnel. Cela rend impossible le travail simultané avec plusieurs profils : vous êtes limité à une session active par connexion physique, ce qui réduit de manière critique l'efficacité du travail en multi-comptes.

Linken Sphere — Cohérence réseau

Dans Linken Sphere, un support UDP complet est implémenté. Au lieu d'un transfert point à point du populaire WebRTC, nous avons rendu possible le travail avec toutes les technologies modernes à l'intérieur du tunnel SOCKS5. Cela permet au navigateur d'utiliser le protocole de transport tel que prévu par les développeurs de Chrome, sans limitations artificielles.

En pratique, cela garantit :

- Cohérence réseau : Absence de lacunes logiques où différents types de trafic sont forcés d'utiliser différents protocoles de transport.

- Fonctionnement natif HTTP/3 : L'interaction avec Google, Meta et une partie significative du web mondial (plus de 36 % des sites du top 10 millions) se fait via le protocole QUIC, qui est la norme pour la grande majorité des appareils réels.

- Support des API réseau de nouvelle génération : Des technologies comme WebTransport fonctionnent "dès la sortie de la boîte", assurant l'exécution correcte des scénarios modernes.

Conclusion

Comme l'ont montré les résultats de notre recherche, le support UDP déclaré dans les spécifications du produit ne signifie pas toujours un fonctionnement correct de la pile réseau en pratique. Dans des conditions où le web passe rapidement à HTTP/3, l'implémentation partielle des protocoles crée un profil numérique incomplet qui est facilement détecté par les systèmes de sécurité modernes.

Linken Sphere reste aujourd'hui la seule solution sur le marché offrant un support UDP véritablement complet. Nous avons comblé le fossé technologique entre l'émulation et la réalité, permettant à vos profils d'interagir avec Google, Facebook et d'autres géants dans le langage des protocoles modernes à haute vitesse.

Nous croyons qu'un spoofing de qualité est un droit fondamental, pas une option premium. Par conséquent, le support UDP natif est disponible pour les utilisateurs de Linken Sphere sur n'importe quel plan, y compris le plan entièrement gratuit (Free). Téléchargez le navigateur, configurez un proxy et vérifiez vous-même la qualité de la connexion.

P.S. Pour les développeurs d'autres solutions

Nous visons une objectivité maximale. Si vous représentez un autre navigateur anti-détection et êtes convaincu que votre produit offre également un support UDP natif, écrivez-nous. Nous mènerons volontiers de nouveaux tests et mettrons à jour notre recherche. Le marché doit connaître ses héros.