Une nouvelle technologie pour le traitement des subversions – Ce que les développeurs d'anti-détection ne vous disent pas sur les mises à jour du cœur et l'importance d'une variabilité appropriée.

Introduction

Quoi de plus simple et insignifiant que le numéro de version de votre navigateur ? Pour un utilisateur ordinaire, ce n'est qu'une suite de chiffres qui change quelque part en arrière-plan. Mais pour les systèmes anti-bots modernes, c'est l'un des marqueurs clés par lesquels ils distinguent chirurgicalement une personne réelle d'un profil artificiel.

De nombreux utilisateurs et même des développeurs de navigateurs anti-détection croient encore qu'il suffit d'avoir la dernière version du noyau de Chrome pour un masquage réussi. C'est une idée fausse et dangereuse. En réalité, la version du navigateur est une structure complexe et dynamique, et sa falsification incorrecte est devenue l'une des vulnérabilités les plus répandues et les plus faciles à détecter sur le marché. Une empreinte digitale statique, « gelée », même si elle était pertinente hier, est déjà une anomalie et un signal d'alarme pour les systèmes d'analyse des utilisateurs aujourd'hui.

Dans cet article, nous allons d'abord disséquer l'anatomie de la version de Chrome et montrer comment les systèmes anti-bots détectent la falsification à travers les plus petits détails. Ensuite, nous présenterons les résultats d'une étude à grande échelle de neuf navigateurs anti-détection populaires, qui démontre clairement pourquoi la plupart d'entre eux créent non pas un camouflage numérique, mais une cible facilement détectable. Si vous êtes déjà familier avec la théorie, n'hésitez pas à passer directement à la deuxième partie et à explorer les résultats de la recherche. Enfin, bien sûr, nous montrerons comment la nouvelle approche innovante de Linken Sphere résout ce problème, en créant une empreinte digitale véritablement vivante, indiscernable de celle d'un utilisateur réel.

Anatomie de la version de Chrome

Avant de nous plonger dans les méthodes de détection, examinons l'objet de notre étude lui-même. La version complète du navigateur n'est pas simplement un ensemble de chiffres ; c'est un passeport numérique avec plusieurs couches de protection. Comprendre le rôle de chacune est la clé d'une substitution d'empreinte digitale correcte.

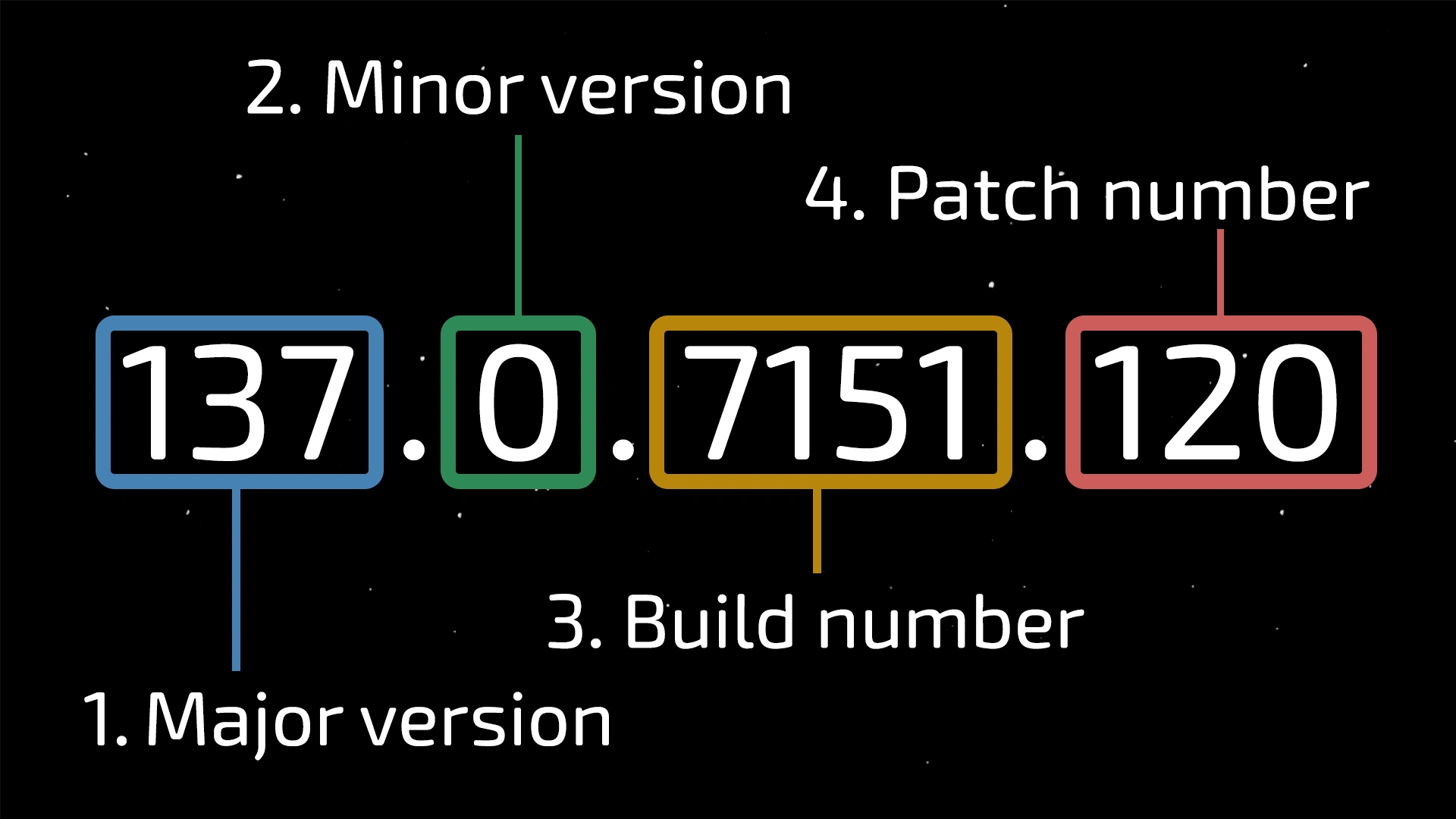

-

137— Version majeure (publiée environ toutes les ~4 semaines).- C'est le chiffre le plus important de la chaîne. Son incrémentation signale une mise à jour importante du navigateur.

- Généralement, une nouvelle version majeure inclut des changements notables pour les utilisateurs : nouvelles fonctionnalités, mises à jour de l'interface utilisateur, améliorations significatives des performances ou des standards web.

- Les mises à jour majeures incluent aussi souvent des changements importants dans le moteur JavaScript V8 et le moteur de rendu Blink.

-

0— Version mineure (généralement ne change pas).- Historiquement, ce numéro était utilisé pour les petites mises à jour de fonctionnalités publiées entre les versions majeures.

- Dans le modèle de publication rapide moderne de Chrome, ce numéro est presque toujours zéro.

- Google préfère regrouper tous les changements dans la prochaine version majeure (par ex. 138.0.x.x) plutôt que de publier des versions mineures intermédiaires.

-

7151— Numéro de build.- Ce numéro augmente à chaque nouvelle compilation (build) à partir du code source du projet Chromium (la base de Chrome).

- Il est directement lié à l'état spécifique de la base de code dans le système de contrôle de version.

- Chaque fois que les développeurs apportent des modifications au code et déclenchent un processus de compilation automatisé, ce numéro s'incrémente.

-

120— Patch/Sous-version. Cette partie change le plus fréquemment pour corriger les vulnérabilités.- Lorsqu'une vulnérabilité critique est découverte, Google ne peut pas attendre quatre semaines pour la prochaine version majeure.

- Imaginez qu'une vulnérabilité zero-day sérieuse soit trouvée dans la version

137.0.7151.104. Google publiera d'urgence une mise à jour137.0.7151.120(ou un autre numéro final incrémenté) contenant uniquement le correctif de la vulnérabilité sans affecter les autres composants. - C'est pourquoi il est crucial de toujours mettre à jour votre navigateur vers la dernière version disponible.

Vecteurs de détection : du User-Agent aux Client Hints

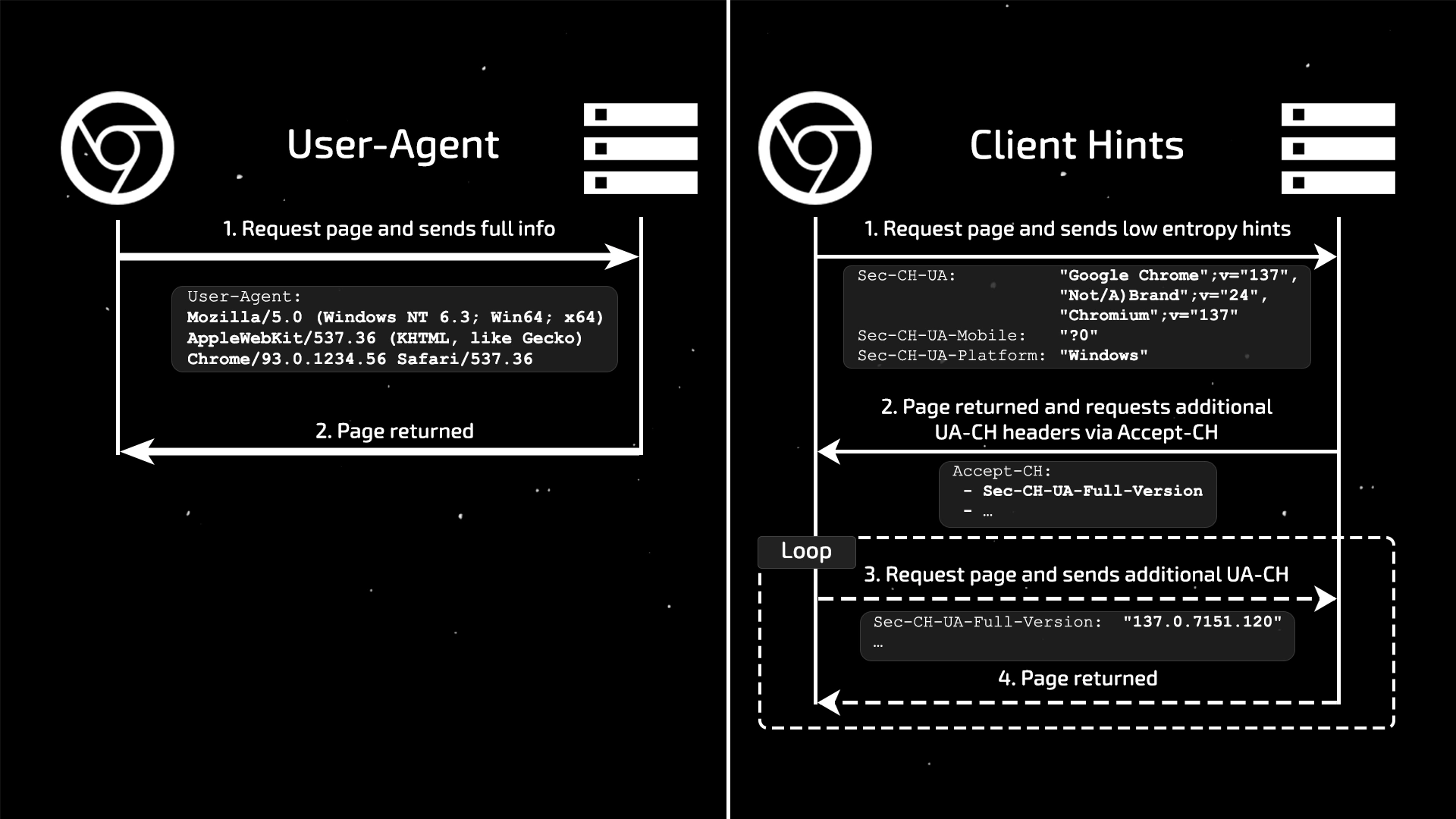

Maintenant que nous comprenons de quoi se compose le numéro de version complet, nous devons examiner comment exactement les systèmes d'analyse de risque obtiennent ces données. Après tout, l'anatomie de la version n'est qu'une pièce du puzzle ; la seconde, tout aussi importante, concerne les canaux par lesquels elle est transmise. Pendant longtemps, la source principale était l'en-tête User-Agent, mais dans l'écosystème web moderne, il a été remplacé par un nouveau mécanisme, plus sophistiqué et contrôlé.

Chrome a commencé sa transition progressive vers la Réduction du User-Agent (User-Agent Reduction) vers la version 95 (fin 2021), et ce processus est devenu plus agressif dans les versions 100–110 (tout au long de 2022–2023). D'ici 2025, ce mécanisme est pleinement opérationnel.

Auparavant, chaque requête du navigateur vers un site web contenait un en-tête User-Agent qui ressemblait à peu près à ceci :

User-Agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.1234.56 Safari/537.36

Cette chaîne contenait beaucoup d'informations uniques : la version exacte du navigateur, le système d'exploitation et son architecture. Cela permettait aux sites web de suivre facilement les utilisateurs en créant leur empreinte digitale numérique « passive ».

La Réduction du User-Agent est une initiative de Google pour « geler » et raccourcir cette chaîne. Désormais, par défaut, un site web voit une version beaucoup plus générique :

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.0.0 Safari/537.36

Notez que les versions mineures et les numéros de build ont été remplacés par des zéros (93.0.0.0). Cela rend le User-Agent moins unique et complique le suivi passif. Pour obtenir des données précises, un site web doit maintenant s'appuyer sur un nouveau mécanisme plus transparent.

La principale méthode moderne est la technologie appelée User-Agent Client Hints (UA-CH). Elle fonctionne sur le principe de requêtes actives initiées par le serveur.

1. Première requête de l'utilisateur au site web

Le navigateur n'envoie initialement que des « indices » de base (low-entropy client hints) qui ne contiennent pas beaucoup d'informations uniques. Ceux-ci sont envoyés par défaut dans de nouveaux en-têtes :

Sec-CH-UA:"Google Chrome";v="137", "Chromium";v="137", "Not/A)Brand";v="24"(Marque et version majeure)Sec-CH-UA-Mobile:?0(Ce n'est pas un appareil mobile)Sec-CH-UA-Platform:"Windows"(Nom du système d'exploitation)

2. Réponse du serveur demandant des informations détaillées

Si un site web (par ex. un système de détection) a besoin de données plus précises, il doit inclure un en-tête spécial Accept-CH dans sa réponse au navigateur. Dans cet en-tête, il liste les « high-entropy client hints » spécifiques qu'il souhaite recevoir. « Haute entropie » signifie que ces points de données sont plus uniques.

Exemple d'un en-tête de serveur demandant la version complète et l'architecture :

Accept-CH: Sec-CH-UA-Full-Version-List, Sec-CH-UA-Arch, Sec-CH-UA-Platform-Version

3. Requêtes ultérieures au site web

Après avoir reçu cet en-tête, le navigateur de l'utilisateur inclura les en-têtes demandés dans toutes les requêtes ultérieures vers le même site web.

Exemple des en-têtes que le navigateur enverra en réponse à la requête ci-dessus :

Sec-CH-UA-Full-Version-List:"Google Chrome";v="137.0.7151.120", "Chromium";v="137.0.7151.120", "Not/A)Brand";v="24.0.0.0"Sec-CH-UA-Arch:"x86"Sec-CH-UA-Platform-Version:"15.0.0"

Ainsi, le site web reçoit la version précise du navigateur, mais seulement après l'avoir explicitement demandée. Cela rend le processus de collecte de données plus transparent.

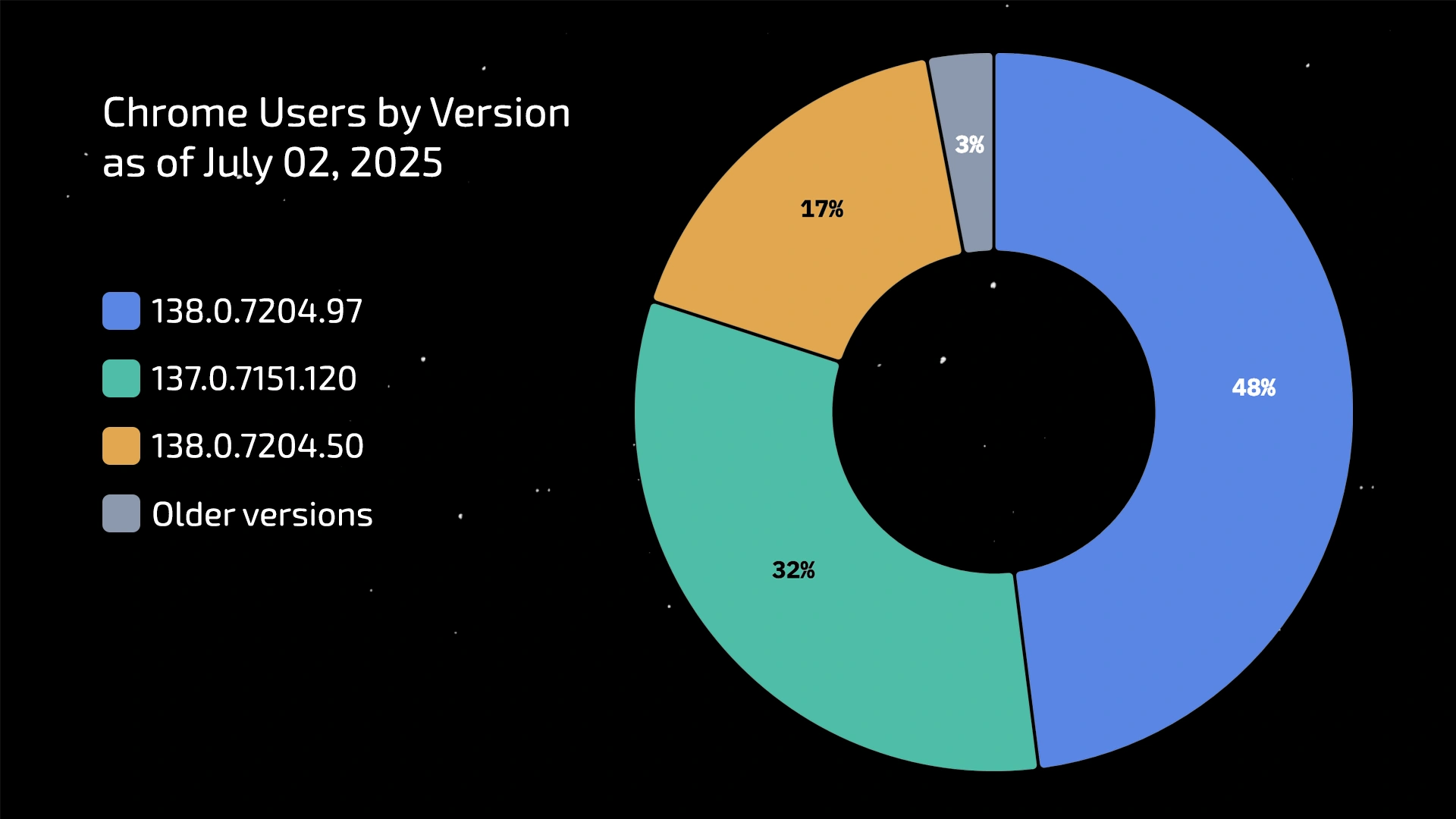

Répartition des utilisateurs réels entre les versions de Chrome

Contrairement à la croyance populaire, à un instant T, les utilisateurs réels n'utilisent pas tous une seule version « actuelle » de Chrome. Au lieu de cela, nous observons une répartition dynamique sur plusieurs versions, dictée par la stratégie de publication officielle de Google.

Comme décrit dans la documentation pour les développeurs, l'entreprise utilise un modèle de déploiement par étapes (staged rollout). Cette approche minimise les risques : la mise à jour est initialement publiée pour 1 à 5 % des utilisateurs, et ce n'est qu'après avoir confirmé la stabilité et l'absence de problèmes critiques que le déploiement augmente progressivement jusqu'à 100 % sur plusieurs jours, voire plusieurs semaines.

En conséquence, à tout moment, il y a au moins deux ou trois versions stables de Chrome activement utilisées, chacune avec des pourcentages de part de marché différents — un fait clairement illustré par des services comme Chromium Dash. D'autres facteurs clés influencent également le modèle de distribution final :

-

Mises à jour automatiques — Chrome télécharge les mises à jour en arrière-plan et les applique après le redémarrage du navigateur. La majorité des utilisateurs ayant activé les mises à jour automatiques forment le pic sur les dernières versions.

-

Habitudes des utilisateurs — une part importante des utilisateurs (en particulier sur les ordinateurs de bureau) laissent leur navigateur ouvert pendant des semaines sans le fermer, en utilisant les modes veille ou hibernation. Ces utilisateurs restent sur la version qui était actuelle lors du dernier lancement de leur navigateur. Cela crée une « traîne » considérable d'utilisateurs sur la version stable précédente.

-

Secteur des entreprises — dans les environnements professionnels, des versions à support à long terme (LTS) ou des versions épinglées sont souvent utilisées, qui sont mises à jour beaucoup moins fréquemment.

Pour comprendre ce qui constitue une empreinte digitale « normale », il ne suffit pas de connaître simplement la dernière version. Il est essentiel de comprendre comment les utilisateurs sont répartis sur les builds les plus récents. Il est important de se rappeler que cette répartition change constamment. L'instantané que nous avons enregistré le 2 juillet 2025 sera différent une semaine plus tard. Au moment de notre recherche, la situation était la suivante :

-

138.0.7204.97 — C'est la version stable la plus récente, sortie il y a seulement deux jours. Grâce à la politique de déploiement par étapes, elle gagne rapidement en popularité et devient déjà dominante. Les systèmes anti-bots commencent à l'utiliser comme un marqueur principal de « normalité ».

- Date de sortie : 30 juin 2025

- Part d'utilisateurs : 48%

-

137.0.7151.120 — La dernière version stable sur le moteur 137. Google la retire progressivement au profit de la nouvelle version, sa part diminue donc régulièrement. Néanmoins, c'est toujours une version très populaire.

- Date de sortie : 18 juin 2025

- Part d'utilisateurs : 32%

-

138.0.7204.50 — La première version stable sur le moteur 138, disponible pour les utilisateurs depuis environ une semaine. Les utilisateurs attendent maintenant la prochaine mise à jour mineure vers la version

.97, ce qui est une étape tout à fait normale et naturelle dans le cycle de vie des mises à jour.- Date de sortie : 24 juin 2025

- Part d'utilisateurs : 17%

-

Versions antérieures — Une marge d'erreur statistique. Cela inclut les appareils qui ont été hors ligne pendant une longue période ou les systèmes où les mises à jour automatiques sont désactivées de force. Une concentration d'empreintes digitales sur ces versions est un signe clair d'une empreinte artificielle.

- Date de sortie : Mai 2025 et avant

- Part d'utilisateurs : < 3%

Il n'y a pas une seule version « correcte » de Chrome. Au lieu de cela, nous voyons un écosystème sain et dynamique dans lequel au moins trois builds différents (.97, .120, .50) coexistent simultanément dans des proportions significatives, couvrant collectivement 97 % de tous les utilisateurs.

Cette répartition n'est qu'un instantané à un moment donné. Il y a une semaine, elle était différente, et dans quelques jours — à mesure que la version .97 se répandra davantage — elle changera à nouveau : les parts de .120 et .50 continueront de diminuer. C'est précisément cette répartition naturelle et dynamique qui constitue l'empreinte digitale « saine » attendue par les systèmes de gestion des risques.

Réaction des systèmes de confiance et de sécurité

Lors de l'évaluation d'un utilisateur, les plateformes d'analyse prédictive modernes prêtent attention à un large éventail de paramètres — et la version du navigateur en fait partie. Son importance augmente considérablement lorsqu'elle est corrélée à d'autres anomalies au sein d'un groupe de comptes.

L'algorithme exact peut varier en fonction du système spécifique, mais il existe un ensemble commun de schémas suspects qui ont souvent un impact négatif sur le succès de vos opérations. Examinons des exemples de signaux d'alarme qui peuvent être détectés lors des vérifications de version.

Version majeure obsolète

L'un des signes les plus évidents que quelque chose ne va pas avec l'utilisateur.

Exemple : La version stable actuelle de Chrome est la 138, mais l'utilisateur utilise la version 135.

La grande majorité des navigateurs se mettent à jour automatiquement et en arrière-plan. Désactiver les mises à jour automatiques n'est pas une tâche anodine pour un utilisateur moyen. Un retard important (de 2 versions ou plus) indique presque toujours soit un environnement d'entreprise avec des politiques strictes, soit l'utilisation d'un ancien logiciel pour l'automatisation ou la falsification d'empreintes digitales.

Le système compare la version détectée avec la version stable actuelle dans le monde entier. Si la différence dépasse un certain seuil (par ex. 2 à 4 versions majeures), l'évaluation du risque augmente fortement.

Utilisation de versions inexistantes

Une indication directe de falsification et l'un des signaux les plus forts pour le système.

Exemple : Un utilisateur utilise la version 134.0.6984.1, mais en réalité, aucune version stable de Chrome n'a jamais existé avec ce numéro de version.

C'est la preuve directe que la version a été modifiée manuellement ou générée par un outil de mauvaise qualité. Un vrai navigateur n'enverrait jamais une version qui n'a jamais existé (par ex. 134.0.6984.1, 134.0.6990.0, etc.).

Les systèmes anti-bots maintiennent une base de données de tous les builds publiquement publiés pour les navigateurs populaires. La version détectée est simplement vérifiée par rapport à cette liste. Une non-concordance est pratiquement un signal d'alarme à 100 % qui peut entraîner un blocage immédiat ou une demande de vérification supplémentaire (CAPTCHA, SMS, KYC).

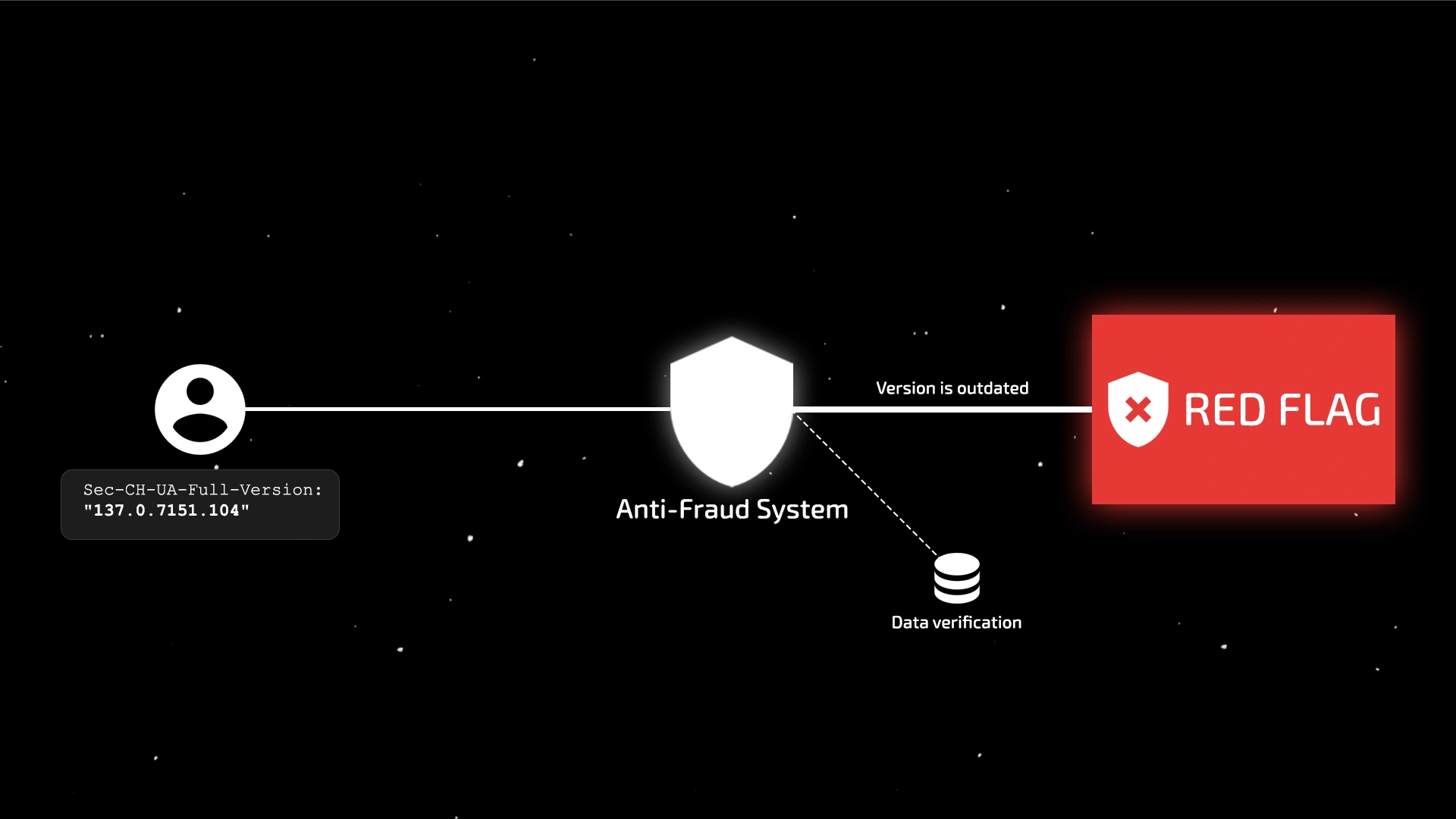

Utilisation d'une sous-version obsolète ou impopulaire

C'est une méthode de détection plus subtile mais très efficace.

Exemple : La version actuelle de Chrome 137 est 137.0.7151.120 (17 juin 2025), mais l'utilisateur utilise la 137.0.7151.56 (27 mai 2025), un retard de plus de trois semaines.

Google publie assez fréquemment des mises à jour de sécurité et des correctifs pour les branches stables de Chrome. Cela signifie que quelques semaines après la sortie de la version 137.0.7151.56, la majorité des utilisateurs réels se seront automatiquement mis à jour vers les versions .69, .104, .120, etc. Si, quelque temps après la sortie de la version .120, le système observe un pic d'inscriptions utilisant la version .56, c'est une anomalie.

Un système d'analyse collecte des statistiques non seulement pour la version majeure, mais pour les chaînes de version complètes. Le système sait que >95 % des utilisateurs de Chrome 137 utilisent actuellement les builds xxxx.120 et plus récents. Un compte avec la version xxxx.56 tombe dans les 5 % restants, et s'il y a beaucoup de comptes de ce type, c'est un signe quasi garanti d'une ferme utilisant le même profil « instantané » obsolète.

Concentration anormale sur une version spécifique

Cette méthode permet aux systèmes de détecter des fermes de comptes entières. Ce schéma a deux variations principales :

- Concentration sur une version rare ou obsolète. Exemple : Le système voit qu'au cours de la dernière heure, 200 comptes ont été créés, tous signalant la version

Chrome/137.0.7151.68— une version intermédiaire qui n'a été actuelle que pendant moins d'une demi-heure. La probabilité d'une telle coïncidence parmi les utilisateurs réels est nulle. C'est la preuve directe de l'utilisation de la même empreinte digitale « gelée » et défectueuse en termes de distribution.- Concentration sur la version actuelle. Exemple : Au 2 juillet, la version actuelle est

138.0.7204.97. Si le système enregistre que 50 nouvelles inscriptions proviennent d'une seule adresse IP ou d'une seule campagne d'affiliation, toutes avec exactement la même version, c'est aussi un signal fort. Même les utilisateurs réels qui mettent à jour rapidement, en raison des déploiements par étapes, seront répartis sur plusieurs builds récents (.97,.50, et les restes de.120). Des versions parfaitement identiques sont un signe de multi-comptes.

Le système d'évaluation des risques suit tout l'historique des versions avec une grande précision, y compris le calendrier des sorties et leurs déploiements. Parfois, entre deux builds publics, il y a un ou plusieurs builds intermédiaires (transitoires) qui ont été compilés mais soit jamais déployés auprès des utilisateurs, soit disponibles via la mise à jour automatique pendant une très brève période — de quelques minutes à quelques heures — avant d'être remplacés par le build suivant, plus stable.

Recherche : Comment les navigateurs anti-détection populaires falsifient la version du navigateur

La théorie, c'est bien, mais comment cela se traduit-il en pratique ? Pour obtenir une image objective du marché, nous avons mené une étude approfondie de neuf navigateurs anti-détection populaires, en utilisant une méthodologie que n'importe qui peut reproduire.

Comment tester votre navigateur anti-détection ?

Collecte de données

- Créez une session/un profil avec le dernier moteur disponible

- Allez sur https://browserleaks.com/client-hints

- Cherchez le paramètre uaFullVersion (ou Sec-CH-UA-Full-Version) et notez sa valeur

- Répétez la procédure et collectez des données de cinq sessions/profils différents

Vous devriez obtenir une liste de cinq versions, par exemple :

138.0.7204.50

138.0.7204.97

138.0.7204.50

138.0.7204.97

138.0.7204.97

Analyse

Vous avez donc maintenant cinq versions de Chrome collectées depuis votre navigateur anti-détection. Comment savoir si elles sont authentiques ? Pour cela, nous avons besoin d'une référence. Toutes les informations sur les vraies versions de Chrome, leurs dates de sortie et les plateformes cibles (Windows, macOS, Linux, Android) sont publiées sur le blog officiel Google Chrome Releases.

Pour évaluer la qualité de la falsification de votre navigateur anti-détection, comparez vos données collectées avec cette source en répondant aux questions de la liste de contrôle ci-dessous. Plus vous obtenez de réponses « oui », plus il sera difficile pour les systèmes anti-bots de vous distinguer d'un utilisateur réel.

- Le navigateur utilise-t-il le moteur de la version actuelle ?

- Les versions existent-elles réellement ?

- Les versions sont-elles actuelles (pas plus anciennes que 1,5 à 2 semaines) ?

- Les versions sont-elles dynamiques (y en a-t-il au moins deux différentes) ?

Résultats de notre recherche

Produit |

Versions collectées (5 profils) | Version majeure actuelle ? | Les versions existent-elles ? | Les versions sont-elles actuelles ? | Les versions sont-elles dynamiques ? |

|---|---|---|---|---|---|

| Linken Sphere 2 v2.7.6 | 138.0.7204.50 138.0.7204.97 |

||||

| Octo Browser v2.6.8 | 138.0.7204.96 138.0.7204.51 138.0.7204.35 138.0.7204.50 138.0.7204.49 |

||||

| Undetectable v2.36 | 138.0.7204.97 (les 5 fois) |

||||

| Vision v3.3.3 | 138.0.7204.50 (les 5 fois) |

||||

| Dolphin Anty v2025.154.130 | 138.0.7204.50 (les 5 fois) |

||||

| Adspower v7.6.3 | 137.0.7151.55 137.0.7151.56 |

||||

| Multilogin X Mimic 137 | 137.0.7151.68 (les 5 fois) |

||||

| GoLogin v3.3.96 | 135.0.7049.41 (les 5 fois) |

||||

| MoreLogin v2.38.1.0 | 134.0.6990.0 134.0.6998.35 134.0.6998.167 134.0.6984.1 134.0.6949.1 |

Pour évaluer objectivement l'état actuel du marché, nous avons mené notre propre recherche sur neuf navigateurs anti-détection populaires en date du 2 juillet 2025. Les résultats ont été mitigés et ont révélé plusieurs approches fondamentales de la falsification de version, chacune avec ses propres avantages et vulnérabilités critiques.

Au lieu d'analyser chaque produit en détail, nous les avons regroupés par leurs problèmes typiques, ce qui facilite la compréhension des tendances générales et des erreurs commises par les développeurs.

Groupe 1 : « En retard d'une ère entière »

Moteur de navigateur obsolète

Commençons par l'erreur la plus grossière et impardonnable. Au moment de la recherche, la version stable actuelle de Chrome était la 138. Cependant, GoLogin propose aux utilisateurs un noyau basé sur la version 135, et MoreLogin utilise même la version 134. Tout système de confiance sérieux signale immédiatement un tel navigateur comme anormal, car 99 % des utilisateurs réels ont depuis longtemps migré vers des versions plus récentes grâce aux mises à jour automatiques.

MoreLogin mérite une attention particulière car il utilise non seulement un noyau obsolète, mais génère également des numéros de build et de patch qui n'ont jamais existé. C'est l'approche la moins efficace, car elle crée une empreinte digitale unique et artificielle qui est non seulement obsolète, mais qui n'a jamais correspondu à aucun navigateur réel jamais publié.

Groupe 2 : « Coincés dans le passé »

Versions de navigateur obsolètes

Ce groupe de produits (Adspower, Multilogin X) démontre un problème plus subtil mais tout aussi important. Techniquement, ils utilisent la version majeure 137, qui est encore visible chez certains utilisateurs réels (par exemple, 137.0.7151.120 a une part de 32 %). Cependant, le diable est dans les détails : les sous-versions spécifiques qu'ils utilisent (.55, .56, .68) sont obsolètes depuis plus d'un mois.

Pour les systèmes anti-bots qui analysent les distributions de versions, c'est une anomalie claire. La plupart des utilisateurs réels utilisant la version 137 se sont depuis longtemps mis à jour vers le dernier patch de sécurité, tandis que ces navigateurs continuent de générer des empreintes digitales à partir de builds qui ne sont plus activement utilisés. La situation est aggravée par la nature statique de Multilogin X, où tous les profils sont créés avec exactement la même version obsolète. De plus, Adspower (.55) et Multilogin X (.68) s'appuient sur des versions intermédiaires qui n'ont jamais été largement distribuées parmi les utilisateurs réels, ce qui rend la concentration sur elles encore plus anormale.

Groupe 3 : « Actuel mais statique »

Version de navigateur statique pour tous les profils

Undetectable et Vision, et plus récemment Dolphin Anty, représentent une avancée significative. Ces trois produits utilisent la version actuelle du moteur (138) et substituent des sous-versions réelles et actuelles pour la falsification. Un ou deux profils créés dans un tel navigateur paraîtront parfaitement plausibles. Cependant, leur principal défaut est leur nature statique. Lors de l'analyse de 10 à 15 profils, ils affichent tous exactement la même version de navigateur (.97 dans le cas d'Undetectable, .50 pour Vision et Dolphin Anty). Combiné à des facteurs comportementaux uniques — que nous avons abordés dans l'article sur la fonction de saisie de type humain — cela devient un schéma classique par lequel les systèmes d'analyse détectent les fermes de comptes.

La vulnérabilité de cette approche est clairement illustrée par nos tests préliminaires menés le 26 juin. À cette époque, Undetectable et Vision proposaient aux utilisateurs la version 137.0.7151.104. Cette version est sortie le 11 juin et était effectivement actuelle pendant environ une semaine. Cependant, au moment où nous avons effectué nos tests, la plupart des utilisateurs réels s'étaient soit mis à jour vers un build plus récent de la même version majeure (137.0.7151.120), soit étaient passés à la nouvelle version 138.

La situation avec Dolphin Anty avant sa récente mise à jour était encore plus révélatrice. Il utilisait également une version statique, mais encore plus ancienne — 137.0.7151.56 (sortie le 28 mai). Fin juin, cette empreinte digitale n'était pas seulement obsolète, mais anormalement vieille. Cet exemple illustre parfaitement le défaut fondamental d'une approche statique : même une empreinte initialement valide devient inévitablement une anomalie facilement détectable avec le temps, exposant tout le réseau de comptes aux systèmes d'évaluation des risques.

Groupe 4 : « Progressiste mais défectueux »

Répartition anormale sur des versions rares

Octo Browser démontre l'approche la plus avancée et pourtant paradoxalement défectueuse. Il utilise correctement le noyau actuel (138) et, de manière cruciale, assure des changements de version dynamiques entre les différents profils. À première vue, cela semble être la stratégie parfaite.

Cependant, une analyse plus approfondie révèle un défaut critique. Les développeurs ont inclus dans leur pool de falsification toutes les sous-versions de Chrome, y compris :

- Les builds intermédiaires (par ex.

.96,.49,.51), qui n'ont été disponibles pour les utilisateurs réels que pendant une très courte période (parfois moins de 20 minutes) avant la sortie du patch suivant. - Les versions « Early Stable » (par ex.

.35), qui ont été déployées sur un pourcentage très limité d'appareils avant le déploiement complet.

Le défaut principal est que la distribution de ces versions ne tient pas compte de leur part de marché réelle. Vous avez à peu près la même chance d'obtenir un build stable et répandu (.50 ou .97) que de recevoir une version « Early Stable » très rare qui, en réalité, a été vue par moins de 1 % des utilisateurs.

Pour tout système anti-bot, c'est un marqueur flagrant. Alors que le trafic réel est dominé par une ou deux des sous-versions les plus répandues, Octo Browser crée une concentration anormale de builds rares. C'est comme essayer de prouver sa « normalité » en payant constamment avec des pièces de collection rares : oui, elles sont réelles, mais les utiliser régulièrement dans la vie de tous les jours est une anomalie évidente qui attire immédiatement l'attention. Ainsi, l'approche la plus progressiste, en pratique, crée un schéma facilement détectable, révélant l'origine artificielle des empreintes digitales.

Linken Sphere : Comment un mécanisme idéal de substitution de version devrait fonctionner

Notre recherche démontre clairement que le marché des navigateurs anti-détection est rempli de solutions de compromis. Au lieu d'une protection complète, les utilisateurs sont confrontés à un ensemble de vulnérabilités critiques — de l'utilisation de noyaux de navigateur désespérément obsolètes à la falsification de sous-versions inexistantes ou depuis longtemps obsolètes. Même les solutions avancées souffrent soit d'empreintes digitales statiques, ce qui facilite le regroupement des profils d'utilisateurs, soit de la génération d'une concentration anormale sur des versions rares, ce qui est également un signal d'alarme pour les plateformes de confiance.

C'est précisément pour résoudre de manière exhaustive ces problèmes que la dernière mise à jour de Linken Sphere a introduit un mécanisme fondamentalement nouveau et innovant pour la gestion des versions de navigateur. Son objectif n'est pas simplement de créer une empreinte digitale plausible, mais de simuler l'évolution naturelle de l'empreinte digitale d'un utilisateur réel.

Il repose sur trois principes clés :

1. Pertinence et réalisme

Nous n'utilisons pas seulement la dernière version du moteur. Notre système surveille en permanence les versions stables officielles de Google Chrome, en analysant leur répartition en pourcentage dans le monde réel sur le web. Nous ne sélectionnons que des versions répandues et existantes.

2. Génération dynamique

Lors de la création d'une nouvelle session (profil), une sous-version aléatoire mais garantie existante et actuellement pertinente est attribuée à partir d'un pool de versions valides. Cela élimine le problème des empreintes digitales statiques, que les systèmes anti-bots peuvent utiliser pour regrouper vos profils. De même, lors de la mise à niveau du moteur (par ex. de v137 à v138), la session reçoit également une nouvelle sous-version pertinente sélectionnée au hasard.

3. Évolution automatique de l'empreinte digitale

Et le plus important : à mesure que Google publie de nouveaux correctifs, les sous-versions de vos profils existants sont mises à jour automatiquement et en arrière-plan, imitant le comportement naturel de l'utilisateur.

Par exemple, supposons que vous ayez créé une session lorsque la version .56 était actuelle. Ensuite, Google publie le patch suivant .69 ; votre session ne se met pas à jour immédiatement, simulant le comportement des utilisateurs réels. Cependant, une fois qu'une autre version sort — par exemple, .104 — et que l'écart entre la version de votre session et la version actuelle devient significatif, le système déclenche le mécanisme d'évolution. À ce moment-là, vos anciennes sessions commencent à se mettre à jour, mais pas de manière uniforme : certaines passent à la version intermédiaire .69, tandis que d'autres sautent directement à la dernière version .104, créant une distribution très naturelle et diversifiée.

Ainsi, vous n'avez pas besoin d'attendre une mise à jour du client pour que vos sessions reçoivent des sous-versions actuelles. Ce processus dans Linken Sphere se déroule de manière transparente et automatique, tandis que la mise à jour du client lui-même n'est nécessaire que pour les transitions globales vers la prochaine version du moteur Chrome.

Cela crée non pas un simple « instantané » statique, mais une empreinte digitale vivante et évolutive qui correspond de manière cohérente au comportement des utilisateurs réels en ligne.

Conclusion

La course aux armements entre les systèmes de détection et les outils d'anonymat a depuis longtemps atteint un nouveau niveau. L'époque où il suffisait d'avoir une version de moteur à jour pour réussir ses opérations est révolue. Comme notre recherche l'a montré, les systèmes modernes d'évaluation des risques n'analysent pas seulement la version majeure, mais sa structure entière, en accordant une attention particulière aux derniers chiffres — les numéros de build et de patch. C'est précisément dans ces détails, dans la dynamique de leurs mises à jour et leur répartition parmi les utilisateurs réels, que réside la clé d'une empreinte digitale naturelle.

La plupart des navigateurs anti-détection sur le marché offrent aux utilisateurs une version statique — un « instantané gelé » qui, même s'il est actuel au moment de sa création, devient inévitablement obsolète, se transformant en un autre vecteur de détection. Linken Sphere propose une approche fondamentalement différente et proactive. Ce n'est pas simplement du camouflage — c'est du mimétisme à grande échelle. Vos sessions n'ont pas seulement l'air réelles — elles vivent et évoluent avec l'écosystème Chrome, recevant automatiquement et invisiblement les derniers correctifs de sécurité, tout comme le font des millions d'utilisateurs ordinaires. Votre empreinte digitale cesse d'être une cible statique et devient une partie indiscernable du paysage numérique naturel.

Arrêtez de vous fier à des empreintes digitales figées dans le temps. Dans un monde où tout est en constante mise à jour, tout schéma statique est une anomalie. Et chaque anomalie n'est qu'une question de temps avant la détection et le blocage. Demandez-vous : votre outil crée-t-il un camouflage numérique — ou une cible numérique ?