一种应对规避的新技术:反侦测开发者不愿透露的核心更新内幕,以及为何恰当的可变性至关重要

引言

还有什么比你的浏览器版本号更简单、更微不足道的呢?对于普通用户来说,这只是一串在后台某处变化的数字。但对于现代的反机器人系统来说,这是它们用来精确区分真实用户和伪造个人资料的关键标记之一。

许多用户甚至反侦测浏览器的开发者仍然认为,只要拥有最新的 Chrome 核心版本就足以成功伪装。这是一个危险的误解。实际上,浏览器版本是一个复杂的动态结构,不正确的版本伪造已成为市场上最普遍且最容易被检测到的漏洞之一。一个静态的、“冻结”的指纹,即使昨天还是有效的,今天对于用户分析系统来说已经是一个异常和危险信号。

在本文中,我们将首先剖析 Chrome 版本的构成,并展示反机器人系统如何通过最微小的细节检测版本伪造。然后,我们将展示对九款流行反侦测浏览器的大规模研究结果,这些结果清楚地表明了为什么它们中的大多数创建的不是数字伪装,而是一个容易被检测到的目标。如果您已经熟悉理论,可以直接跳到第二部分查看研究结果。 最后,我们当然会展示 Linken Sphere 的全新创新方法如何解决这个问题,创建一个与真实用户无法区分的、真正实时的指纹。

Chrome 版本的剖析

在我们深入探讨检测方法之前,让我们先来研究一下我们研究的对象本身。完整的浏览器版本不仅仅是一组数字;它是一个具有多层保护的数字护照。理解每个部分的作用是正确替换指纹的关键。

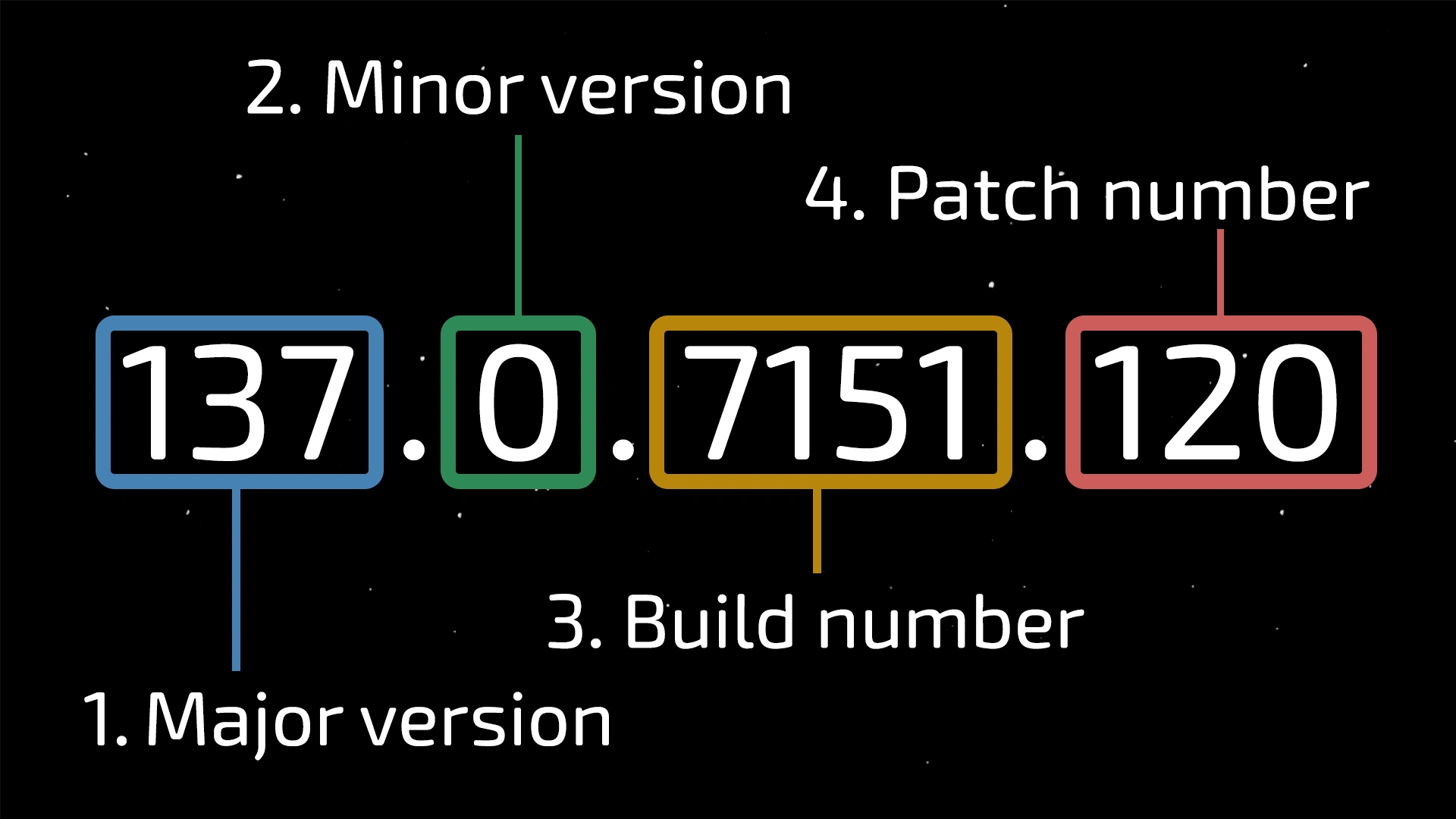

-

137— 主版本号(大约每四周发布一次)。- 这是字符串中最重要的数字。它的增加标志着一次重大的浏览器更新。

- 通常,新的主版本会包含用户能注意到的变化:新功能、界面更新、显著的性能提升或 Web 标准增强。

- 主版本更新通常也包括对 JavaScript V8 引擎和 Blink 渲染引擎的重大更改。

-

0— 次版本号(通常不改变)。- 历史上,这个数字曾用于在主版本之间发布的小功能更新。

- 在 Chrome 现代的快速发布模式中,这个数字几乎总是零。

- 谷歌倾向于将所有更改都整合到下一个主版本中(例如 138.0.x.x),而不是发布临时的次要版本。

-

7151— 构建号。- 这个数字随着每次从 Chromium 项目(Chrome 的基础)源代码编译新构建而增加。

- 它与版本控制系统中代码库的特定状态直接相关。

- 每当开发人员对代码进行更改并触发自动构建过程时,这个数字就会增加。

-

120— 补丁/子版本。这个部分为了修复漏洞而最频繁地更改。- 当发现一个关键漏洞时,谷歌不能等待四周后的下一个主版本发布。

- 想象一下,在

137.0.7151.104版本中发现了一个严重的零日漏洞。谷歌会紧急发布一个更新137.0.7151.120(或其他递增的最终数字),其中只包含漏洞修复,而不影响其他组件。 - 这就是为什么始终将浏览器更新到最新可用版本至关重要的原因。

检测途径:从 User-Agent 到 Client Hints

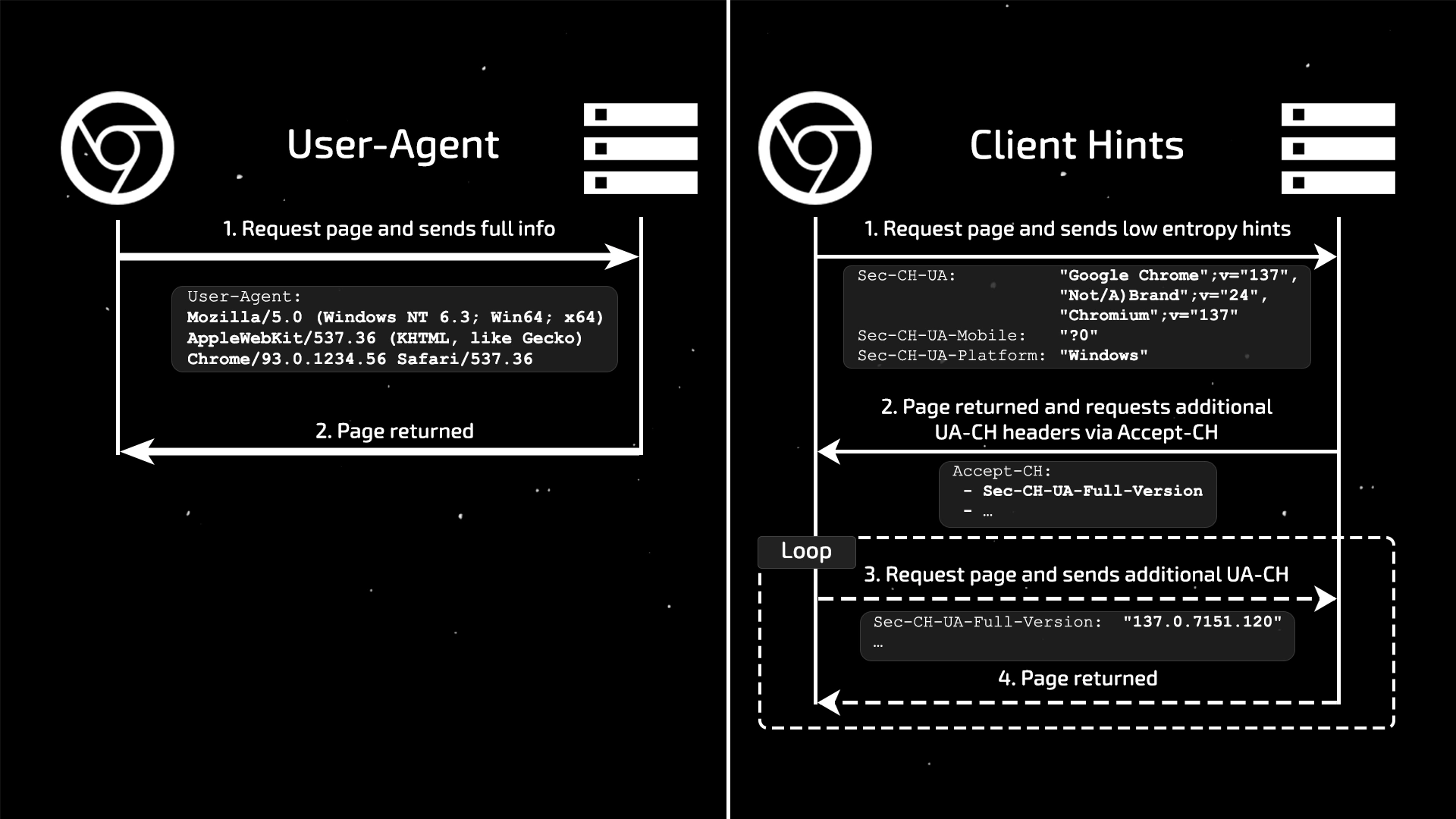

现在我们了解了完整版本号的构成,我们需要看看风险分析系统究竟是如何获取这些数据的。毕竟,版本的剖析只是谜题的一部分;第二部分,同样重要的是,是它传输的渠道。很长一段时间里,主要来源是 User-Agent 标头,但在现代网络生态系统中,它已被一种新的、更复杂和受控的机制所取代。

Chrome 大约在 95 版本(2021 年末)开始逐步过渡到 User-Agent 削减,并且在 100–110 版本(整个 2022–2023 年)期间,这一过程变得更加积极。到 2025 年,该机制已全面运行。

以前,浏览器向网站发出的每个请求都包含一个 User-Agent 标头,大致如下:

User-Agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.1234.56 Safari/537.36

这个字符串包含大量独特信息:确切的浏览器版本、操作系统及其架构。这使得网站可以通过创建用户的“被动”数字指纹来轻松跟踪用户。

User-Agent 削减 是谷歌“冻结”和缩短此字符串的一项举措。现在,默认情况下,网站看到的是一个更通用的版本:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.0.0 Safari/537.36

请注意,次要版本和构建号已被零替换(93.0.0.0)。这使得 User-Agent 的独特性降低,并使被动跟踪变得复杂。为了获取精确数据,网站现在必须依赖一种新的、更透明的机制。

现代主要的方法是一种称为 User-Agent Client Hints (UA-CH) 的技术。它基于服务器发起的“主动请求”原则工作。

1. 用户首次向网站发出请求

浏览器最初只发送基本的“提示”(低熵客户端提示),这些提示不携带太多独特信息。它们默认通过新的标头发送:

Sec-CH-UA:"Google Chrome";v="137", "Chromium";v="137", "Not/A)Brand";v="24"(品牌和主版本)Sec-CH-UA-Mobile:?0(这不是移动设备)Sec-CH-UA-Platform:"Windows"(操作系统名称)

2. 服务器响应请求详细信息

如果网站(例如检测系统)需要更精确的数据,它必须在其对浏览器的响应中包含一个特殊的 Accept-CH 标头。在此标头中,它列出了希望接收的特定“高熵客户端提示”。“高熵”意味着这些数据点更具独特性。

请求完整版本和架构的服务器标头示例:

Accept-CH: Sec-CH-UA-Full-Version-List, Sec-CH-UA-Arch, Sec-CH-UA-Platform-Version

3. 后续向网站发出的请求

收到此标头后,用户的浏览器将在对同一网站的所有后续请求中包含所请求的标头。

浏览器响应上述请求时将发送的标头示例:

Sec-CH-UA-Full-Version-List:"Google Chrome";v="137.0.7151.120", "Chromium";v="137.0.7151.120", "Not/A)Brand";v="24.0.0.0"Sec-CH-UA-Arch:"x86"Sec-CH-UA-Platform-Version:"15.0.0"

因此,网站可以获得精确的浏览器版本——但前提是明确请求。这使得数据收集过程更加透明。

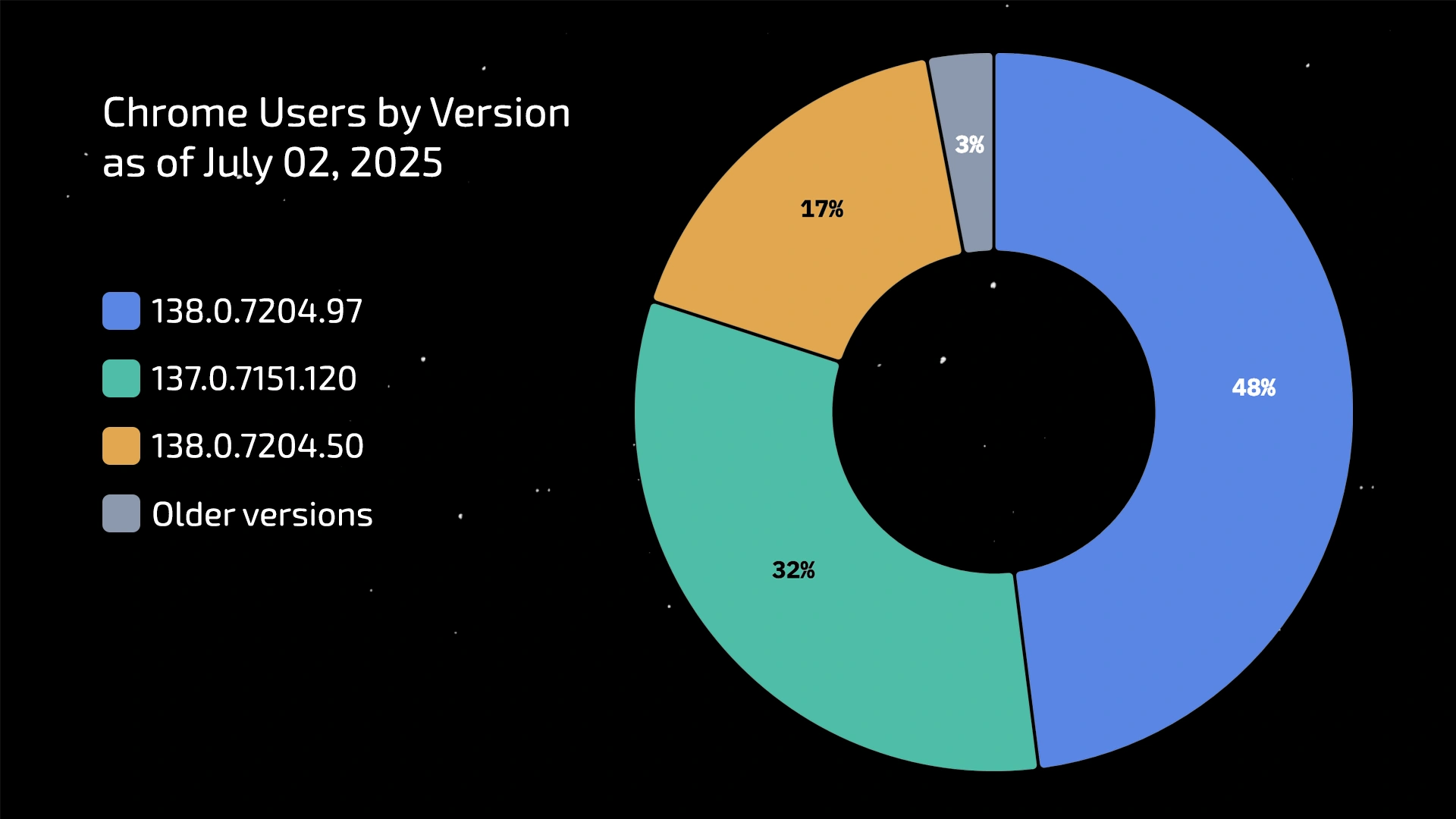

真实用户在 Chrome 版本中的分布

与普遍看法相反,在任何特定时刻,真实用户并非都在运行同一个“当前”的 Chrome 版本。相反,我们观察到的是一个跨越多个版本的动态分布,这是由谷歌的官方发布策略驱动的。

正如开发者文档中所述,该公司采用分阶段推出模式。这种方法可以最大限度地降低风险:更新最初只发布给 1-5% 的用户,只有在确认稳定且没有关键问题后,才会在几天甚至几周内逐步将推送范围扩大到 100%。

因此,在任何时间点,至少有两个或三个稳定的 Chrome 版本在被活跃使用,每个版本的份额百分比都不同——这一点可以从 Chromium Dash 等服务中清楚地看到。其他关键因素也影响着最终的分布模型:

-

自动更新 — Chrome 会在后台下载更新,并在浏览器重启后应用。大多数启用自动更新的用户构成了最新版本的峰值。

-

用户习惯 — 相当一部分用户(尤其是在台式机上)会让浏览器运行数周而不关闭,使用睡眠或休眠模式。这些用户会一直停留在他们上次启动浏览器时所使用的版本上。这就在上一个稳定版本上形成了一个相当大的用户“尾巴”。

-

企业领域 — 在商业环境中,通常使用长期支持(LTS)版本或固定版本,这些版本的更新频率要低得多。

要理解什么构成一个“正常”的指纹,仅仅知道最新版本是不够的。了解用户在最近几个构建版本中的分布情况至关重要。重要的是要记住,这种分布是不断变化的。 我们在 2025 年 7 月 2 日记录的快照,仅一周后就会看起来不同。在我们研究时,情况如下:

-

138.0.7204.97 — 这是最新的稳定版本,两天前刚刚发布。得益于分阶段推出的策略,它正在迅速普及并已成为主导。反机器人系统开始将其作为“正常性”的主要标志。

- 发布日期:2025年6月30日

- 用户份额:48%

-

137.0.7151.120 — 137 引擎上的最后一个稳定版本。谷歌正在逐步淘汰它,以支持更新的版本,因此其份额正在稳步下降。尽管如此,它仍然是一个非常流行的版本。

- 发布日期:2025年6月18日

- 用户份额:32%

-

138.0.7204.50 — 138 引擎上的第一个稳定版本,用户已可使用约一周。用户现在正在等待下一个小版本更新到

.97,这是更新生命周期中一个完全正常和自然的阶段。- 发布日期:2025年6月24日

- 用户份额:17%

-

更早的版本 — 统计误差范围。这包括长时间离线的设备或强制禁用自动更新的系统。指纹集中在这些版本上是伪造指纹的明显迹象。

- 发布日期:2025年5月及更早

- 用户份额:< 3%

不存在单一的“正确”Chrome 版本。 相反,我们看到一个健康的、动态的生态系统,其中至少有三个不同的构建版本(.97、.120、.50)以显著的比例同时共存,总共覆盖了 97% 的用户。

这种分布仅仅是一个时间快照。一周前,它看起来不同,而在几天后——随着 .97 版本的进一步传播——它将再次改变:.120 和 .50 的份额将继续下降。正是这种自然的、动态的分布构成了风险管理系统所期望的“健康”指纹。

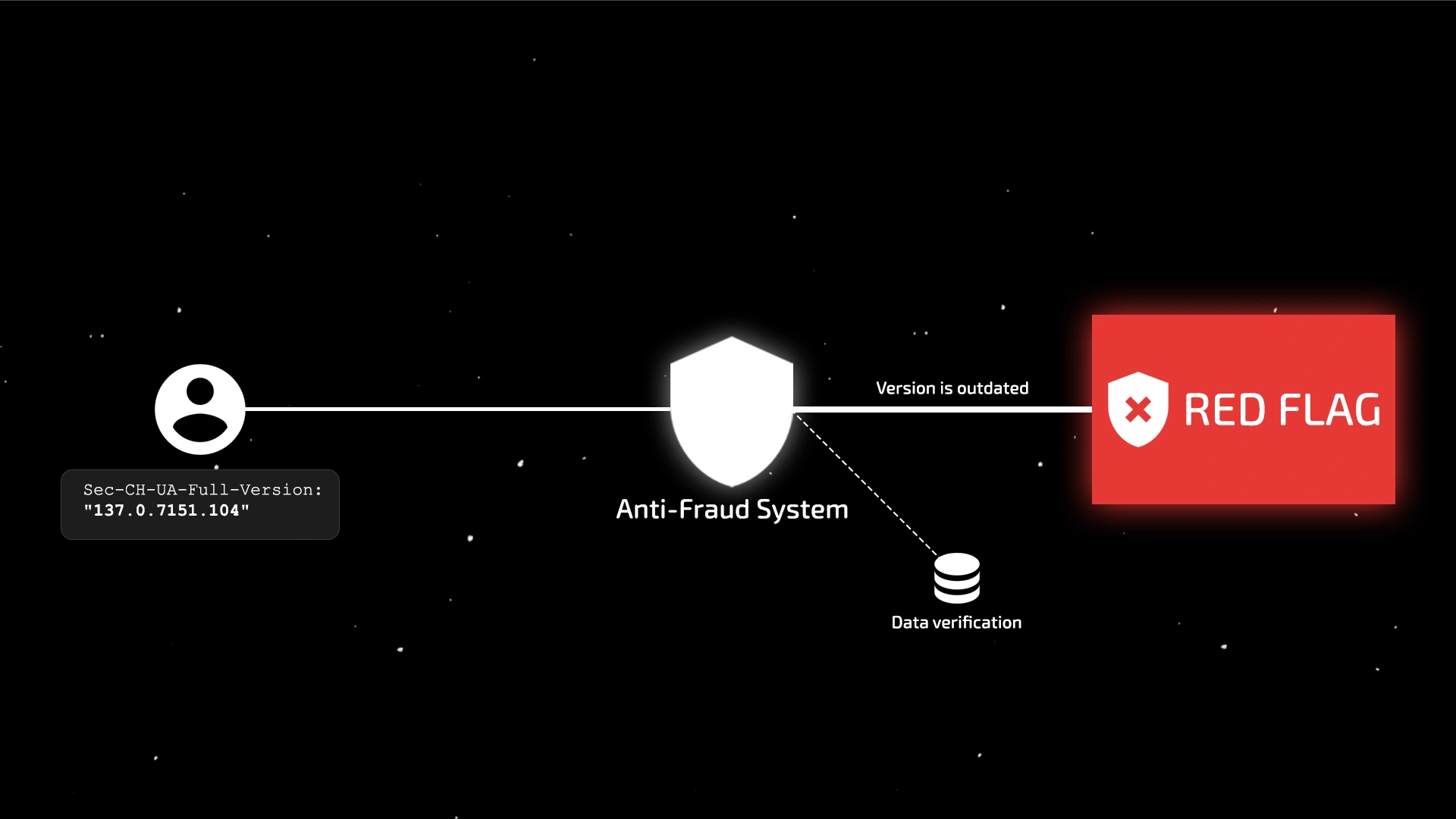

信任与安全系统的反应

在评估用户时,现代预测分析平台会关注广泛的参数——浏览器版本就是其中之一。当它与一组账户中的其他异常相关联时,其重要性会急剧增加。

具体的算法可能因系统而异,但有一套常见的可疑模式,通常会对您的操作成功率产生负面影响。让我们来看看在版本检查期间可以检测到的危险信号示例。

过时的主版本

用户存在问题的最明显迹象之一。

示例:当前 Chrome 的稳定版本是 138,但用户正在运行 135 版本。

绝大多数浏览器会自动在后台更新。对于普通用户来说,禁用自动更新并非易事。显著的滞后(2个或更多版本)几乎总是指向具有严格策略的企业环境,或使用旧软件进行自动化或指纹伪造。

系统会将检测到的版本与全球当前的稳定版本进行比较。如果差异超过某个阈值(例如 2-4 个主版本),风险评估会急剧增加。

使用不存在的版本

这是伪造的直接迹象,也是系统最强烈的信号之一。

示例:用户正在运行 134.0.6984.1 版本,但实际上,从未有过这个版本号的稳定 Chrome 版本。

这直接证明该版本是手动修改或由低质量工具生成的。真实的浏览器绝不会发送一个从未存在过的版本(例如 134.0.6984.1、134.0.6990.0 等)。

反机器人系统维护着一个包含所有流行浏览器公开发布的构建版本的数据库。检测到的版本只需与此列表进行核对。不匹配实际上是 100% 的危险信号,可能导致立即封锁或要求额外验证(验证码、短信、KYC)。

使用过时或不受欢迎的子版本

这是一种更微妙但非常有效的检测方法。

示例:Chrome 137 的当前版本是 137.0.7151.120(2025年6月17日),但用户正在运行 137.0.7151.56(2025年5月27日),延迟了三个多星期。

谷歌会相当频繁地为稳定的 Chrome 分支发布安全更新和补丁。这意味着在 137.0.7151.56 版本发布后的几周内,大多数真实用户将自动更新到 .69、.104、.120 等版本。如果在 .120 发布一段时间后,系统看到使用 .56 版本的注册量激增,这就是一个异常。

分析系统不仅收集主版本的统计数据,还收集完整版本字符串的统计数据。系统知道 >95% 的 Chrome 137 用户目前正在运行 xxxx.120 及更新的构建版本。版本为 xxxx.56 的账户属于剩下的 5%,如果有很多这样的账户,这几乎可以肯定是使用相同过时“快照”配置文件的农场的标志。

特定版本上的异常集中

这种方法使系统能够检测到整个账户农场。这种模式有两个主要变体:

- 集中在罕见或过时的版本上。 示例:系统看到,在过去一小时内,创建了 200 个账户,所有账户都报告版本为

Chrome/137.0.7151.68——一个持续时间不到半小时的中间版本。真实用户中出现这种巧合的可能性为零。这直接证明了使用了相同的、在分布上存在缺陷的“冻结”指纹。- 集中在当前版本上。 示例:截至 7 月 2 日,当前版本是

138.0.7204.97。如果系统记录到有 50 个新注册来自同一个 IP 地址或在同一个联盟活动中,且版本完全相同,这也是一个强烈的信号。即使是及时更新的真实用户,由于分阶段推出,也会分布在最近的几个构建版本上(.97、.50和.120的剩余部分)。完全相同的版本是多账户操作的标志。

风险评估系统会高精度地跟踪整个发布历史,包括发布的时机和推广过程。有时,在两个公开的构建版本之间,会有一个或多个中间(瞬态)构建版本,这些版本被编译但从未向用户推出,或者通过自动更新仅在非常短暂的时间内可用——从几分钟到几个小时——然后被下一个更稳定的构建版本所取代。

研究:流行的反侦测浏览器如何伪造浏览器版本

理论是好的——但这在实践中如何体现?为了获得客观的市场情况,我们对九款流行的反侦测浏览器进行了广泛的研究,使用了一种任何人都可以复制的方法。

如何测试你的反侦测浏览器?

数据收集

- 使用最新的可用内核创建一个会话/配置文件

- 访问 https://browserleaks.com/client-hints

- 查找 uaFullVersion(或 Sec-CH-UA-Full-Version)参数并记下其值

- 重复此过程,并从五个不同的会话/配置文件中收集数据

你应该会得到一个包含五个版本的列表,例如:

138.0.7204.50

138.0.7204.97

138.0.7204.50

138.0.7204.97

138.0.7204.97

分析

那么,你现在已经从你的反侦测浏览器中收集了五个 Chrome 版本。你如何知道它们是否真实?为此,我们需要一个参考。所有关于真实 Chrome 版本、其发布日期和目标平台(Windows、macOS、Linux、Android)的信息都发布在官方的 Google Chrome Releases 博客中。

为了评估你的反侦测浏览器伪装得如何,请通过回答下面清单中的问题,将你收集的数据与此来源进行比较。你得到的“是”越多,反机器人系统就越难将你与真实用户区分开来。

- 浏览器是否使用当前版本的内核?

- 这些版本是否真实存在?

- 这些版本是否是当前的(不超过 1.5-2 周)?

- 这些版本是否是动态的(至少有两个不同的版本)?

我们的研究结果

产品 |

收集的版本 (5个配置文件) | 是当前主版本吗? | 版本是否存在? | 版本是否最新? | 版本是否动态? |

|---|---|---|---|---|---|

| Linken Sphere 2 v2.7.6 | 138.0.7204.50 138.0.7204.97 |

||||

| Octo Browser v2.6.8 | 138.0.7204.96 138.0.7204.51 138.0.7204.35 138.0.7204.50 138.0.7204.49 |

||||

| Undetectable v2.36 | 138.0.7204.97 (全部5次) |

||||

| Vision v3.3.3 | 138.0.7204.50 (全部5次) |

||||

| Dolphin Anty v2025.154.130 | 138.0.7204.50 (全部5次) |

||||

| Adspower v7.6.3 | 137.0.7151.55 137.0.7151.56 |

||||

| Multilogin X Mimic 137 | 137.0.7151.68 (全部5次) |

||||

| GoLogin v3.3.96 | 135.0.7049.41 (全部5次) |

||||

| MoreLogin v2.38.1.0 | 134.0.6990.0 134.0.6998.35 134.0.6998.167 134.0.6984.1 134.0.6949.1 |

为了客观评估当前市场状况,我们于 2025 年 7 月 2 日对九款流行的反侦测浏览器进行了自己的研究。结果好坏参半,并揭示了几种基本的版本伪造方法,每种方法都有其自身的优点和关键漏洞。

我们没有详细分析每款产品,而是根据它们的典型问题进行了分组,这样更容易理解开发者的普遍趋势和错误。

第1组:“落后整整一个时代”

过时的浏览器引擎

让我们从最粗糙和不可原谅的错误开始。在研究时,Chrome 的当前稳定版本是 138。然而,GoLogin 为用户提供的是基于 135 版本的核心,而 MoreLogin 甚至使用 134 版本。任何严肃的信任系统都会立即将这样的浏览器标记为异常,因为 99% 的真实用户早已通过自动更新迁移到更新的版本。

MoreLogin 值得特别关注,因为它不仅使用过时的核心,还生成了从未存在过的构建号和补丁号。这是最无效的方法,因为它创建了一个独特的、人为的指纹,这个指纹不仅过时,而且从未与任何已发布的真实浏览器匹配过。

第2组:“停留在过去”

过时的浏览器版本

这组产品(Adspower、Multilogin X)展示了一个更微妙但同样重要的问题。从技术上讲,它们使用 137 主版本,这在一些真实用户中仍然可以看到(例如,137.0.7151.120 占有 32% 的份额)。然而,魔鬼在细节中:它们使用的特定子版本(.55、.56、.68)已经过时一个多月了。

对于分析版本分布的反机器人系统来说,这是一个明显的异常。大多数运行 137 版本的真实用户早已更新到最新的安全补丁,而这些浏览器却继续生成那些不再被活跃使用的构建版本的指纹。Multilogin X 的静态特性使情况变得更糟,其所有配置文件都使用完全相同的过时版本创建。此外,Adspower (.55) 和 Multilogin X (.68) 依赖于从未在真实用户中广泛分布的中间版本,这使得对它们的关注更加异常。

第3组:“当前但静态”

所有配置文件使用静态浏览器版本

Undetectable 和 Vision,以及最近的 Dolphin Anty,代表了显著的进步。这三款产品都使用当前的引擎版本(138),并替换真实的、当前的子版本进行伪装。在这样的浏览器中创建的一两个配置文件看起来完全可信。然而,它们的主要缺陷是其静态性。当分析 10-15 个配置文件时,它们都显示完全相同的浏览器版本(Undetectable 是 .97,Vision 和 Dolphin Anty 是 .50)。结合独特的行为因素——我们在关于模拟人类打字功能的文章中讨论过——这成为分析系统检测账户农场的经典模式。

我们在 6 月 26 日进行的初步测试清楚地说明了这种方法的脆弱性。当时,Undetectable 和 Vision 向用户提供的是 137.0.7151.104 版本。该版本于 6 月 11 日发布,确实在大约一周内是当前的。然而,到我们进行测试时,大多数真实用户要么已经更新到同一主版本内的更新构建(137.0.7151.120),要么已经迁移到新的 138 版本。

Dolphin Anty 在最近更新前的情况更能说明问题。它也使用一个静态版本,但版本更旧——137.0.7151.56(5 月 28 日发布)。到 6 月底,这个指纹不仅过时,而且异常陈旧。这个例子完美地说明了静态方法的根本缺陷:即使一个最初有效的指纹,随着时间的推移也必然会变成一个容易被检测到的异常,从而将整个账户网络暴露在风险评估系统的面前。

第4组:“先进但有缺陷”

在罕见版本上的异常分布

Octo Browser 展示了最先进但又自相矛盾地存在缺陷的方法。它正确地使用了当前的核心(138),并且至关重要的是,确保了不同配置文件之间的版本动态变化。乍一看,这似乎是完美的策略。

然而,更深入的分析揭示了一个关键缺陷。开发者在其伪装池中包含了所有的 Chrome 子版本,包括:

- 中间构建版本(例如

.96、.49、.51),这些版本对真实用户来说只在非常短的时间内可用(有时不到 20 分钟),然后就被下一个补丁取代了。 - “早期稳定版”(例如

.35),这些版本在全面部署之前只推送给了非常有限比例的设备。

关键的缺陷在于,这些版本的分布没有考虑到它们在现实世界中的市场份额。你获得一个广泛使用的稳定构建版本(.50 或 .97)的几率,与获得一个非常罕见的“早期稳定版”(实际上只有不到 1% 的用户见过)的几率大致相同。

对于任何反机器人系统来说,这都是一个明显的标记。当真实流量由一两个最广泛的子版本主导时,Octo Browser 却创造了罕见构建版本的异常集中。这就像试图通过不断使用稀有的收藏硬币来证明你的“正常性”:是的,它们是真的,但在日常生活中经常使用它们是一个明显的异常,会立即引起注意。因此,这种最先进的方法在实践中创造了一个容易被检测到的模式,暴露了指纹的人为来源。

Linken Sphere:理想的版本替换机制应如何工作

我们的研究清楚地表明,反侦测浏览器市场充满了妥协的解决方案。用户得到的不是全面的保护,而是一系列关键的漏洞——从使用极其过时的浏览器核心到伪造不存在或早已过时的子版本。即使是先进的解决方案,要么因为静态指纹而导致用户配置文件容易被聚集,要么因为在罕见版本上产生异常集中而被信任平台标记为危险信号。

为了全面解决这些问题,Linken Sphere 的最新更新引入了一种全新的、创新的浏览器版本处理机制。其目标不仅仅是创建一个可信的指纹,而是模拟真实用户数字指纹的自然演进。

它基于三个关键原则:

1. 相关性与真实性

我们不只是使用最新的引擎版本。我们的系统持续监控谷歌 Chrome 的官方稳定版本,分析它们在网络上的真实百分比分布。我们只选择广泛存在的、真实的版本。

2. 动态生成

在创建新会话(配置文件)时,系统会从有效版本池中为其分配一个随机但保证存在且当前相关的子版本。这消除了反机器人系统可用于分组您配置文件的静态指纹问题。同样,在升级引擎时(例如从 v137 到 v138),会话也会收到一个随机选择的、新的、相关的子版本。

3. 指纹自动演进

最重要的是:随着谷歌发布新的补丁,您现有配置文件中的子版本会自动在后台更新,模仿自然的用户行为。

例如,假设您在 .56 版本是当前版本时创建了一个会话。然后谷歌发布了下一个补丁 .69;您的会话不会立即更新,以模拟真实用户的行为。然而,一旦另一个版本发布——例如 .104——并且您的会话版本与当前版本之间的差距变得显著,系统就会触发演进机制。此时,您较旧的会话开始更新,但不是统一的:一些会话过渡到中间版本 .69,而另一些则直接跳到最新的 .104,从而创造出一种高度自然和多样化的分布。

因此,您无需等待客户端更新,您的会话就能接收到当前的子版本。在 Linken Sphere 中,这个过程是无缝且自动发生的,而更新客户端本身仅在全局过渡到下一个 Chrome 引擎版本时才需要。

这创造的不仅仅是一个静态的“快照”,而是一个活生生的、不断演进的数字指纹,它始终与真实用户在网上的行为保持一致。

结论

检测系统与匿名工具之间的军备竞赛早已进入了一个新的层面。仅仅拥有一个最新的引擎版本就足以成功操作的日子已经一去不复返了。正如我们的研究所示,现代风险评估系统不仅分析主版本,还分析其整个结构,特别关注最后的数字——构建号和补丁号。正是这些细节,以及它们更新的动态性和在真实用户中的分布,才是自然指纹的关键所在。

市场上的大多数反侦测浏览器为用户提供的是一个静态版本——一个“冻结”的快照,即使在创建时是当前的,也必然会过时,变成另一个检测途径。Linken Sphere 提供了一种根本不同、主动的方法。这不仅仅是伪装——这是全方位的模仿。您的会话不仅看起来真实——它们与 Chrome 生态系统一起生存和演进,自动且无形地接收最新的安全补丁,就像数百万普通用户一样。您的指纹不再是一个静态的目标,而是成为自然数字景观中不可区分的一部分。

不要再依赖那些凝固在时间里的指纹了。在一个一切都在不断更新的世界里,任何静态的模式都是一种异常。而每一个异常,被检测和封锁都只是时间问题。问问自己:你的工具创造的是数字伪装——还是数字靶子?