"Una nueva tecnología para manejar las subversiones: lo que los desarrolladores anti-detección no te cuentan sobre las actualizaciones del núcleo y por qué es importante la variabilidad adecuada"

Introducción

¿Qué podría ser más simple e insignificante que el número de versión de tu navegador? Para un usuario común, es solo una cadena de dígitos que cambia en algún lugar en segundo plano. Pero para los sistemas anti-bot modernos, es uno de los marcadores clave con los que distinguen quirúrgicamente a una persona real de un perfil artificial.

Muchos usuarios e incluso desarrolladores de navegadores anti-detectores todavía creen que simplemente tener la última versión del núcleo de Chrome es suficiente para un enmascaramiento exitoso. Esta es una idea errónea y peligrosa. En realidad, la versión del navegador es una estructura compleja y dinámica, y suplantarla incorrectamente se ha convertido en una de las vulnerabilidades más extendidas y fáciles de detectar en el mercado. Una huella digital estática, “congelada”, aunque fuera relevante ayer, hoy ya es una anomalía y una señal de alerta para los sistemas de análisis de usuarios.

En este artículo, primero analizaremos la anatomía de la versión de Chrome y mostraremos cómo los sistemas anti-bot detectan la suplantación a través de los detalles más pequeños. Luego presentaremos los resultados de un estudio a gran escala de nueve navegadores anti-detectores populares, que demuestra claramente por qué la mayoría de ellos no crean un camuflaje digital, sino un objetivo fácilmente detectable. Si ya estás familiarizado con la teoría, no dudes en pasar directamente a la segunda parte y explorar los resultados de la investigación. Finalmente, por supuesto, mostraremos cómo el nuevo e innovador enfoque de Linken Sphere resuelve este problema, creando una huella digital verdaderamente viva e indistinguible de la de un usuario real.

Anatomía de la Versión de Chrome

Antes de sumergirnos en los métodos de detección, examinemos el objeto de nuestro estudio en sí. La versión completa del navegador no es simplemente un conjunto de números; es un pasaporte digital con varias capas de protección. Comprender el papel de cada una es la clave para una sustitución de huella digital adecuada.

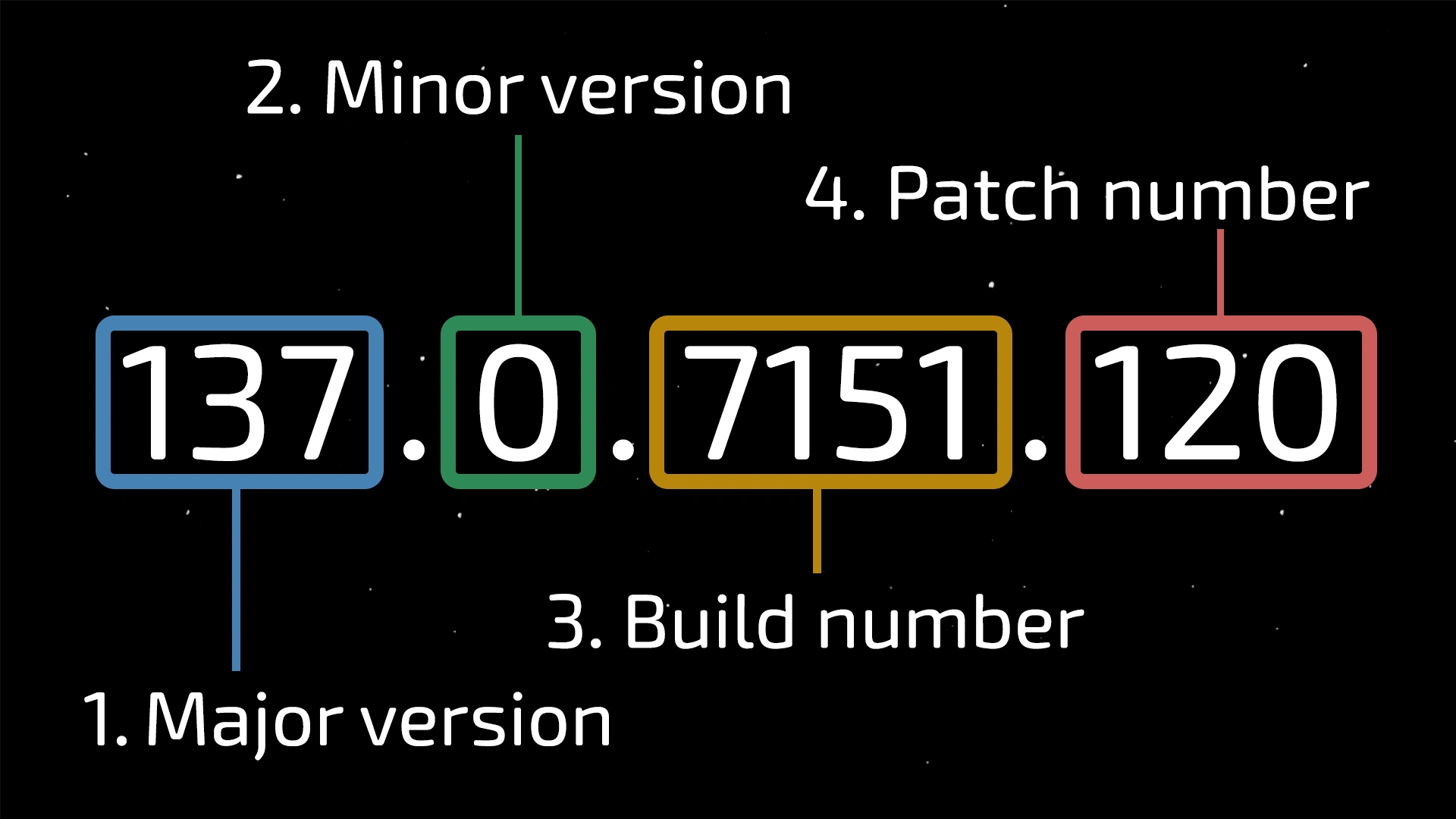

-

137— Versión principal (major) (lanzada aproximadamente cada ~4 semanas).- Este es el número más importante de la cadena. Su incremento señala una actualización significativa del navegador.

- Normalmente, una nueva versión principal incluye cambios notables para los usuarios: nuevas funciones, actualizaciones de la interfaz de usuario, mejoras significativas de rendimiento o mejoras en los estándares web.

- Las actualizaciones principales también suelen incluir cambios significativos en el motor de JavaScript V8 y el motor de renderizado Blink.

-

0— Versión menor (minor) (generalmente no cambia).- Históricamente, este número se usaba para pequeñas actualizaciones de funciones lanzadas entre versiones principales.

- En el modelo moderno de lanzamientos rápidos de Chrome, este número es casi siempre cero.

- Google prefiere incluir todos los cambios en el siguiente lanzamiento principal (p. ej., 138.0.x.x) en lugar de lanzar versiones menores intermedias.

-

7151— Número de compilación (build).- Este número aumenta con cada nueva compilación compilada a partir del código fuente del proyecto Chromium (la base de Chrome).

- Está directamente ligado al estado específico de la base de código en el sistema de control de versiones.

- Cada vez que los desarrolladores realizan cambios en el código y activan un proceso de compilación automatizado, este número se incrementa.

-

120— Parche/Subversión (patch). Esta parte cambia con mayor frecuencia para corregir vulnerabilidades.- Cuando se descubre una vulnerabilidad crítica, Google no puede esperar cuatro semanas para el próximo lanzamiento principal.

- Imagina que se encuentra una vulnerabilidad grave de día cero en la versión

137.0.7151.104. Google lanzará urgentemente una actualización137.0.7151.120(u otro número final incrementado) que contenga solo la corrección de la vulnerabilidad sin afectar a otros componentes. - Por eso es crucial actualizar siempre tu navegador a la última versión disponible.

Vectores de Detección: del User-Agent a los Client Hints

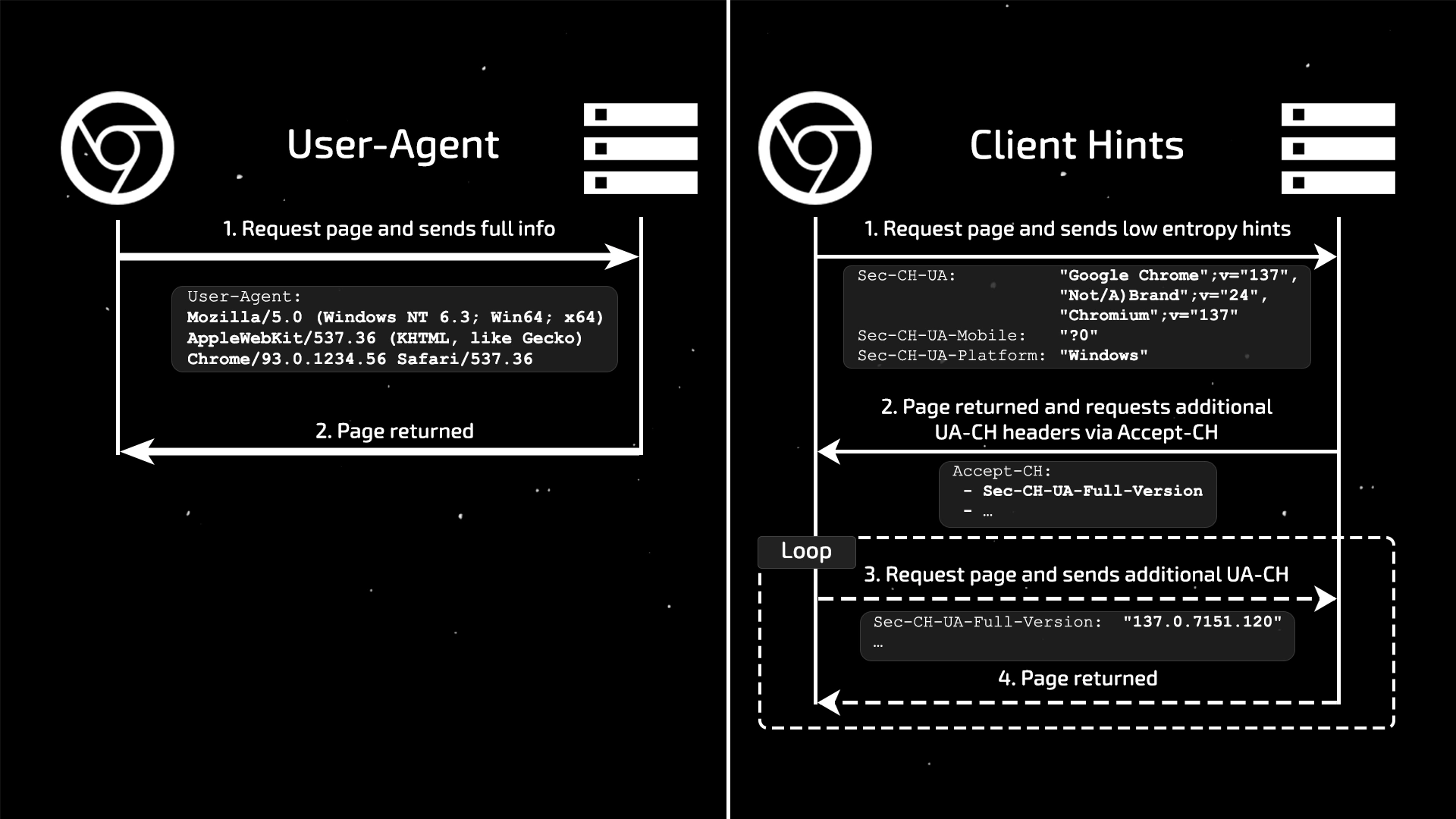

Ahora que entendemos de qué se compone el número de versión completo, debemos ver cómo obtienen exactamente estos datos los sistemas de análisis de riesgos. Después de todo, la anatomía de la versión es solo una pieza del rompecabezas; la segunda, igualmente importante, son los canales a través de los cuales se transmite. Durante mucho tiempo, la fuente principal fue la cabecera User-Agent, pero en el ecosistema web moderno, ha sido reemplazada por un mecanismo nuevo, más sofisticado y controlado.

Chrome comenzó su transición gradual a la Reducción del User-Agent alrededor de la versión 95 (finales de 2021), y este proceso se volvió más agresivo en las versiones 100-110 (a lo largo de 2022-2023). Para 2025, este mecanismo está en pleno funcionamiento.

Anteriormente, cada solicitud del navegador a un sitio web contenía una cabecera User-Agent que se veía aproximadamente así:

User-Agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.1234.56 Safari/537.36

Esta cadena contenía mucha información única: la versión exacta del navegador, el sistema operativo y su arquitectura. Esto permitía a los sitios web rastrear fácilmente a los usuarios creando su huella digital “pasiva”.

La Reducción del User-Agent es la iniciativa de Google para “congelar” y acortar esta cadena. Ahora, por defecto, un sitio web ve una versión mucho más genérica:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.0.0 Safari/537.36

Nótese que las versiones menores y los números de compilación han sido reemplazados por ceros (93.0.0.0). Esto hace que el User-Agent sea menos único y complica el rastreo pasivo. Para obtener datos precisos, un sitio web ahora tiene que depender de un mecanismo nuevo y más transparente.

El principal método moderno es la tecnología llamada User-Agent Client Hints (UA-CH). Funciona según el principio de solicitudes activas iniciadas por el servidor.

1. Primera Solicitud del Usuario al Sitio Web

El navegador inicialmente envía solo “pistas” básicas (low-entropy client hints) que no contienen mucha información única. Estas se envían por defecto en nuevas cabeceras:

Sec-CH-UA:"Google Chrome";v="137", "Chromium";v="137", "Not/A)Brand";v="24"(Marca y versión principal)Sec-CH-UA-Mobile:?0(No es un dispositivo móvil)Sec-CH-UA-Platform:"Windows"(Nombre del sistema operativo)

2. Respuesta del Servidor Solicitando Información Detallada

Si un sitio web (p. ej., un sistema de detección) necesita datos más precisos, debe incluir una cabecera especial Accept-CH en su respuesta al navegador. En esta cabecera, enumera qué “pistas de cliente de alta entropía” (high-entropy client hints) específicas desea recibir. “Alta entropía” significa que estos puntos de datos son más únicos.

Ejemplo de una cabecera del servidor que solicita la versión completa y la arquitectura:

Accept-CH: Sec-CH-UA-Full-Version-List, Sec-CH-UA-Arch, Sec-CH-UA-Platform-Version

3. Solicitudes Posteriores al Sitio Web

Después de recibir esta cabecera, el navegador del usuario incluirá las cabeceras solicitadas en todas las solicitudes posteriores al mismo sitio web.

Ejemplo de las cabeceras que el navegador enviará en respuesta a la solicitud anterior:

Sec-CH-UA-Full-Version-List:"Google Chrome";v="137.0.7151.120", "Chromium";v="137.0.7151.120", "Not/A)Brand";v="24.0.0.0"Sec-CH-UA-Arch:"x86"Sec-CH-UA-Platform-Version:"15.0.0"

Así, el sitio web recibe la versión precisa del navegador, pero solo después de solicitarla explícitamente. Esto hace que el proceso de recopilación de datos sea más transparente.

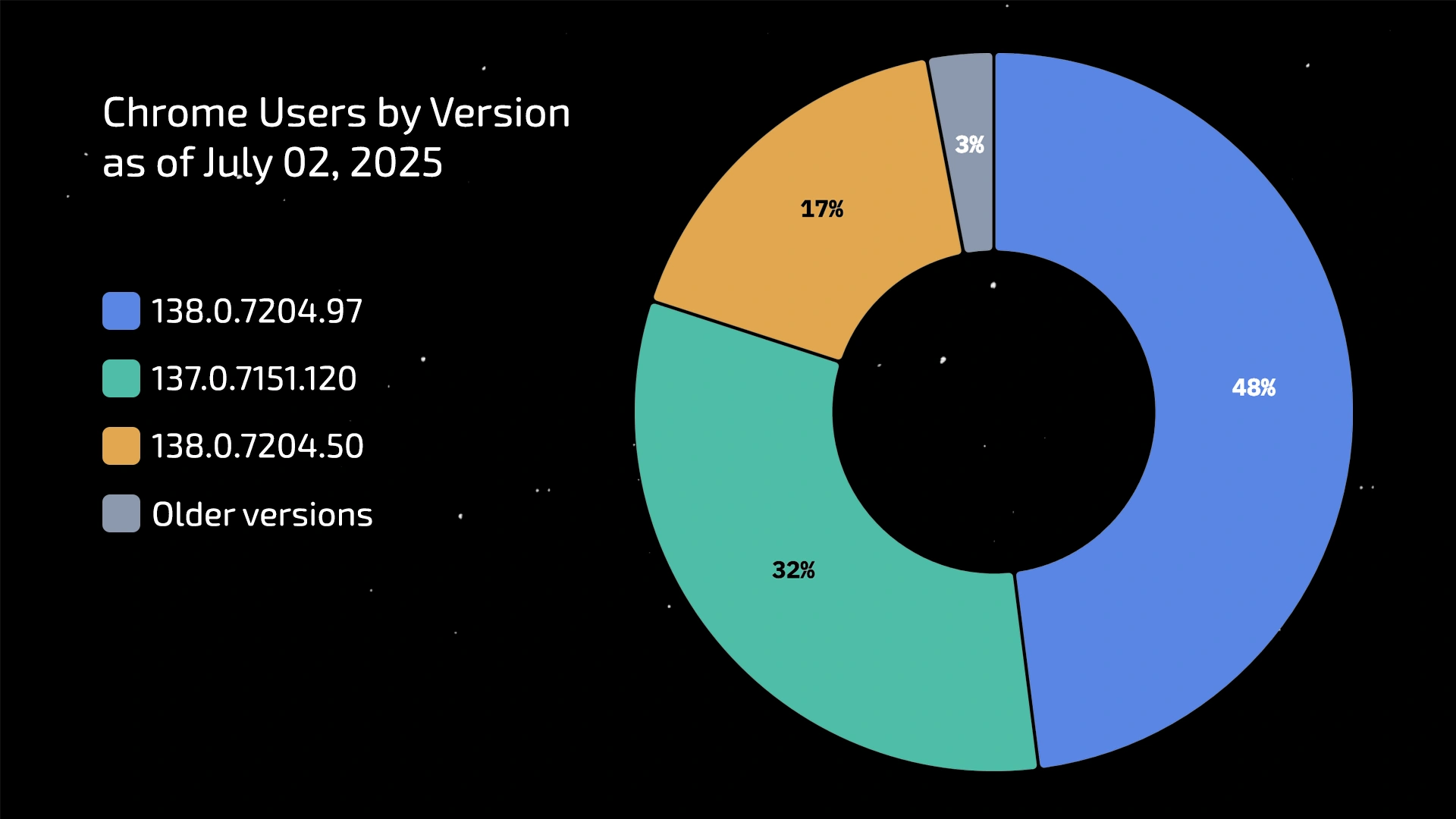

Distribución de Usuarios Reales entre las Versiones de Chrome

Contrariamente a la creencia popular, en un momento dado, los usuarios reales no están todos ejecutando una única versión “actual” de Chrome. En su lugar, observamos una distribución dinámica a través de múltiples versiones, impulsada por la estrategia de lanzamiento oficial de Google.

Como se describe en la documentación para desarrolladores, la compañía utiliza un modelo de despliegue por fases (staged rollout). Este enfoque minimiza el riesgo: la actualización se lanza inicialmente a un 1-5% de los usuarios, y solo después de confirmar la estabilidad y la ausencia de problemas críticos, el despliegue aumenta gradualmente hasta el 100% a lo largo de varios días o incluso semanas.

Como resultado, en cualquier momento, hay al menos dos o tres versiones estables de Chrome en uso activo, cada una con diferentes porcentajes de participación, un hecho claramente ilustrado por servicios como Chromium Dash. Otros factores clave también influyen en el modelo de distribución final:

-

Actualizaciones automáticas — Chrome descarga las actualizaciones en segundo plano y las aplica después de que el navegador se reinicia. La mayoría de los usuarios con actualizaciones automáticas habilitadas forman el pico en las últimas versiones.

-

Hábitos del usuario — una parte significativa de los usuarios (especialmente en ordenadores de sobremesa) dejan sus navegadores funcionando durante semanas sin cerrarlos, usando los modos de suspensión o hibernación. Estos usuarios permanecen en la versión que era actual la última vez que iniciaron su navegador. Esto crea una considerable “cola” de usuarios en la versión estable anterior.

-

Segmento empresarial — en entornos corporativos, a menudo se utilizan versiones de soporte a largo plazo (LTS) o versiones ancladas (pinned versions), que se actualizan con mucha menos frecuencia.

Para entender qué constituye una huella digital “normal”, no basta con saber simplemente la última versión. Es esencial comprender cómo se distribuyen los usuarios entre las compilaciones más recientes. Es importante recordar que esta distribución cambia constantemente. La instantánea que registramos el 2 de julio de 2025 se verá diferente solo una semana después. En el momento de nuestra investigación, la situación era la siguiente:

-

138.0.7204.97 — Esta es la versión estable más nueva, lanzada hace solo dos días. Gracias a la política de despliegue por fases, está ganando popularidad rápidamente y ya se está volviendo dominante. Los sistemas anti-bot están comenzando a usarla como un marcador principal de “normalidad”.

- Fecha de lanzamiento: 30 de junio de 2025

- Cuota de usuarios: 48%

-

137.0.7151.120 — El último lanzamiento estable sobre el motor 137. Google lo está eliminando gradualmente en favor de la versión más nueva, por lo que su cuota está disminuyendo constantemente. Sin embargo, sigue siendo una versión muy popular.

- Fecha de lanzamiento: 18 de junio de 2025

- Cuota de usuarios: 32%

-

138.0.7204.50 — El primer lanzamiento estable sobre el motor 138, disponible para los usuarios durante aproximadamente una semana. Los usuarios ahora están esperando la próxima actualización menor a la versión

.97, que es una etapa completamente normal y natural en el ciclo de vida de la actualización.- Fecha de lanzamiento: 24 de junio de 2025

- Cuota de usuarios: 17%

-

Versiones anteriores — Un margen de error estadístico. Esto incluye dispositivos que han estado desconectados durante mucho tiempo o sistemas donde las actualizaciones automáticas están deshabilitadas forzosamente. Una concentración de huellas digitales en estas versiones es una señal clara de una huella artificial.

- Fecha de lanzamiento: Mayo de 2025 y anteriores

- Cuota de usuarios: < 3%

No existe una única versión “correcta” de Chrome. En su lugar, vemos un ecosistema sano y dinámico en el que al menos tres compilaciones diferentes (.97, .120, .50) coexisten simultáneamente en proporciones significativas, cubriendo colectivamente el 97% de todos los usuarios.

Esta distribución es simplemente una instantánea en el tiempo. Hace una semana, se veía diferente, y en solo unos días —a medida que la versión .97 se extienda más— volverá a cambiar: las cuotas de .120 y .50 seguirán disminuyendo. Es precisamente esta distribución natural y dinámica la que constituye la huella digital “sana” que esperan los sistemas de gestión de riesgos.

Reacción de los Sistemas de Confianza y Seguridad

Al evaluar a un usuario, las plataformas modernas de análisis predictivo prestan atención a una amplia gama de parámetros, y la versión del navegador es uno de ellos. Su importancia aumenta drásticamente cuando se correlaciona con otras anomalías dentro de un grupo de cuentas.

El algoritmo exacto puede variar según el sistema específico, pero existe un conjunto común de patrones sospechosos que a menudo impactan negativamente en el éxito de tus operaciones. Veamos ejemplos de señales de alerta que pueden detectarse durante las comprobaciones de versión.

Versión Principal Desactualizada

Una de las señales más obvias de que algo va mal con el usuario.

Ejemplo: La versión estable actual de Chrome es la 138, pero el usuario está ejecutando la versión 135.

La gran mayoría de los navegadores se actualizan automáticamente y en segundo plano. Deshabilitar las actualizaciones automáticas no es una tarea trivial para un usuario promedio. Un retraso significativo (de 2 o más versiones) casi siempre apunta a un entorno corporativo con políticas estrictas o al uso de software antiguo para automatización o suplantación de huellas digitales.

El sistema compara la versión detectada con la versión estable actual a nivel mundial. Si la diferencia excede un cierto umbral (p. ej., 2-4 versiones principales), la evaluación de riesgo aumenta bruscamente.

Uso de Versiones Inexistentes

Una indicación directa de suplantación y una de las señales más fuertes para el sistema.

Ejemplo: Un usuario está ejecutando la versión 134.0.6984.1, pero en realidad, nunca ha existido un lanzamiento estable de Chrome con ese número de versión.

Esto es una prueba directa de que la versión fue modificada manualmente o generada por una herramienta de baja calidad. Un navegador real nunca enviaría una versión que nunca ha existido (p. ej., 134.0.6984.1, 134.0.6990.0, etc.).

Los sistemas anti-bot mantienen una base de datos de todas las compilaciones lanzadas públicamente para los navegadores populares. La versión detectada simplemente se comprueba contra esta lista. Una falta de coincidencia es prácticamente una señal de alerta del 100% que puede llevar al bloqueo inmediato o a una solicitud de verificación adicional (CAPTCHA, SMS, KYC).

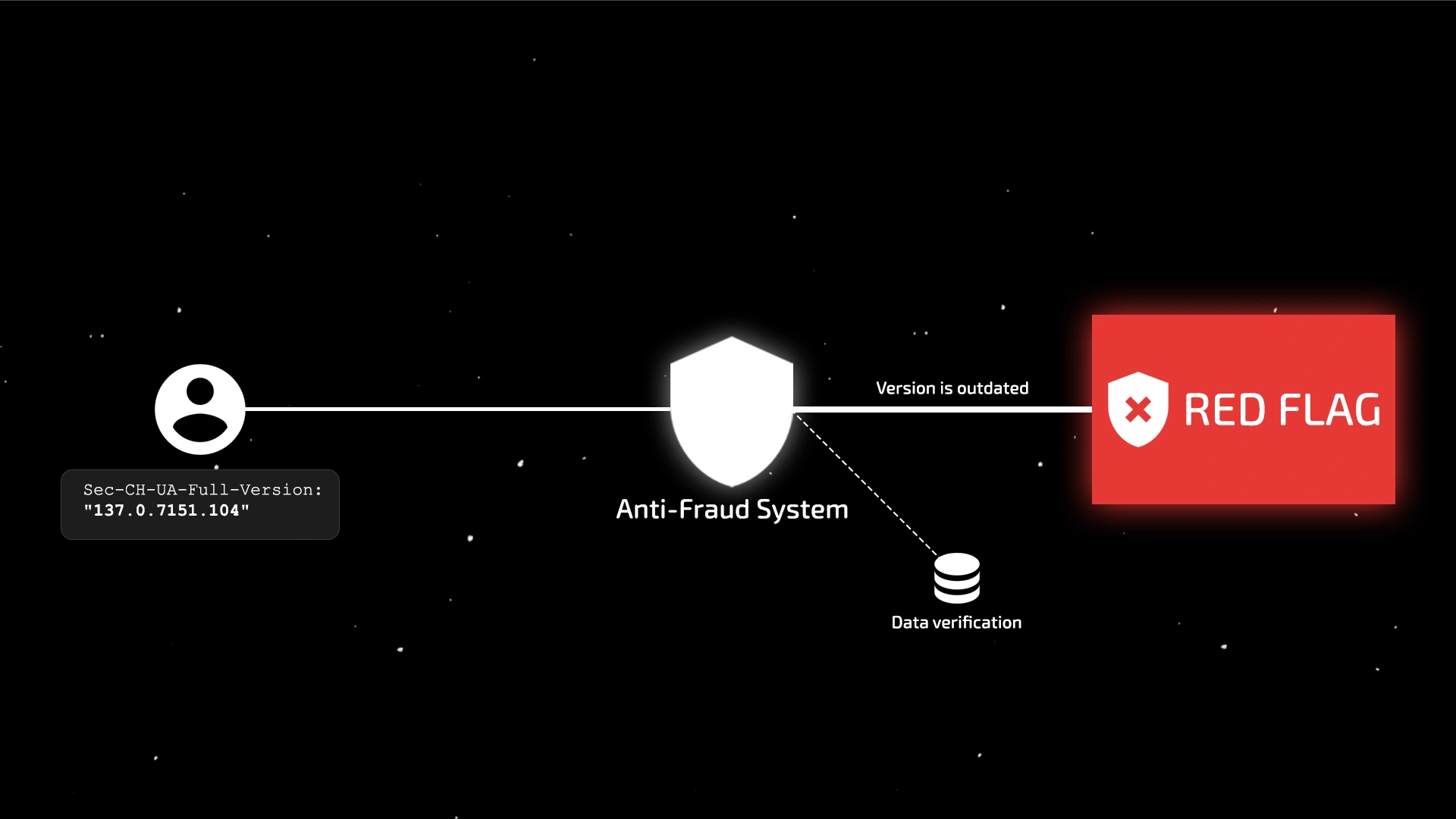

Uso de Subversiones Desactualizadas o Impopulares

Este es un método de detección más sutil pero muy efectivo.

Ejemplo: La versión actual de Chrome 137 es 137.0.7151.120 (17 de junio de 2025), pero el usuario está ejecutando 137.0.7151.56 (27 de mayo de 2025), un retraso de más de tres semanas.

Google lanza actualizaciones de seguridad y parches para las ramas estables de Chrome con bastante frecuencia. Esto significa que, pocas semanas después del lanzamiento de la versión 137.0.7151.56, la mayoría de los usuarios reales se habrán actualizado automáticamente a las versiones .69, .104, .120, etc. Si, un tiempo después del lanzamiento de la .120, el sistema ve un pico de registros que utilizan la versión .56, eso es una anomalía.

Un sistema de análisis recopila estadísticas no solo para la versión principal, sino para las cadenas de versión completas. El sistema sabe que >95% de los usuarios de Chrome 137 están ejecutando actualmente compilaciones xxxx.120 y más nuevas. Una cuenta con la versión xxxx.56 cae en el 5% restante, y si hay muchas de esas cuentas, es una señal casi garantizada de una granja que utiliza el mismo perfil “instantáneo” obsoleto.

Concentración Anómala en una Versión Específica

Este método permite a los sistemas detectar granjas de cuentas enteras. Este patrón tiene dos variaciones principales:

- Concentración en una versión rara o desactualizada. Ejemplo: El sistema ve que, durante la última hora, se han creado 200 cuentas, todas informando la versión

Chrome/137.0.7151.68, un lanzamiento intermedio que fue actual por menos de media hora. La probabilidad de tal coincidencia entre usuarios reales es cero. Esto es una prueba directa del uso de la misma huella digital “congelada” y defectuosa en términos de distribución.- Concentración en la versión actual. Ejemplo: A fecha de 2 de julio, la versión actual es

138.0.7204.97. Si el sistema registra que 50 nuevos registros provienen de una única dirección IP o dentro de una única campaña de afiliados, todos con exactamente la misma versión, esto también es una señal fuerte. Incluso los usuarios reales que actualizan puntualmente, debido a los despliegues por fases, se distribuirán entre varias compilaciones recientes (.97,.50y restos de la.120). Versiones perfectamente idénticas son una señal de multi-accounting.

El sistema de evaluación de riesgos rastrea todo el historial de lanzamientos con alta precisión, incluyendo el momento de los lanzamientos y sus despliegues. A veces, entre dos compilaciones públicas, hay una o más compilaciones intermedias (transitorias) que fueron compiladas pero que nunca se distribuyeron a los usuarios o estuvieron disponibles a través de la actualización automática solo por un período muy breve —de unos pocos minutos a un par de horas— antes de ser reemplazadas por la siguiente compilación más estable.

Investigación: Cómo los Navegadores Anti-Detectores Populares Suplantan la Versión del Navegador

La teoría es buena, pero ¿cómo se traduce esto en la práctica? Para obtener una imagen objetiva del mercado, realizamos un estudio exhaustivo de nueve navegadores anti-detectores populares, utilizando una metodología que cualquiera puede replicar.

¿Cómo Probar tu Navegador Anti-Detector?

Recopilación de Datos

- Crea una sesión/perfil con el último motor disponible

- Ve a https://browserleaks.com/client-hints

- Busca el parámetro uaFullVersion (o Sec-CH-UA-Full-Version) y anota su valor

- Repite el procedimiento y recopila datos de cinco sesiones/perfiles diferentes

Deberías terminar con una lista de cinco versiones, por ejemplo:

138.0.7204.50

138.0.7204.97

138.0.7204.50

138.0.7204.97

138.0.7204.97

Análisis

Entonces, ahora tienes cinco versiones de Chrome recopiladas de tu navegador anti-detector. ¿Cómo sabes si son genuinas? Para eso, necesitamos una referencia. Toda la información sobre las versiones reales de Chrome, sus fechas de lanzamiento y plataformas de destino (Windows, macOS, Linux, Android) se publica en el blog oficial de Lanzamientos de Google Chrome.

Para evaluar qué tan bien está suplantando tu navegador anti-detector, compara los datos recopilados con esta fuente respondiendo a las preguntas de la lista de verificación a continuación. Cuantas más respuestas “sí” obtengas, más difícil será para los sistemas anti-bot distinguirte de un usuario real.

- ¿El navegador utiliza el motor de la versión actual?

- ¿Las versiones realmente existen?

- ¿Son las versiones actuales (no más de 1.5–2 semanas de antigüedad)?

- ¿Son las versiones dinámicas (hay al menos dos diferentes)?

Resultados de Nuestra Investigación

Producto |

Versiones Recopiladas (5 perfiles) | ¿Versión Principal Actual? | ¿Existen las Versiones? | ¿Son Actuales las Versiones? | ¿Son Dinámicas las Versiones? |

|---|---|---|---|---|---|

| Linken Sphere 2 v2.7.6 | 138.0.7204.50 138.0.7204.97 |

||||

| Octo Browser v2.6.8 | 138.0.7204.96 138.0.7204.51 138.0.7204.35 138.0.7204.50 138.0.7204.49 |

||||

| Undetectable v2.36 | 138.0.7204.97 (las 5 veces) |

||||

| Vision v3.3.3 | 138.0.7204.50 (las 5 veces) |

||||

| Dolphin Anty v2025.154.130 | 138.0.7204.50 (las 5 veces) |

||||

| Adspower v7.6.3 | 137.0.7151.55 137.0.7151.56 |

||||

| Multilogin X Mimic 137 | 137.0.7151.68 (las 5 veces) |

||||

| GoLogin v3.3.96 | 135.0.7049.41 (las 5 veces) |

||||

| MoreLogin v2.38.1.0 | 134.0.6990.0 134.0.6998.35 134.0.6998.167 134.0.6984.1 134.0.6949.1 |

Para evaluar objetivamente el estado actual del mercado, realizamos nuestra propia investigación sobre nueve navegadores anti-detectores populares a fecha de 2 de julio de 2025. Los resultados fueron variados y revelaron varios enfoques fundamentales para la suplantación de versiones, cada uno con sus propias ventajas y vulnerabilidades críticas.

En lugar de analizar cada producto en detalle, los agrupamos por sus problemas típicos, lo que facilita la comprensión de las tendencias generales y los errores cometidos por los desarrolladores.

Grupo 1: “Retrasados por una Era Entera”

Motor de navegador obsoleto

Comencemos con el error más burdo e imperdonable. En el momento de la investigación, la versión estable actual de Chrome era la 138. Sin embargo, GoLogin ofrece a los usuarios un núcleo basado en la versión 135, y MoreLogin incluso utiliza la versión 134. Cualquier sistema de confianza serio marca inmediatamente un navegador así como anómalo porque el 99% de los usuarios reales han migrado hace mucho tiempo a versiones más nuevas gracias a las actualizaciones automáticas.

MoreLogin merece una atención especial porque no solo utiliza un núcleo obsoleto, sino que también genera números de compilación y parche que nunca existieron. Este es el enfoque menos efectivo, ya que crea una huella digital única y artificial que no solo está desactualizada, sino que nunca ha coincidido con ningún navegador real jamás lanzado.

Grupo 2: “Atrapados en el Pasado”

Versiones de navegador obsoletas

Este grupo de productos (Adspower, Multilogin X) demuestra un problema más sutil pero igualmente significativo. Técnicamente, utilizan la versión principal 137, que todavía se ve entre algunos usuarios reales (por ejemplo, 137.0.7151.120 tiene una cuota del 32%). Sin embargo, el diablo está en los detalles: las subversiones específicas que utilizan (.55, .56, .68) han estado obsoletas durante más de un mes.

Para los sistemas anti-bot que analizan las distribuciones de versiones, esto es una clara anomalía. La mayoría de los usuarios reales que ejecutan la versión 137 se han actualizado hace mucho tiempo al último parche de seguridad, mientras que estos navegadores continúan generando huellas digitales de compilaciones que ya no están en uso activo. La situación se agrava por la naturaleza estática de Multilogin X, donde todos los perfiles se crean con exactamente la misma versión obsoleta. Además, Adspower (.55) y Multilogin X (.68) se basan en lanzamientos intermedios que nunca se distribuyeron ampliamente entre los usuarios reales, lo que hace que el enfoque en ellos sea aún más anómalo.

Grupo 3: “Actual pero Estático”

Versión de navegador estática en todos los perfiles

Undetectable y Vision, y más recientemente Dolphin Anty, representan un avance significativo. Los tres productos utilizan la versión actual del motor (138) y sustituyen subversiones reales y actuales para la suplantación. Uno o dos perfiles creados en un navegador de este tipo parecerán perfectamente plausibles. Sin embargo, su principal defecto es su naturaleza estática. Al analizar de 10 a 15 perfiles, todos muestran exactamente la misma versión del navegador (.97 en el caso de Undetectable, .50 para Vision y Dolphin Anty). Combinado con factores de comportamiento únicos —que discutimos en el artículo sobre la función de escritura similar a la humana — esto se convierte en un patrón clásico a través del cual los sistemas de análisis detectan granjas de cuentas.

La vulnerabilidad de este enfoque queda claramente ilustrada por nuestras pruebas preliminares realizadas el 26 de junio. En ese momento, Undetectable y Vision ofrecían a los usuarios la versión 137.0.7151.104. Este lanzamiento tuvo lugar el 11 de junio y fue, de hecho, actual durante aproximadamente una semana. Sin embargo, para cuando realizamos nuestras pruebas, la mayoría de los usuarios reales ya se habían actualizado a una compilación más nueva dentro de la misma versión principal (137.0.7151.120) o habían pasado a la nueva versión 138.

La situación con Dolphin Anty antes de su reciente actualización era aún más reveladora. También utilizaba una versión estática, pero una aún más antigua: 137.0.7151.56 (lanzada el 28 de mayo). A finales de junio, esta huella digital no solo estaba desactualizada, sino que era anómalamente antigua. Este ejemplo ilustra perfectamente el defecto fundamental de un enfoque estático: incluso una huella digital inicialmente válida se convierte inevitablemente en una anomalía fácilmente detectable con el tiempo, exponiendo a toda la red de cuentas a los sistemas de evaluación de riesgos.

Grupo 4: “Progresista pero Defectuoso”

Distribución anómala entre versiones raras

Octo Browser demuestra el enfoque más avanzado y, sin embargo, paradójicamente defectuoso. Utiliza correctamente el núcleo actual (138) y, lo que es más importante, asegura cambios dinámicos de versión en diferentes perfiles. A primera vista, esto parece la estrategia perfecta.

Sin embargo, un análisis más detallado revela un defecto crítico. Los desarrolladores incluyeron en su conjunto de suplantación todas las subversiones de Chrome, incluyendo:

- Compilaciones intermedias (p. ej.,

.96,.49,.51), que estuvieron disponibles para los usuarios reales solo por un tiempo muy corto (a veces menos de 20 minutos) antes de que se lanzara el siguiente parche. - Lanzamientos «Early Stable» (p. ej.,

.35), que se desplegaron en un porcentaje muy limitado de dispositivos antes del despliegue completo.

El defecto clave es que la distribución de estas versiones no tiene en cuenta su cuota de mercado en el mundo real. Tienes aproximadamente la misma probabilidad de obtener una compilación estable y extendida (.50 o .97) que de recibir una versión “Early Stable” muy rara que, en realidad, fue vista por menos del 1% de los usuarios.

Para cualquier sistema anti-bot, este es un marcador evidente. Mientras que el tráfico real está dominado por una o dos de las subversiones más extendidas, Octo Browser crea una concentración anómala de compilaciones raras. Es como intentar demostrar tu “normalidad” pagando constantemente con monedas de colección raras: sí, son reales, pero usarlas regularmente en la vida cotidiana es una anomalía obvia que llama la atención de inmediato. Así, el enfoque más progresista, en la práctica, crea un patrón fácilmente detectable, revelando el origen artificial de las huellas digitales.

Linken Sphere: Cómo Debería Funcionar un Mecanismo Ideal de Sustitución de Versiones

Nuestra investigación demuestra claramente que el mercado de navegadores anti-detectores está lleno de soluciones de compromiso. En lugar de una protección integral, los usuarios se enfrentan a un conjunto de vulnerabilidades críticas, desde el uso de núcleos de navegador irremediablemente obsoletos hasta la suplantación de subversiones inexistentes o largamente obsoletas. Incluso las soluciones avanzadas sufren de huellas digitales estáticas, lo que facilita la agrupación de perfiles de usuario, o de la generación de una concentración anómala en versiones raras, lo que también es una señal de alerta para las plataformas de confianza.

Precisamente para resolver de manera integral estos problemas, la última actualización de Linken Sphere introdujo un mecanismo fundamentalmente nuevo e innovador para manejar las versiones del navegador. Su objetivo no es simplemente crear una huella digital plausible, sino simular la evolución natural de la huella digital de un usuario real.

Se basa en tres principios clave:

1. Relevancia y Realismo

No solo usamos la última versión del motor. Nuestro sistema monitorea continuamente los lanzamientos estables oficiales de Google Chrome, analizando su distribución porcentual en el mundo real a través de la web. Seleccionamos solo versiones extendidas y existentes.

2. Generación Dinámica

Al crear una nueva sesión (perfil), se le asigna una subversión aleatoria pero garantizada, existente y actualmente relevante de un conjunto de versiones válidas. Esto elimina el problema de las huellas digitales estáticas, que los sistemas anti-bot pueden usar para agrupar tus perfiles. Del mismo modo, al actualizar el motor (p. ej., de v137 a v138), la sesión también recibe una nueva subversión relevante seleccionada al azar.

3. Evolución Automática de la Huella Digital

Y lo más importante: a medida que Google lanza nuevos parches, las subversiones en tus perfiles existentes se actualizan automática y silenciosamente, imitando el comportamiento natural del usuario.

Por ejemplo, supongamos que creaste una sesión cuando la versión .56 era la actual. Luego, Google lanza el siguiente parche .69; tu sesión no se actualiza de inmediato, simulando el comportamiento de los usuarios reales. Sin embargo, una vez que sale otro lanzamiento —por ejemplo, el .104— y la brecha entre la versión de tu sesión y la actual se vuelve significativa, el sistema activa el mecanismo de evolución. En ese momento, tus sesiones más antiguas comienzan a actualizarse, pero no de manera uniforme: algunas pasan a la versión intermedia .69, mientras que otras saltan directamente a la última .104, creando una distribución muy natural y diversa.

Así, no necesitas esperar una actualización del cliente para que tus sesiones reciban subversiones actuales. Este proceso en Linken Sphere ocurre de manera fluida y automática, mientras que la actualización del cliente en sí solo es necesaria para las transiciones globales a la siguiente versión del motor de Chrome.

Esto crea no simplemente una “instantánea” estática, sino una huella digital viva y en evolución que coincide consistentemente con el comportamiento de los usuarios reales en línea.

Conclusión

La carrera armamentista entre los sistemas de detección y las herramientas de anonimato ha entrado desde hace mucho en un nuevo nivel. Los días en que simplemente tener una versión de motor actualizada era suficiente para una operación exitosa han quedado atrás para siempre. Como ha demostrado nuestra investigación, los sistemas modernos de evaluación de riesgos analizan no solo la versión principal, sino toda su estructura, prestando especial atención a los últimos dígitos: los números de compilación y parche. Es precisamente en estos detalles, en la dinámica de sus actualizaciones y su distribución entre los usuarios reales, donde reside la clave para una huella digital natural.

La mayoría de los navegadores anti-detectores en el mercado ofrecen a los usuarios una versión estática, una instantánea “congelada” que, aunque sea actual en el momento de su creación, inevitablemente se vuelve obsoleta, convirtiéndose en otro vector de detección. Linken Sphere ofrece un enfoque fundamentalmente diferente y proactivo. No es simplemente camuflaje, es mimetismo a gran escala. Tus sesiones no solo parecen reales, sino que viven y evolucionan junto con el ecosistema de Chrome, recibiendo automática e invisiblemente los últimos parches de seguridad tal como lo hacen millones de usuarios comunes. Tu huella digital deja de ser un objetivo estático y se convierte en una parte indistinguible del paisaje digital natural.

Deja de confiar en huellas digitales congeladas en el tiempo. En un mundo donde todo se actualiza constantemente, cualquier patrón estático es una anomalía. Y cada anomalía es solo cuestión de tiempo antes de la detección y el bloqueo. Pregúntate: ¿tu herramienta crea un camuflaje digital o un objetivo digital?