谷歌为何封号及其与“反侦测”工具的关系

引言

谷歌再次通过部署基于专有HTTP标头的新型、更复杂的保护层,使数字身份识别机制变得更加复杂。这一悄无声息的变化让大部分市场措手不及,引发了一波仓促的更新浪潮。当其他公司匆忙发布肤浅的“修复补丁”时,我们意识到我们面对的不是一个小问题,而是一个根本性的转变,需要进行深入而全面的分析。

在本文中,我们将解释这种新的跟踪机制是如何运作的。首先,我们将详细分析关键标头的内容和用途——从X-Browser-*系列到至关重要的X-Client-Data和X-Chrome-Id-Consistency-Request,解释它们究竟是如何让谷歌区分真实用户和反侦测浏览器的。然后,我们将展示我们大规模研究的结果,毫不掩饰地揭示领先的反侦测浏览器如何应对(或者更常见的是,无法应对)这一新威胁。如果您已经熟悉理论,可以直接跳转到我们的研究结果。

然而,要真正理解为什么有些解决方案能够构建一个完整而可信的指纹,而另一些只是创造出一堆容易被检测到的碎片的马赛克,我们强烈建议您完整阅读这篇分析。正是在这些细节的正确实现中,才划分了稳定运行与不可避免的封锁之间的界限。

我们在谈论哪些标头?

在与其服务交互时,Google Chrome使用一组专有的HTTP标头,这些标头扮演着双重角色。官方上,它们用于内部任务:A/B测试、遥测数据收集和浏览器真实性验证。然而,它们的实际应用范围要广泛得多——这是一个强大的机制,用于识别用户和检测异常活动,这使得它们的分析和模拟成为反侦测浏览器开发者的关键任务。让我们来详细看看它们。

X-Browser-* 系列

// X-Browser-* headers //

X-Browser-Channel: stable

X-Browser-Year: 2025

X-Browser-Validation: XPdmRdCCj2OkELQ2uovjJFk6aKA=

X-Browser-Copyright: Copyright 2025 Google LLC. All rights reserved.

该系列包括4个标头,用于对浏览器构建版本进行基本识别和真实性验证。通过这种方式,谷歌可以确定请求确实来自真实的Google Chrome,而不是其他试图伪装成它的浏览器。

X-Browser-Channel— 通知服务器浏览器的发布渠道(stable、beta、dev、canary)。这使得谷歌可以根据构建版本的稳定性调整内容或功能。对于大多数用户来说,其值为stable。X-Browser-Year— 所用浏览器版本的发布年份。X-Browser-Copyright— 包含版权信息的标准字符串。X-Browser-Validation— 该组中最重要的标头,旨在防止机器人和修改过的客户端。其值是基于两个组件生成的:嵌入在Chrome二进制文件中的API密钥(每个操作系统唯一)和当前请求的User-Agent字符串。

X-Client-Data 标头

// X-Client-Data header //

x-client-data: CJa2yQEIpLbJAQipncoBCMvrygEIk6HLAQj0o8sBCIWgzQEI/aXOAQiTgc8BCP+EzwEIkIfPAQiFis8BCKqLzwEIpIzPARiYiM8BGIyJzwE=

Decoded:

message ClientVariations {

// Active Google-visible variation IDs on this client. These are reported for analysis, but do not directly affect any server-side behavior.

repeated int32 variation_id = [3300118, 3300132, 3313321, 3323339, 3330195, 3330548, 3362821, 3379965, 3391635, 3392127, 3392400, 3392773, 3392938, 3393060];

// Active Google-visible variation IDs on this client that trigger server-side behavior. These are reported for analysis *and* directly affect server-side behavior.

repeated int32 trigger_variation_id = [3392536, 3392652];

}

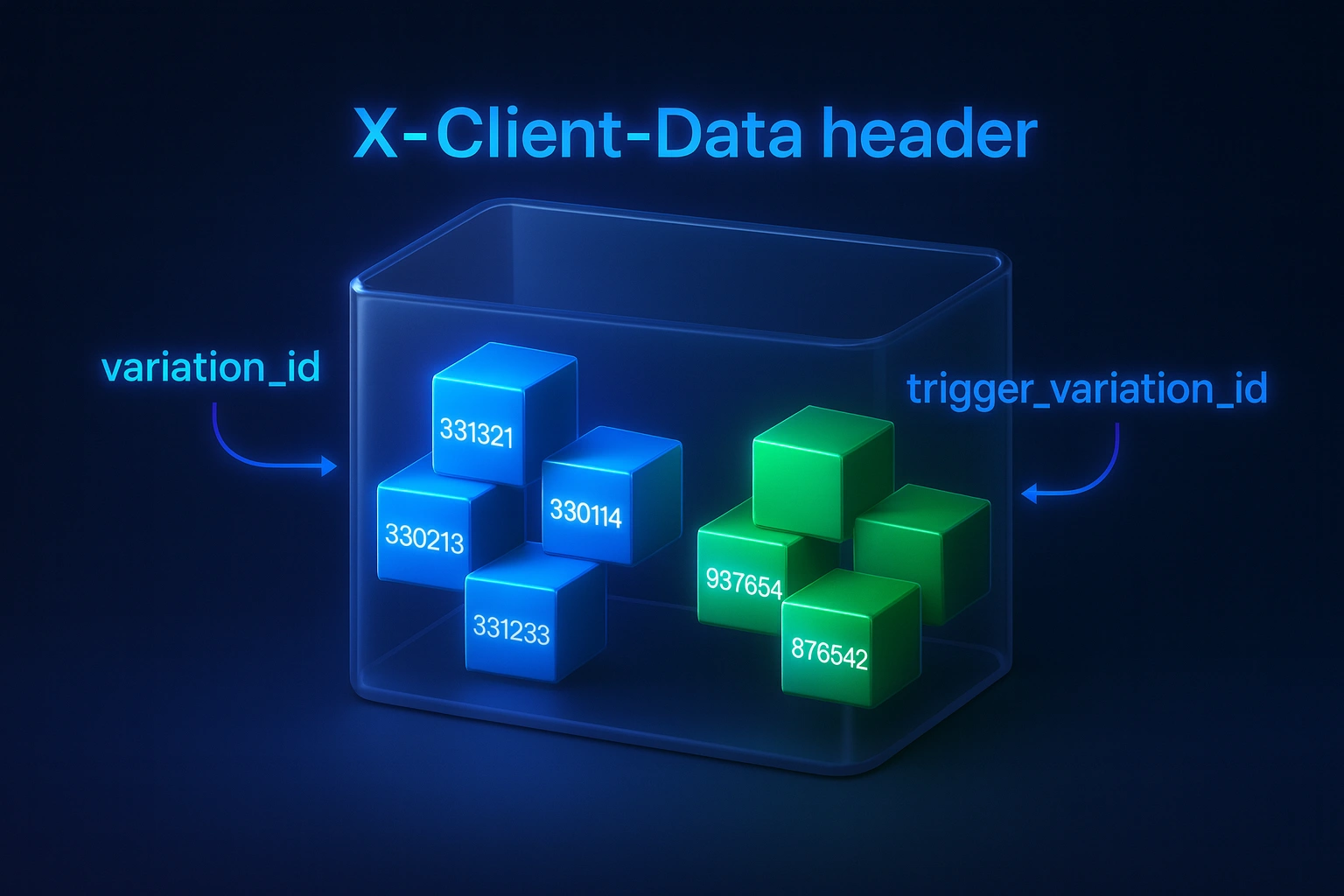

X-Client-Data 标头是谷歌“现场试验”(Field Trials)系统的关键工具,它是一个经过web-safe Base64编码的protobuf对象。它告知谷歌服务器在该浏览器实例中哪些实验性功能是激活的,从而可以进行大规模的A/B测试,逐步向有限的用户群体推出新功能,并为特定客户端动态改变网络服务(如谷歌搜索或YouTube)的行为。

该消息包含两个主要的数字标识符列表:

1. variation_id:浏览器中活跃实验组的ID。

2. trigger_variation_id:一个单独的ID列表,标记为谷歌网络属性的“触发器”。在逻辑上与普通的variation_id分开。

该机制的关键特性在于其生命周期:变体的值在Chrome配置文件首次启动时确定,并可能在后续启动之间发生微小变化。完全删除配置文件文件夹会触发它们的重新生成。因此,这个标头不是一个静态的“快照”,而是一个动态的标识符,对每个配置文件都是唯一的。

X-Chrome-Id-Consistency-Request 标头

// X-Chrome-Id-Consistency-Request header //

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=78e64ade-1b2a-4ea6-9068-9765aa13e80a,signin_mode=all_accounts,signout_mode=show_confirmation

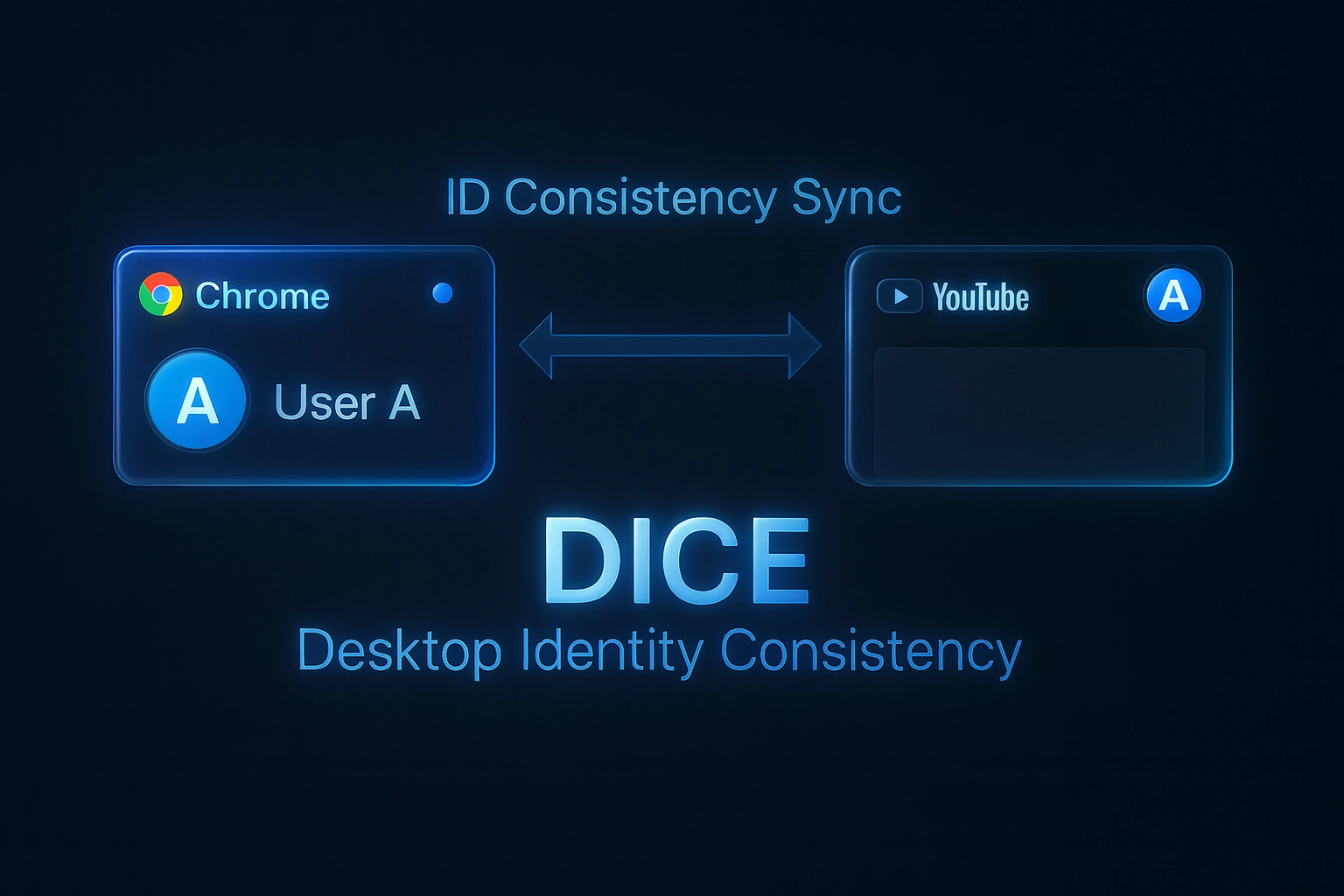

X-Chrome-ID-Consistency-Request 是一个服务标头,是DICE(Desktop Identity Consistency)机制的关键元素。其主要任务是确保您在浏览器本身(Chrome配置文件中)登录的谷歌账户列表始终与在谷歌网页(如Gmail、Drive或YouTube)上活跃的账户列表相匹配。简而言之,这是Chrome向谷歌网站出示的一种账户一致性保证。

该标头在每次向与账户管理相关的谷歌域名(如accounts.google.com)发出请求时发送,并包含有关浏览器中所有活动会话的信息。作为回应,服务器会发送一个X-Chrome-ID-Consistency-Response标头,指示浏览器应在网页上添加或删除哪些账户以实现完全匹配。正是由于这个机制,当您在Chrome浏览器中添加一个新账户时,它会立即出现在YouTube的可用账户列表中,而无需重新登录。

由于X-Chrome-Id-Consistency-Request标头与浏览器配置文件本身的授权功能紧密相连,它的缺失或不正确形成就成为谷歌识别模拟行为的明确标志。在访问谷歌认证服务时缺少这个标头,是一个明确且易于验证的信号,表明对方不是标准的Chrome用户。这是市场上大多数反侦测浏览器都存在的架构缺陷,瞬间暴露了它们的非真实性。

市场上的大多数反侦测解决方案都无法正确复制这一机制。然而,即使形式上存在这个标头,也不能保证指纹的真实性。在我们研究的一款产品中,声称支持账户同步功能,并且确实发送了该标头,但它模仿真实Chrome行为的质量如何呢?正是在这种实现的细节中,隐藏着新的检测风险,我们将在研究中证明这一点。

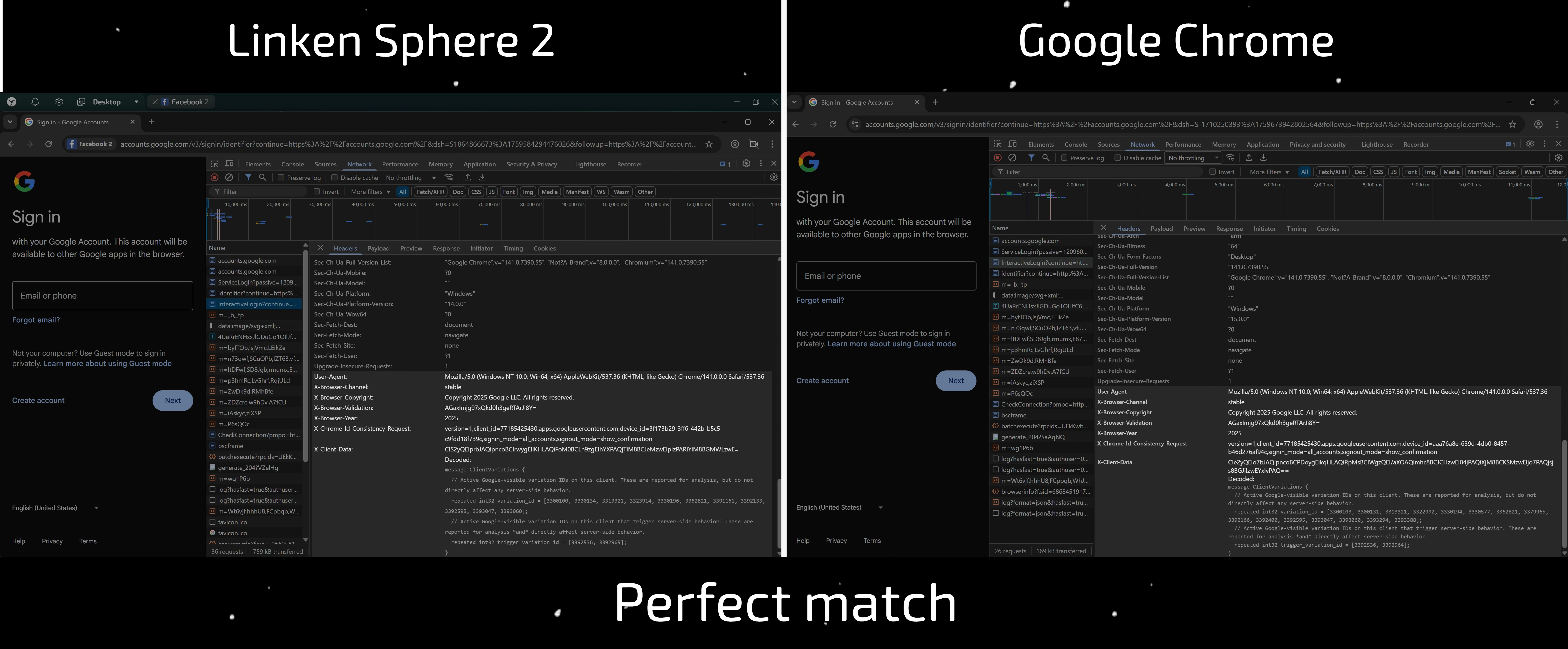

研究:流行的反侦测浏览器如何模拟Chrome

理论是基础,但只有在实践中才能看到市场的真实情况。为了客观评估领先的反侦测解决方案在模拟Chrome关键机制方面的表现,我们进行了自己的深入研究。我们的分析集中在两个关键方面:发送标头的正确性以及谷歌账户授权功能的实现质量——这是现代浏览器不可或缺的元素。

并且,遵循我们的透明原则,我们将详细描述整个方法论。这将使您不仅能够信任我们的结果,还能自行检查任何反侦测浏览器,并确保其可靠性。

如何检查您的反侦测浏览器?

检查标头:

- 在您的反侦测浏览器中创建一个会话/配置文件

- 启动会话,等待20-30秒(这是分配实验组所必需的),然后停止会话

- 再次启动会话

- 按F12键打开开发者工具 > 切换到“Network”选项卡

- 访问

accounts.google.com - 检查对该域名的几个请求中的标头

- 用5个不同的会话/配置文件重复此过程以减少误差

您应该得到一个包含6个标头的列表,例如:

// New Chrome Headers //

x-browser-channel: stable

x-browser-copyright: Copyright 2025 Google LLC. All rights reserved.

x-browser-validation: qSH0RgPhYS+tEktJTy2ahvLDO9s=

x-browser-year: 2025

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=1efe3440-1559-4a46-b9f4-ea61f9a587b9,signin_mode=all_accounts,signout_mode=show_confirmation

x-client-data: CKy1yQEIkbbJAQiktskBCKmdygEI3vjKAQiSocsBCJGkywEIhqDNAQj9pc4BCPaEzwEI04jPAQiFis8BCJaMzwEIo4zPARiYiM8B

Decoded:

message ClientVariations {

// Active Google-visible variation IDs on this client. These are reported for analysis, but do not directly affect any server-side behavior.

repeated int32 variation_id = [3300012, 3300113, 3300132, 3313321, 3325022, 3330194, 3330577, 3362822, 3379965, 3392118, 3392595, 3392773, 3393046, 3393059];

// Active Google-visible variation IDs on this client that trigger server-side behavior. These are reported for analysis *and* directly affect server-side behavior.

repeated int32 trigger_variation_id = [3392536];

}

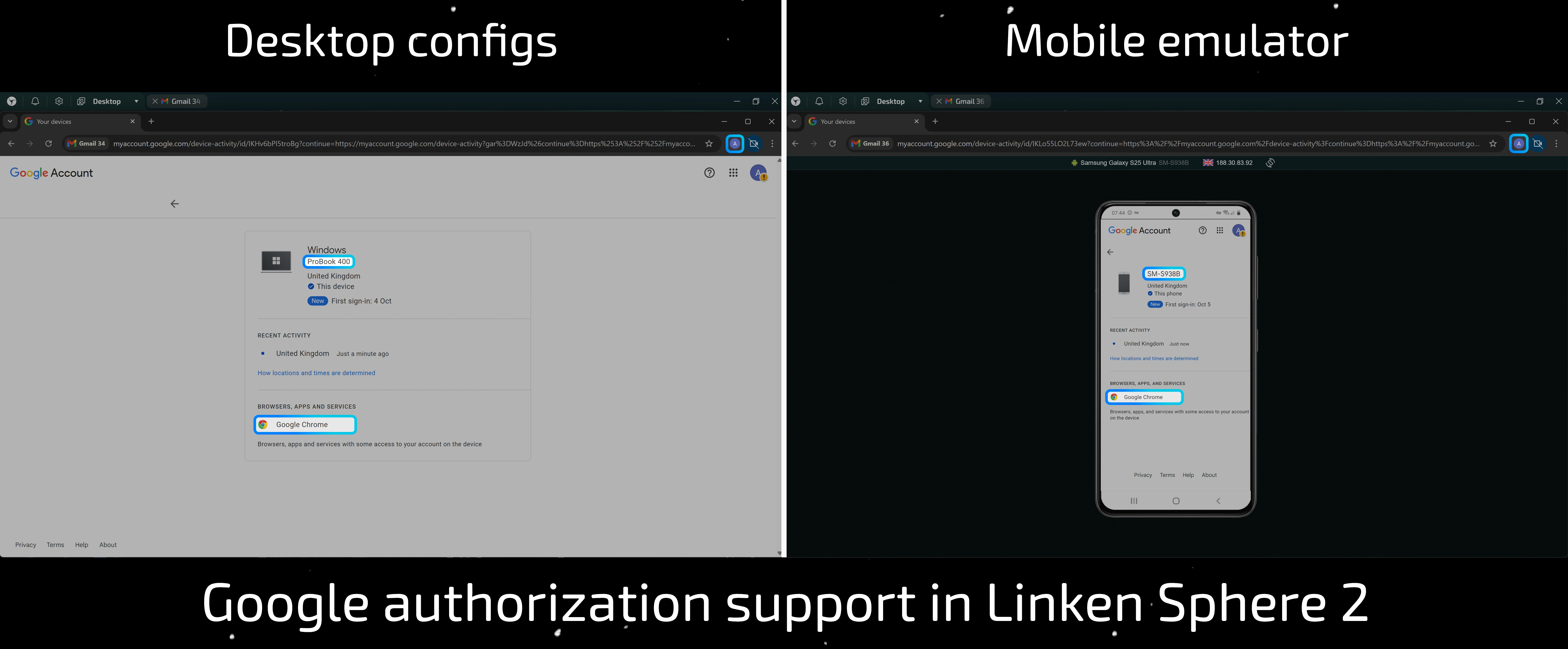

检查谷歌账户授权:

- 在您的反侦测浏览器中创建一个会话/配置文件

- 启动会话

- 在右上角,点击个人资料图标

- 检查是否存在“Sign in to...”按钮——如果存在此按钮,则技术上可以登录谷歌账户

- 点击它并登录您的谷歌账户

- 点击右上角已授权账户的图标 > “管理您的Google账户”

- 转到“安全” > “您的设备” > “管理所有设备”

- 点击当前设备,并在必要时确认账户密码

- 注意谷歌可用的设备名称(显示在操作系统名称下方)

好了,您已经收集了所有必要的数据。现在是时候做出判断了。为了系统化分析并对您的反侦测浏览器进行客观评估,请将您获得的结果与此清单进行核对。您得到的肯定答案越多,模拟的实现质量就越高,谷歌系统就越难将您与真实用户区分开来。

- [ ] 浏览器是否发送所有

X-Browser-*系列的标头? - [ ] 浏览器是否发送

X-Client-Data标头,并且它包含多个variation_id? - [ ] 浏览器是否发送

X-Chrome-Id-Consistency-Request标头并支持登录谷歌账户? - [ ] 登录谷歌时设备名称看起来是否真实?

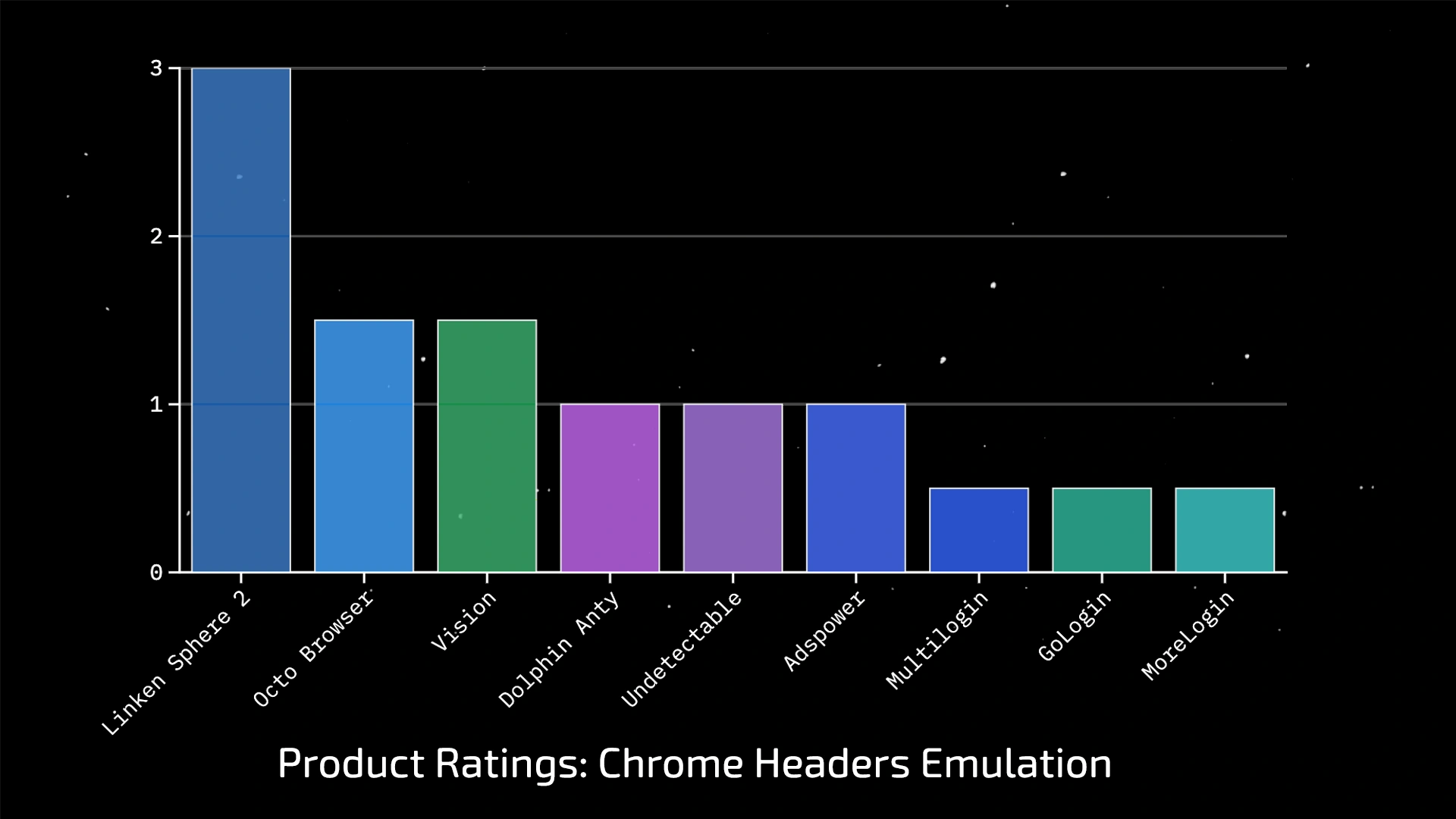

我们的研究结果

产品 |

模拟 x-browser-* |

模拟 x-client-data |

谷歌登录 |

|---|---|---|---|

| Linken Sphere 2 v2.10.11 | |||

| Octo Browser v2.7.8 | |||

| Vision v3.3.33 | |||

| Dolphin Anty v2025.279.165 | |||

| Undetectable v2.39.0 | |||

| Adspower v7.6.3 | 2.7.8.9 | |||

| Multilogin X Mimic 140 | |||

| GoLogin v3.4.7 | |||

| MoreLogin v2.42.0.0 |

我们的研究结果汇总在最终的表格中,描绘了一幅明确且相当令人担忧的画面。在光鲜的营销承诺背后,隐藏着实现上的概念性失误。为了理解这些问题的深度,让我们逐一分析每一列,每一道防线——详细地。

第一道防线:基本的浏览器签名

X-Browser-* 系列的四个标头不仅仅是服务信息,而是现代Chrome的基本“签名”。它们的缺失是谷歌系统的一个即时且明显的信号,表明面前的不是一个真实的浏览器。从表格中可以看出,绝大多数解决方案(Dolphin Anty, Adspower, Multilogin, GoLogin, MoreLogin)根本不生成这些标头。这是一个极其严重的错误,立即将配置文件与真实流量区分开来,使得进一步的检查几乎变得多余。

值得单独一提的是Undetectable:尽管形式上实现了这些标头,但在Android配置文件中,X-Browser-Validation 仍然是空的。这种与真实浏览器行为的严重不符,使其形式上的模拟价值荡然无存。

行为异常:静态且受限的 X-Client-Data

这里隐藏着一个几乎所有人都绊倒的关键漏洞。问题具有双重性:它不仅在于标头的静态性,还在于其原始的结构。

大多数解决方案生成的x-client-data只包含一个variation_id,并完全忽略了trigger_variation_id。而真正的Chrome同时参与数十个“现场试验”,形成的标头包含丰富的variation_id集合,并且通常有几个trigger_variation_id。

这种 изначально有缺陷且易于区分的指纹,因其保持不变而变得更加严重。这种行为(一个ID,没有更新)对于真实浏览器来说,只在启动后的前10-30秒内是典型的。之后,真正的Chrome开始从谷歌接收有关活动实验的信息,标头的内容会变得丰富和变化。

结果,在整个会话期间,这样的配置文件发送一个异常信号,可以描述为:“我是一个模拟器,不仅不参与谷歌的实验,而且无法更新我的状态。”

X-Chrome-Id-Consistency-Request 作为同步机制漏洞的标志

通过浏览器界面直接登录谷歌账户的能力,不仅仅是一种便利,更是一个至关重要的信任元素,与X-Chrome-Id-Consistency-Request标头密不可分。正如我们之前确定的,这个标头是账户完整性的保证。因此,如果浏览器不支持此功能,它就物理上无法发送该标头,这对谷歌来说是模拟的直接证据。

我们的测试表明,市场上几乎没有参与者能够正确实现这一机制。

除了Linken Sphere之外,唯一的例外是Dolphin Anty。然而,它的实现只会加剧问题。默认情况下,在标准配置文件配置中,发送设备名称的功能是禁用的。结果,在授权谷歌账户时,Dolphin不传递这个至关重要的参数——这与真实Chrome的行为有着根本的区别,后者总是传递这个值。

如果手动激活DeviceName的替换功能,系统会建议生成一个名称,这里隐藏着第二个同样严重的弱点。绝大多数用户从不更改其设备名称,而是使用制造商设置的标准标识符。Dolphin的算法没有模仿这些真实的工厂名称(MacBookPro16,1, ProBook 400, VivoBook E14 E402),而是根据统一的机器模板创建语言上不自然的结构。在测试过程中,我们得到了这样的例子:BernieFast, JewellSuperTablet, KorbinUltraLaptop, MazieServer 和 LiaTablet(值得注意的是,所有这些都是在PC配置的测试中获得的)。

这是一个死的、容易被检测到的模式。人们不会通过将个人名字与形容词或设备类型拼接在一起来命名他们的设备。这非但没有起到伪装作用,反而创建了一个独特且易于追踪的指纹,不仅暴露了特定的配置文件,还允许将所有使用该工具创建的账户分组。

分析结果使我们得出了一个明确的结论。我们看到的不是个别错误,而是方法本身的系统性漏洞:大多数解决方案都按照清单的原则工作,形式上复制单个元素,但完全忽略了它们的内部逻辑和相互关系。对于谷歌现代的分析系统来说,这种关键的疏忽是模拟的直接证据。

新的检测向量:战略风险与机遇

尽管谷歌官方声明X-Client-Data标头的熵值较低,但我们包括数百次Chrome测试运行在内的研究表明情况恰恰相反:我们没有记录到任何一次生成的变体集合出现重复。这让我们不得不重新审视其在跟踪机制中的作用。

对于普通用户来说,这个标头成为创建独特指纹的又一个向量。与IP地址和其他设备参数结合,它能够在一个网络内高精度地识别特定浏览器。然而,在反侦测浏览器的背景下,主要威胁并非来自独特性本身,而是来自其模仿的不完美。正如我们之前展示的,大多数解决方案中该标头的原始结构和静态行为是容易被检测到的异常。

理解这次数据收集的规模和目标至关重要:

- X-Browser-* 和 X-Client-Data 系列标头会发送到所有与谷歌有关联的域名。

- X-Chrome-Id-Consistency-Request 标头的目标更窄,只传输到与认证过程直接相关的服务。

虽然这些标头可能尚未成为谷歌反机器人系统的主要触发器,但当前情况不应令人产生误解。我们正在观察一个大规模数据收集和算法校准的阶段。基于它们全面部署保护系统是下一个合乎逻辑的步骤。数据只发送到谷歌的域名,但这并不妨碍该公司与合作伙伴共享信息,从而产生额外的风险。

在这个新的格局中,在配置文件内部正确授权谷歌账户的能力,从一个方便的功能转变为一个关键的战略元素。其正确的实现使得会话能够有机地融入绝大多数已在其浏览器中授权的真实用户的行为模型。因此,配置文件脱离了异常的、未授权的会话类别(访客模式、公共计算机),这些会话本身就具有不同的风险级别,这成为成功的决定性因素之一。

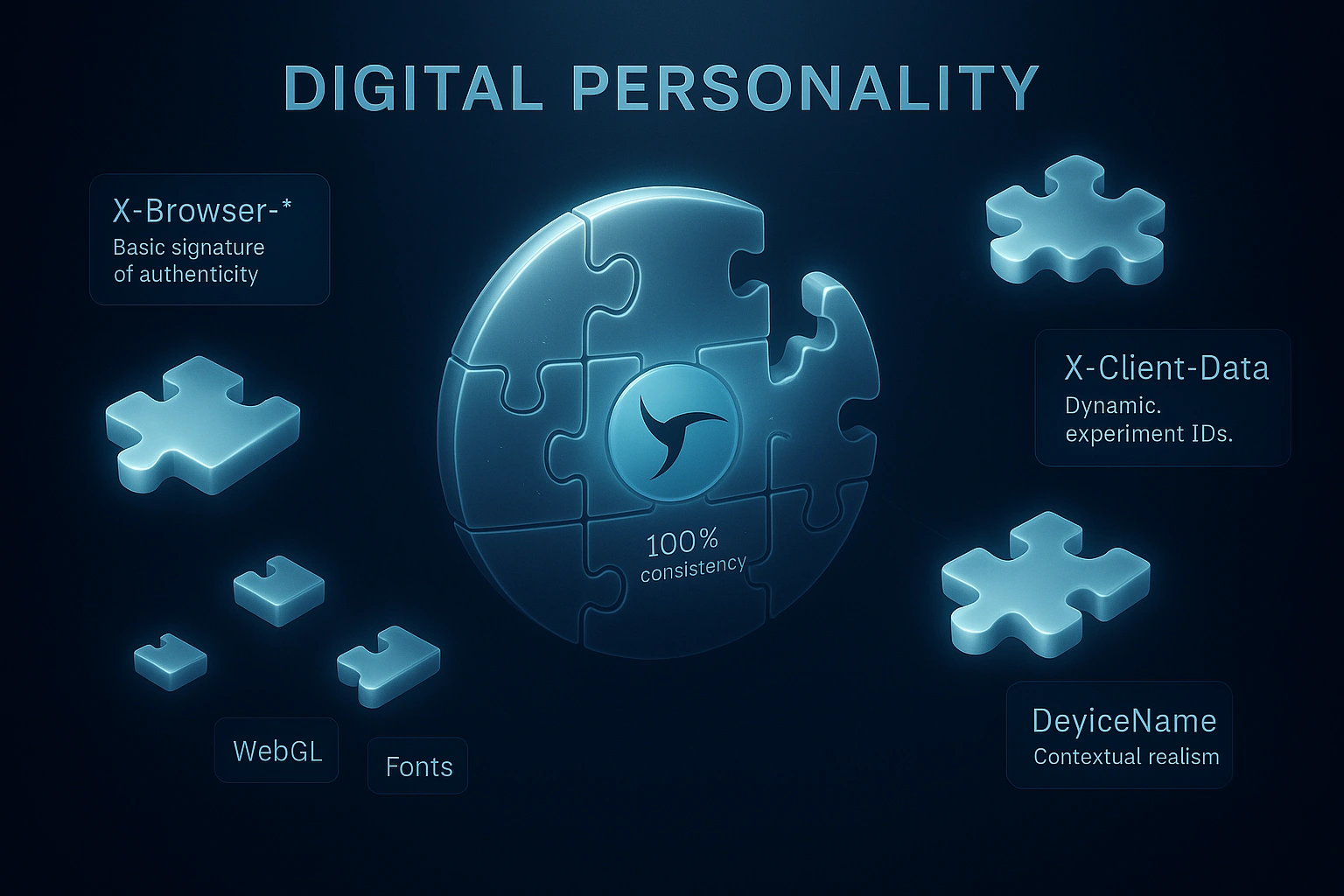

Linken Sphere:从根本上解决问题

对市场的分析揭示了一个共同的规律:大多数解决方案都是事后应对变化,随着单个元素的发现而添加模拟。我们的方法则根本不同。我们从一开始就将这些机制视为一个统一的、相互关联的系统,反映了浏览器内部的工作逻辑,而不是一组孤立的标头。正是这一点使我们不仅能够模仿,而且能够以原生的精度重现其行为。

重现数字签名:全面的标头模拟

Linken Sphere 实现了对所有关键标头的全面、多层次的模拟。

-

X-Browser-*系列:这是真实性的基础层面,并且实现得无可挑剔。标头能够正确形成,并完全符合真实Google Chrome在所有操作系统上的行为,包括Android,而其他产品在这一点上存在明显的失误。 -

X-Client-Data:Linken Sphere 生成的是动态的、上下文相关的标头,而不是静态的、结构原始的占位符。由于在核心层面进行了替换,分配的实验ID直接取决于会话的配置。系统会像真实Chrome在分配“现场试验”前一样,考虑设备的特性。这不仅创造了一个独特的指纹,而且是一个逻辑上合理的指纹。

信任的最终元素:集成的账户同步

我们将 X-Chrome-Id-Consistency-Request 标头及其相关的授权视为可信指纹不可或缺的一部分,而不仅仅是一个附加功能。

-

默认集成。 替换设备名称不是一个可以忘记开启的选项。它默认激活,是指纹的基本组成部分。这保证了会话从第一个请求开始就表现得像一个真实的设备,排除了异常情况。

-

上下文真实性。 系统生成的设备名称不仅是随机的,而且是完全符合配置的。如果您的会话模拟的是HP ProBook 400,那么使用的

DeviceName也将是真实存在的、该型号特有的。同样的原则也适用于我们的移动配置:Android配置文件将获得与所选智能手机型号相符的真实名称。

方法截然不同。许多解决方案提供的是一套零散的、容易被检测到的碎片。而Linken Sphere创造的是一个有机的、可信的数字画像,其中每一个细节,包括设备名称,都与其余部分逻辑相连,并各就其位。

结论

谷歌引入专有HTTP标头标志着数字身份识别架构进入了一个新时代。正如我们的研究所示,市场对此并未做好准备。大多数反侦测解决方案只展示了肤浅的、零碎的模拟,在第一次严肃分析时就土崩瓦解。每一个不正确形成的标头和每一个行为异常都直接导致运营损失,启动了整个账户网络被发现和泄露的倒计时。

Linken Sphere 没有去修补漏洞,而是从根本上解决了问题,重现了一个完整的、逻辑上关联的浏览器生态系统。从正确生成X-Client-Data到原生集成谷歌授权——每个方面都协同工作,创造出一个真正可信且生动的数字画像。

在这个新的现实中,工具的选择对于您运营的稳定性至关重要。不要再把您的工作托付给那些落后于行业的解决方案。选择一个能够预见威胁并提供战略优势的工具。