Почему Google блокирует аккаунты и при чём здесь ваш антидетект

Вступление

Google в очередной раз усложнил механизмы цифровой идентификации, развернув новый, более сложный уровень защиты, основанный на проприетарных HTTP-заголовках. Это тихое изменение застало большую часть рынка врасплох, вызвав волну поспешных обновлений. Пока остальные спешно выпускали поверхностные «фиксы», мы поняли, что столкнулись не с мелкой проблемой, а с принципиальным сдвигом, требующим глубокого и всестороннего анализа.

В этой статье мы объясним, как устроен этот новый механизм отслеживания. Сначала мы детально разберем содержимое и назначение ключевых заголовков — от семейства X-Browser-* до критически важных X-Client-Data и X-Chrome-Id-Consistency-Request, объясняя, как именно они позволяют Google отличать реального пользователя от антидетекта. Затем мы представим результаты нашего масштабного исследования, в котором без прикрас покажем, как ведущие антидетект-браузеры справляются (или, что чаще, не справляются) с этой новой угрозой. Если вы уже знакомы с теорией, можете сразу перейти к результатам нашего исследования.

Однако чтобы по-настоящему понять, почему одни решения выстраивают целостный и достоверный отпечаток, а другие лишь создают мозаику из легко обнаруживаемых артефактов, мы настоятельно рекомендуем прочитать анализ целиком. Именно в корректной реализации этих тонкостей и заключается грань, отделяющая стабильную работу от неминуемой блокировки.

О каких заголовках идет речь?

При взаимодействии со своими сервисами Google Chrome использует группу проприетарных HTTP-заголовков, которые играют двойную роль. Официально они предназначены для внутренних задач: A/B-тестирования, сбора телеметрии и подтверждения подлинности браузера. Однако их фактическое применение гораздо шире — это мощный механизм для идентификации пользователей и выявления аномальной активности, что делает их анализ и эмуляцию ключевой задачей для разработчиков антидетект-браузеров. Рассмотрим их подробнее.

Семейство X-Browser-*

// X-Browser-* headers //

X-Browser-Channel: stable

X-Browser-Year: 2025

X-Browser-Validation: XPdmRdCCj2OkELQ2uovjJFk6aKA=

X-Browser-Copyright: Copyright 2025 Google LLC. All rights reserved.

В него входит 4 заголовка, которые служат для базовой идентификации сборки браузера и проверки его подлинности. Таким образом Google определяет, что запрос сделан именно с реального Google Chrome, а не другого браузера, который пытается маскироваться под него.

-

X-Browser-Channel— информирует сервер о канале выпуска браузера (stable,beta,dev,canary). Это позволяет Google адаптировать контент или функциональность в зависимости от стабильности сборки. У большинства пользователей имеет значениеstable. -

X-Browser-Year— год выпуска используемой версии браузера. -

X-Browser-Copyright— стандартная строка с информацией об авторских правах. -

X-Browser-Validation— наиболее важный заголовок в этой группе, предназначенный для защиты от ботов и модифицированных клиентов. Его значение генерируется на основе двух компонентов: зашитого в бинарный файл Chrome API-ключа (уникального для каждой ОС) и строкиUser-Agentтекущего запроса.

Заголовок X-Client-Data

// X-Client-Data header //

x-client-data: CJa2yQEIpLbJAQipncoBCMvrygEIk6HLAQj0o8sBCIWgzQEI/aXOAQiTgc8BCP+EzwEIkIfPAQiFis8BCKqLzwEIpIzPARiYiM8BGIyJzwE=

Decoded:

message ClientVariations {

// Active Google-visible variation IDs on this client. These are reported for analysis, but do not directly affect any server-side behavior.

repeated int32 variation_id = [3300118, 3300132, 3313321, 3323339, 3330195, 3330548, 3362821, 3379965, 3391635, 3392127, 3392400, 3392773, 3392938, 3393060];

// Active Google-visible variation IDs on this client that trigger server-side behavior. These are reported for analysis *and* directly affect server-side behavior.

repeated int32 trigger_variation_id = [3392536, 3392652];

}

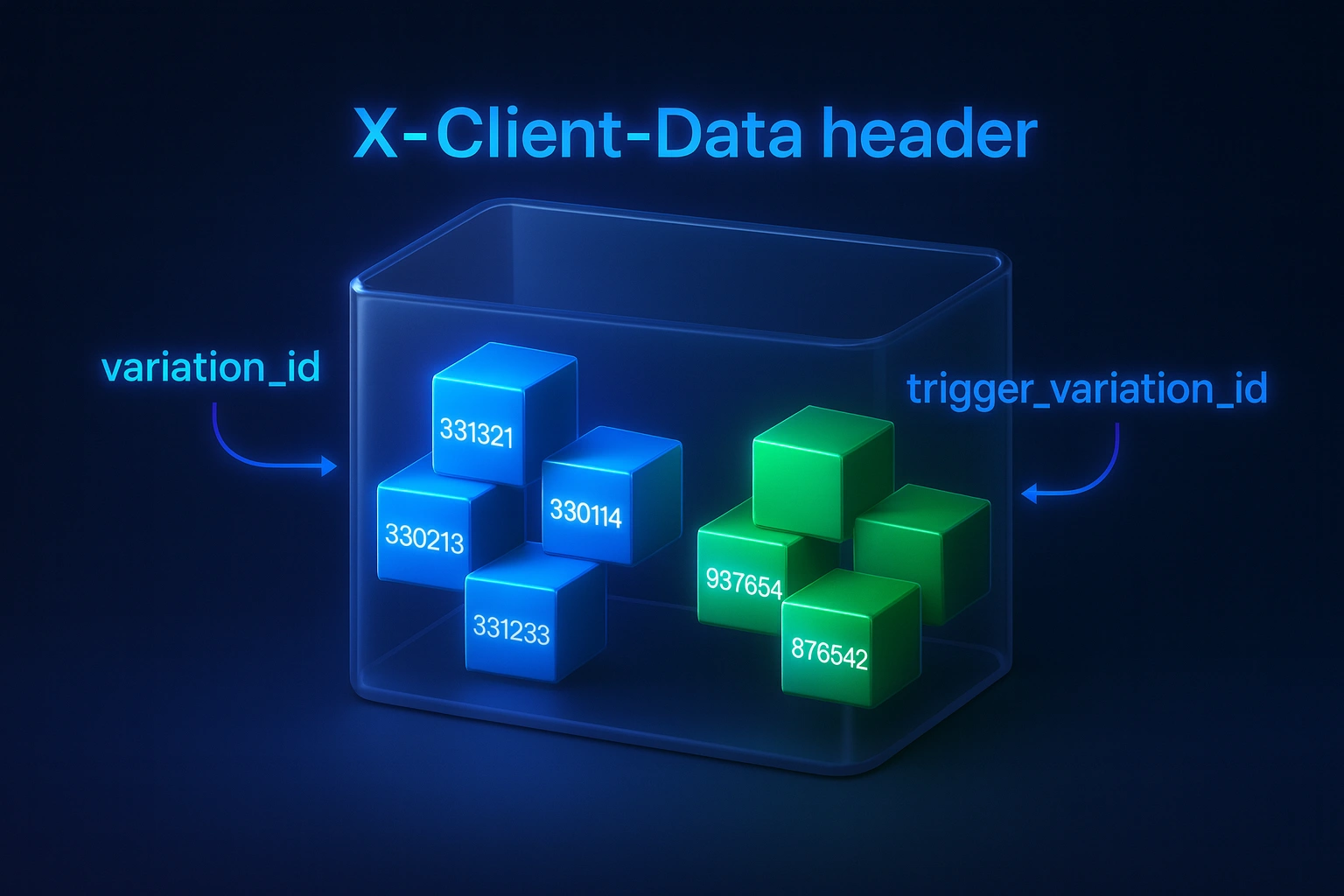

Заголовок X-Client-Data — это ключевой инструмент системы «полевых испытаний» (Field Trials) Google, представляющий собой закодированный в web-safe Base64 protobuf-объект. Он сообщает серверам Google, какие экспериментальные функции активны в данном экземпляре браузера, что позволяет проводить масштабные A/B-тесты, постепенно внедрять новые функции для ограниченного круга пользователей и динамически изменять поведение веб-сервисов (например, Google Поиска или YouTube) для конкретного клиента.

Сообщение содержит два основных списка числовых идентификаторов:

variation_id: ID активных групп экспериментов в браузере.trigger_variation_id: отдельный список ID, помеченных как «trigger» для веб‑свойств Google. Логически отделён от обычных variation_id.

Ключевая особенность этого механизма заключается в его жизненном цикле: значения вариаций определяются при первом запуске профиля Chrome и могут незначительно меняться между последующими запусками. Полное удаление папки профиля инициирует их повторную генерацию. Таким образом, этот заголовок не является статичным «слепком», а представляет собой динамический идентификатор, уникальный для каждого профиля.

Заголовок X-Chrome-Id-Consistency-Request

// X-Chrome-Id-Consistency-Request header //

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=78e64ade-1b2a-4ea6-9068-9765aa13e80a,signin_mode=all_accounts,signout_mode=show_confirmation

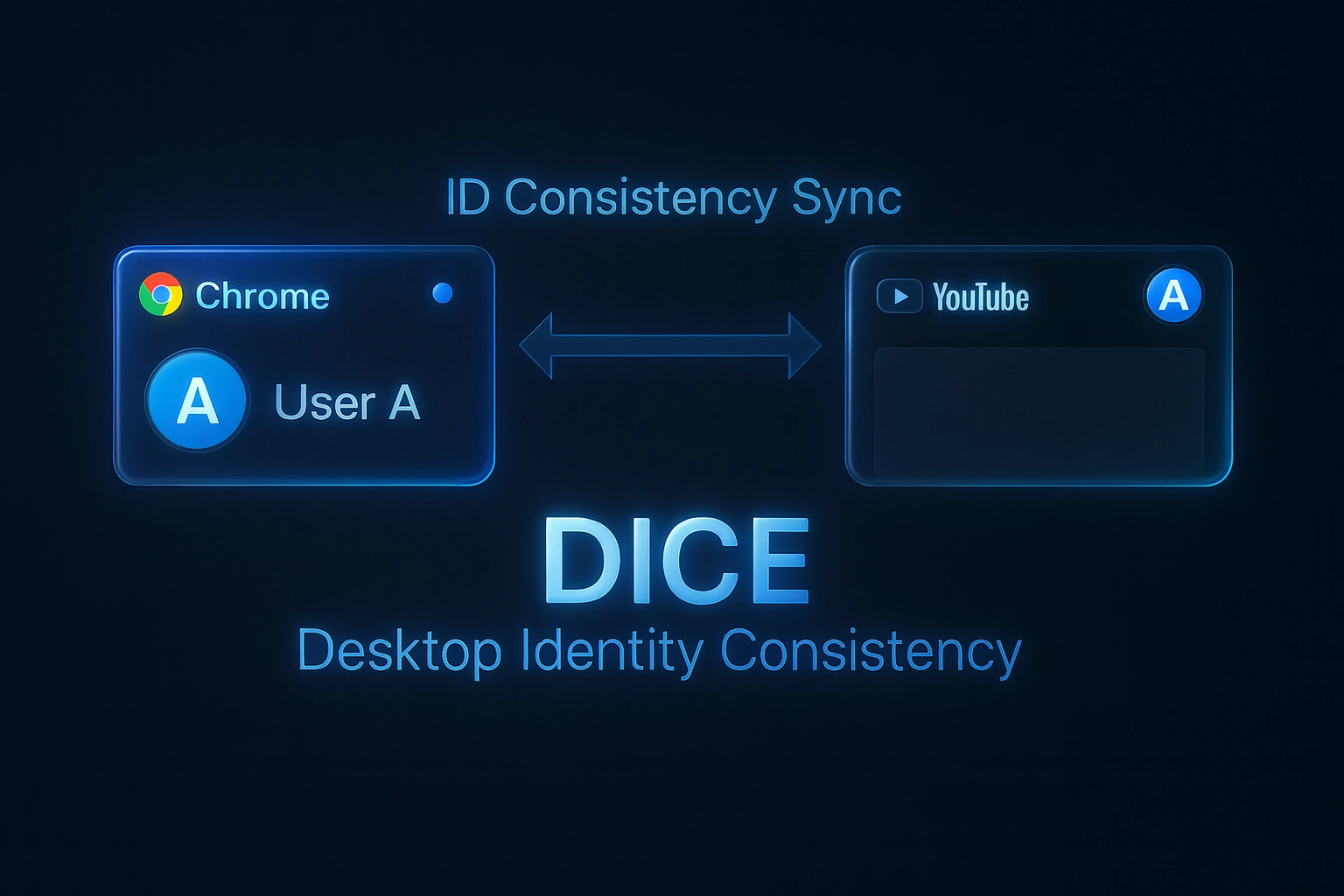

X-Chrome-ID-Consistency-Request — это служебный заголовок, ключевой элемент механизма DICE (Desktop Identity Consistency). Его главная задача — обеспечить, чтобы список Google-аккаунтов, в которые вы вошли в самом браузере (в профиле Chrome), всегда совпадал со списком аккаунтов, активных на веб-страницах Google, таких как Gmail, Drive или YouTube. Проще говоря, это своего рода гарант консистентности аккаунтов, который Chrome предъявляет сайтам Google.

Этот заголовок отправляется при каждом запросе к доменам Google, связанным с управлением аккаунтами (таким как accounts.google.com), и содержит информацию обо всех активных сессиях в браузере. В ответ сервер присылает заголовок X-Chrome-ID-Consistency-Response, который указывает браузеру, какие аккаунты нужно добавить или удалить на веб-странице, чтобы достичь полного соответствия. Именно благодаря этому механизму, когда вы добавляете новый аккаунт в браузере Chrome, он мгновенно появляется в списке доступных на YouTube без необходимости повторного входа.

Поскольку заголовок X-Chrome-Id-Consistency-Request неразрывно связан с функцией авторизации в самом профиле браузера, его отсутствие или некорректное формирование становится для Google явным маркером эмуляции. Его отсутствие при обращении к сервисам аутентификации Google — это явный и легко проверяемый сигнал о том, что перед ними не стандартный пользователь Chrome. Это архитектурная недоработка, которую допускает большинство антидетект-браузеров на рынке, мгновенно выдавая свою неаутентичность.

Большинство антидетект-решений на рынке не способны корректно воспроизвести этот механизм. Однако даже его формальное наличие не гарантирует аутентичности отпечатка. В одном из рассматриваемых нами продуктов функция синхронизации аккаунтов заявлена и заголовок действительно отправляется, но насколько качественно он имитирует поведение настоящего Chrome? Именно в деталях этой реализации и кроются новые риски обнаружения, что мы и продемонстрируем в нашем исследовании.

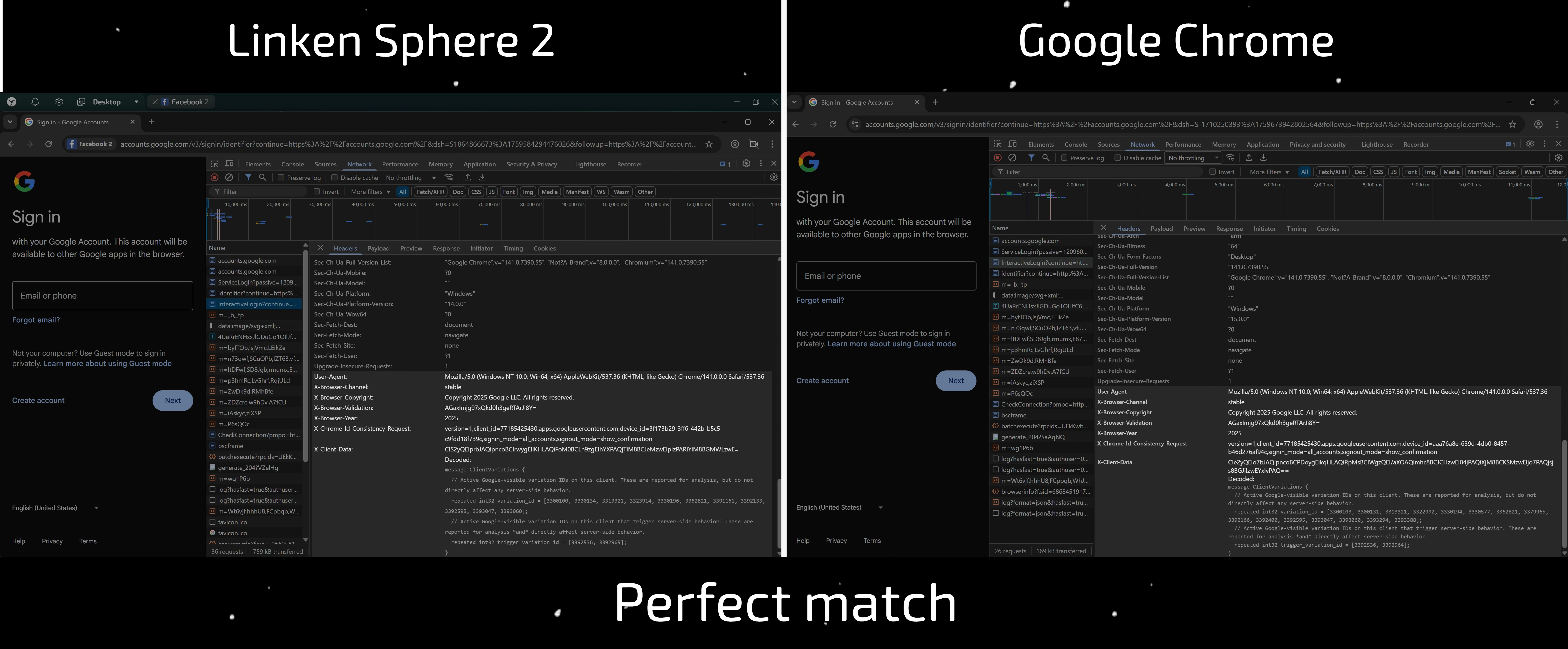

Исследование: как популярные антидетекты эмулируют Chrome

Теория — это основа, но реальную картину рынка можно увидеть только на практике. Чтобы объективно оценить, как ведущие антидетект-решения справляются с эмуляцией ключевых механизмов Chrome, мы провели собственное глубокое исследование. Наш анализ сфокусирован на двух критически важных аспектах: корректности отправляемых заголовков и качестве реализации функции авторизации в Google-аккаунт — неотъемлемого элемента современного браузера.

И, следуя нашему принципу прозрачности, мы подробно опишем всю методологию. Это позволит вам не просто доверять нашим результатам, а самостоятельно проверить любой антидетект-браузер и убедиться в его надежности.

Как проверить свой антидетект браузер?

Проверка заголовков:

- Создайте сессию/профиль в вашем антидетект браузере

- Запустите сессию, подождите 20-30 секунд (это необходимо для назначения групп экспериментов), остановите сессию

- Запустите сессию повторно

- Откройте DevTools нажатием на кнопку F12 > переключитесь на вкладку "Network"

- Перейдите на

accounts.google.com - Проверьте заголовки в паре запросов к этому домену

- Повторите процедуру с 5 разными сессиями/профилями для снижения погрешности

У вас должен получиться список из 6 заголовков, например:

// New Chrome Headers //

x-browser-channel: stable

x-browser-copyright: Copyright 2025 Google LLC. All rights reserved.

x-browser-validation: qSH0RgPhYS+tEktJTy2ahvLDO9s=

x-browser-year: 2025

x-chrome-id-consistency-request: version=1,client_id=77185425430.apps.googleusercontent.com,device_id=1efe3440-1559-4a46-b9f4-ea61f9a587b9,signin_mode=all_accounts,signout_mode=show_confirmation

x-client-data: CKy1yQEIkbbJAQiktskBCKmdygEI3vjKAQiSocsBCJGkywEIhqDNAQj9pc4BCPaEzwEI04jPAQiFis8BCJaMzwEIo4zPARiYiM8B

Decoded:

message ClientVariations {

// Active Google-visible variation IDs on this client. These are reported for analysis, but do not directly affect any server-side behavior.

repeated int32 variation_id = [3300012, 3300113, 3300132, 3313321, 3325022, 3330194, 3330577, 3362822, 3379965, 3392118, 3392595, 3392773, 3393046, 3393059];

// Active Google-visible variation IDs on this client that trigger server-side behavior. These are reported for analysis *and* directly affect server-side behavior.

repeated int32 trigger_variation_id = [3392536];

}

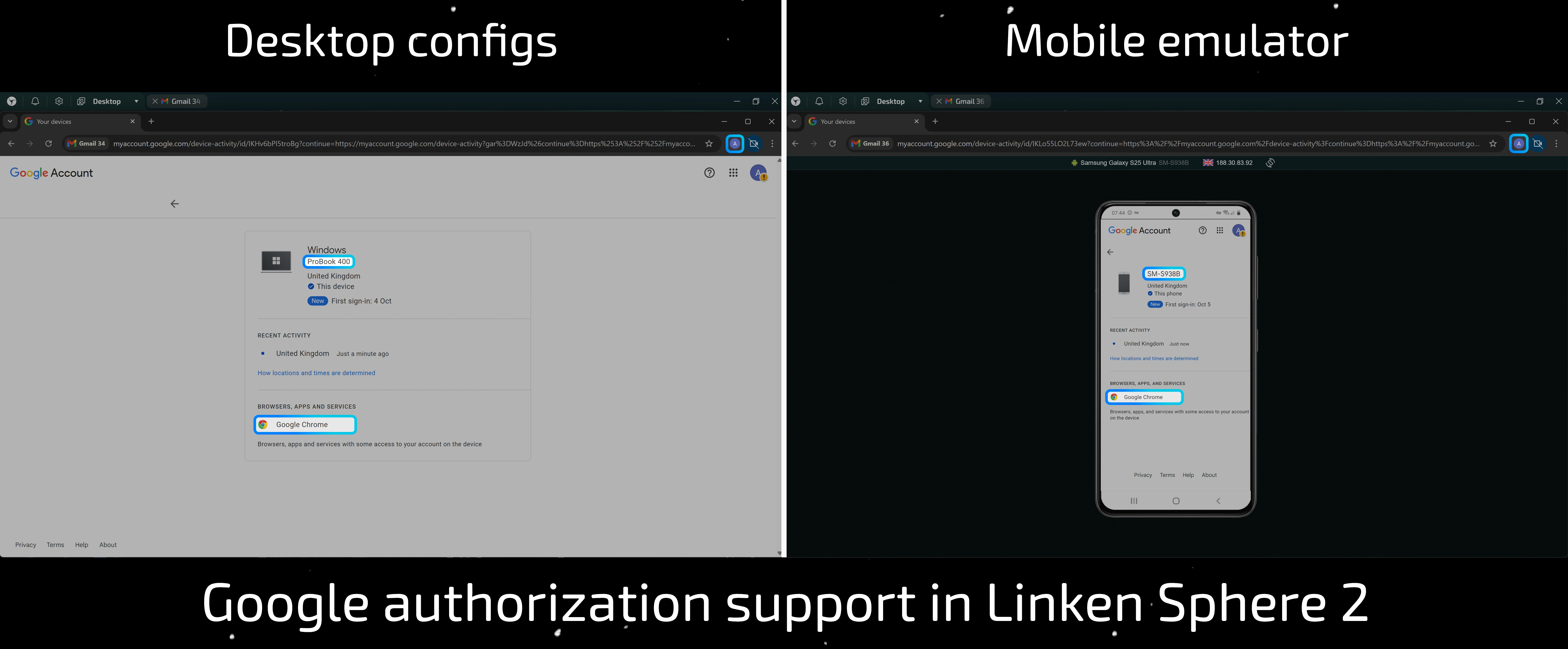

Проверка авторизации в Google аккаунт:

- Создайте сессию/профиль в вашем антидетект браузере

- Запустите сессию

- В правом верхнем углу, нажмите на иконку профиля

- Проверьте наличие кнопки "Sign in to..." — если такая кнопка присутствует, вход в Google аккаунт технически возможен

- Нажмите на нее и авторизуйтесь в вашем Google аккаунте

- Нажмите на иконку авторизованного аккаунта в правом верхнем углу > "Manage your Google Account"

- Перейдите в "Security" > "Your devices" > "Manage all devices"

- Нажмите на текущее устройство и при необходимости подтвердите пароль от аккаунта

- Обратите внимание на имя устройства, которое доступно Google (отображается под названием ОС)

Итак, вы собрали все необходимые данные. Теперь пришло время вынести вердикт. Чтобы систематизировать анализ и дать объективную оценку вашему антидетект-браузеру, сверьте полученные результаты с этим чек-листом. Чем больше положительных ответов вы получите, тем качественнее реализована эмуляция и тем сложнее системам Google будет отличить вас от реального пользователя.

- [ ] Браузер отправляет все заголовки семейства

X-Browser-*? - [ ] Браузер отправляет заголовок

X-Client-Dataи он содержит больше одногоvariation_id? - [ ] Браузер отправляет заголовок

X-Chrome-Id-Consistency-Requestи поддерживает вход в Google аккаунт? - [ ] Имя устройства при логине в Google выглядит реалистично?

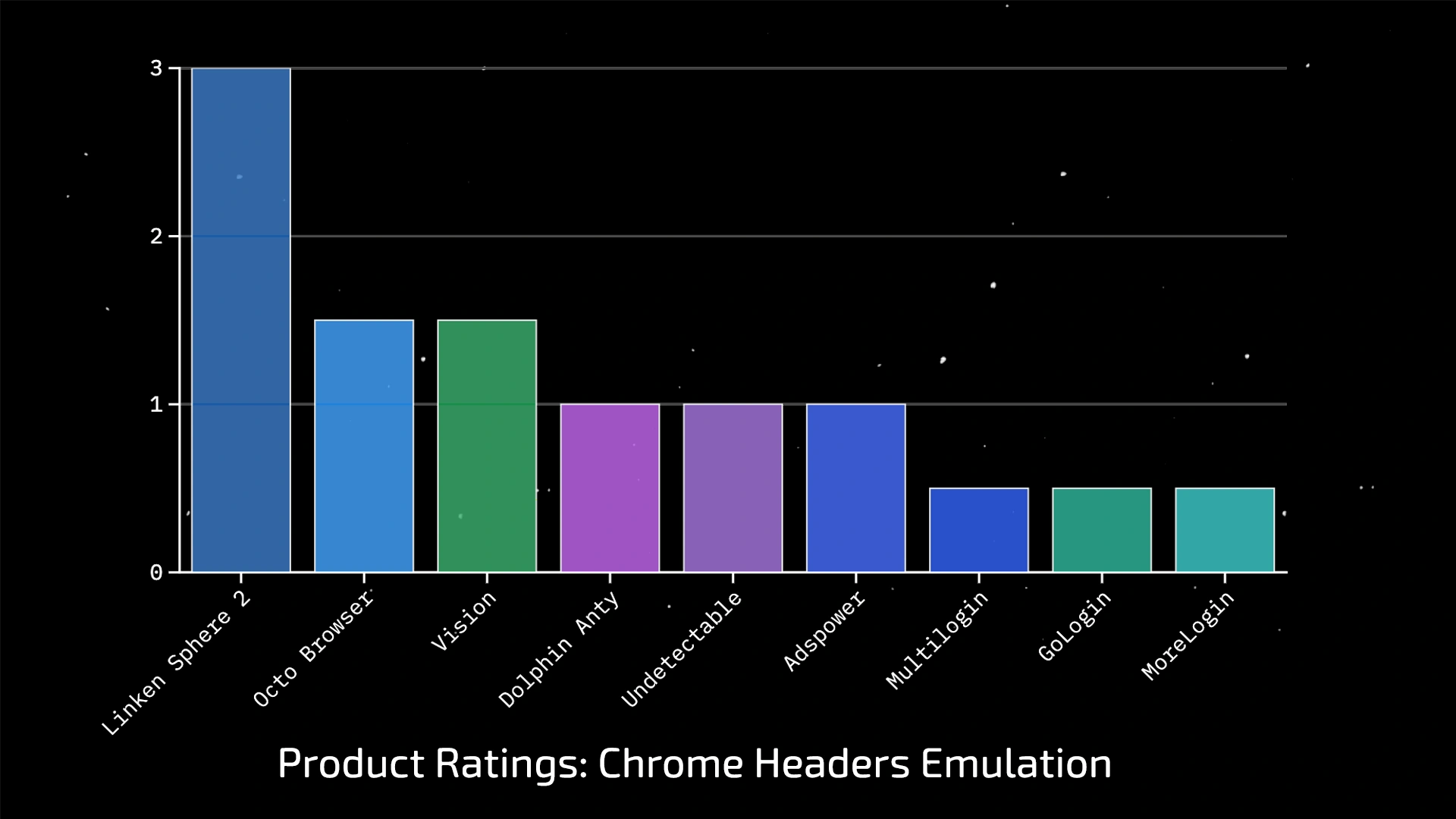

Результаты нашего исследования

Продукт |

Эмуляция x-browser-* |

Эмуляция x-client-data |

Логин в Google |

|---|---|---|---|

| Linken Sphere 2 v2.10.11 | |||

| Octo Browser v2.7.8 | |||

| Vision v3.3.33 | |||

| Dolphin Anty v2025.279.165 | |||

| Undetectable v2.39.0 | |||

| Adspower v7.6.3 | 2.7.8.9 | |||

| Multilogin X Mimic 140 | |||

| GoLogin v3.4.7 | |||

| MoreLogin v2.42.0.0 |

Результаты нашего исследования, сведенные в итоговую таблицу, рисуют однозначную и весьма тревожную картину. За яркими маркетинговыми обещаниями скрываются концептуальные просчеты в реализации. Чтобы понять, насколько глубоки эти проблемы, разберем каждую колонку, каждый рубеж защиты — в деталях.

Первый рубеж: базовая подпись браузера

Четыре заголовка семейства X-Browser-* — это не просто служебная информация, а базовая «подпись» современного Chrome. Их отсутствие — это мгновенный и очевидный сигнал для систем Google о том, что перед ними не аутентичный браузер. Как видно из таблицы, подавляющее большинство решений (Dolphin Anty, Adspower, Multilogin, GoLogin, MoreLogin) попросту не генерируют эти заголовки. Это грубейшая ошибка, которая сразу же выделяет профиль на фоне реального трафика, делая дальнейшие проверки практически излишними.

Отдельно стоит отметить Undetectable: несмотря на формальную реализацию этих заголовков, в профилях Android X-Browser-Validation остается пустым. Это критическое несоответствие поведению реального браузера сводит на нет всю ценность их формальной эмуляции

Поведенческая аномалия: статичный и ограниченный X-Client-Data

Здесь кроется ключевая уязвимость, на которой спотыкаются практически все. Проблема носит двойственный характер: она заключается не только в статичности заголовка, но и в его примитивной структуре.

Большинство решений генерируют x-client-data, содержащий всего один variation_id и полностью игнорирующий trigger_variation_id. В то время как настоящий Chrome, участвуя в десятках «полевых испытаний» одновременно, формирует заголовок с богатым набором из множества variation_id и, как правило, несколькими trigger_variation_id.

Этот изначально дефектный и легко отличимый отпечаток усугубляется тем, что он остается неизменным. Такое поведение (один ID, отсутствие обновлений) характерно для реального браузера лишь в первые 10-30 секунд после запуска. Далее настоящий Chrome начинает получать от Google информацию об активных экспериментах, и содержимое заголовка обогащается и меняется.

В результате, на протяжении всей сессии такой профиль отправляет аномальный сигнал, который можно описать так: «Я — эмулятор, который не только не участвует в экспериментах Google, но и не способен обновить свое состояние».

X-Chrome-Id-Consistency-Request как маркер уязвимостей в механизме синхронизации

Возможность залогиниться в аккаунт Google напрямую через интерфейс браузера — это не просто удобство, а важнейший элемент доверия, неразрывно связанный с заголовком X-Chrome-Id-Consistency-Request. Как мы установили ранее, этот заголовок является гарантом целостности аккаунтов. Соответственно, если браузер не поддерживает эту функцию, он физически не может отправлять данный заголовок, что является для Google прямым доказательством эмуляции.

Наши тесты показали, что почти никто из участников рынка не смог корректно реализовать этот механизм.

Единственное исключение, помимо Linken Sphere — это Dolphin Anty. Однако его реализация лишь усугубляет проблему. По умолчанию, в стандартной конфигурации профиля, функция отправки имени устройства отключена. В результате, при авторизации в Google-аккаунт, Dolphin не передает этот критически важный параметр — коренное отличие от поведения реального Chrome, который всегда передает это значение.

Если же вручную активировать функцию подмены DeviceName, система предлагает сгенерировать имя, и здесь кроется вторая, не менее серьезная слабость. Подавляющее большинство пользователей никогда не меняют имя своего устройства, используя стандартные идентификаторы, заданные производителем. Вместо имитации этих реальных заводских названий (MacBookPro16,1, ProBook 400, VivoBook E14 E402), алгоритм Dolphin создает лингвистически неестественные конструкции по единому машинному шаблону. В ходе тестов мы получили такие примеры: BernieFast, JewellSuperTablet, KorbinUltraLaptop, MazieServer и LiaTablet (примечательно, что все они были получены в рамках тестов на ПК конфигурациях).

Это мертвый, легко выявляемый паттерн. Люди не называют свои устройства, склеивая личное имя с прилагательным или типом гаджета. Вместо маскировки это создает уникальный и легко отслеживаемый отпечаток, который не только выдает конкретный профиль, но и позволяет сгруппировать все аккаунты, созданные с помощью этого инструмента.

Итоги анализа подводят нас к однозначному вердикту. Мы видим не единичные ошибки, а системную уязвимость в самом подходе: большинство решений работают по принципу чек-листа, формально воспроизводя отдельные элементы, но полностью игнорируя их внутреннюю логику и взаимосвязь. Для современных систем анализа Google такое ключевое упущение служит прямым доказательством эмуляции.

Новые векторы обнаружения: стратегические риски и возможности

Несмотря на официальные заявления Google о низкой энтропии заголовка X-Client-Data, наши исследования, включающие несколько сотен тестовых запусков Chrome, демонстрируют обратное: мы не зафиксировали ни одного повторения сгенерированного набора вариаций. Это заставляет по-новому взглянуть на его роль в механизмах отслеживания.

Для обычного пользователя этот заголовок становится еще одним вектором для создания уникального отпечатка. В связке с IP-адресом и другими параметрами устройства он позволяет с высокой точностью идентифицировать конкретный браузер в рамках одной сети. Однако в контексте антидетект-браузеров основная угроза исходит не от уникальности как таковой, а от несовершенства ее имитации. Как мы показали ранее, примитивная структура и статичное поведение этого заголовка в большинстве решений являются легко обнаруживаемой аномалией.

Важно понимать масштаб и цели этого сбора данных:

- Заголовки семейства X-Browser-* и X-Client-Data отправляются на все домены, аффилированные с Google.

- Заголовок X-Chrome-Id-Consistency-Request имеет более узкую цель и передается только на сервисы, напрямую связанные с процессами аутентификации.

Хотя эти заголовки, возможно, еще не являются основным триггером для антибот-систем Google, однако текущая ситуация не должна вводить в заблуждение. Мы наблюдаем этап масштабного сбора данных и калибровки алгоритмов. Полноценное внедрение систем защиты на их основе — это следующий логичный шаг. Данные отправляются только на домены Google, но это не мешает корпорации делиться информацией с партнерами, создавая дополнительные риски.

В этом новом ландшафте возможность корректной авторизации в Google-аккаунте внутри профиля превращается из удобной функции в ключевой стратегический элемент. Ее правильная реализация позволяет сессии органично влиться в поведенческую модель подавляющего большинства реальных пользователей, которые авторизованы в своих браузерах. Таким образом, профиль покидает категорию аномальных, неавторизованных сессий (гостевые режимы, публичные компьютеры) с изначально иным уровнем риска, что становится одним из решающих факторов успеха.

Linken Sphere: Решение проблемы на фундаментальном уровне

Анализ рынка выявляет одну общую закономерность: большинство решений реагируют на изменения постфактум, добавляя эмуляцию отдельных элементов по мере их обнаружения. Наш подход принципиально иной. Мы изначально рассматривали эти механизмы не как набор изолированных заголовков, а как единую, взаимосвязанную систему, отражающую внутреннюю логику работы браузера. Именно это позволило нам не просто имитировать, а воссоздать ее поведение с нативной точностью.

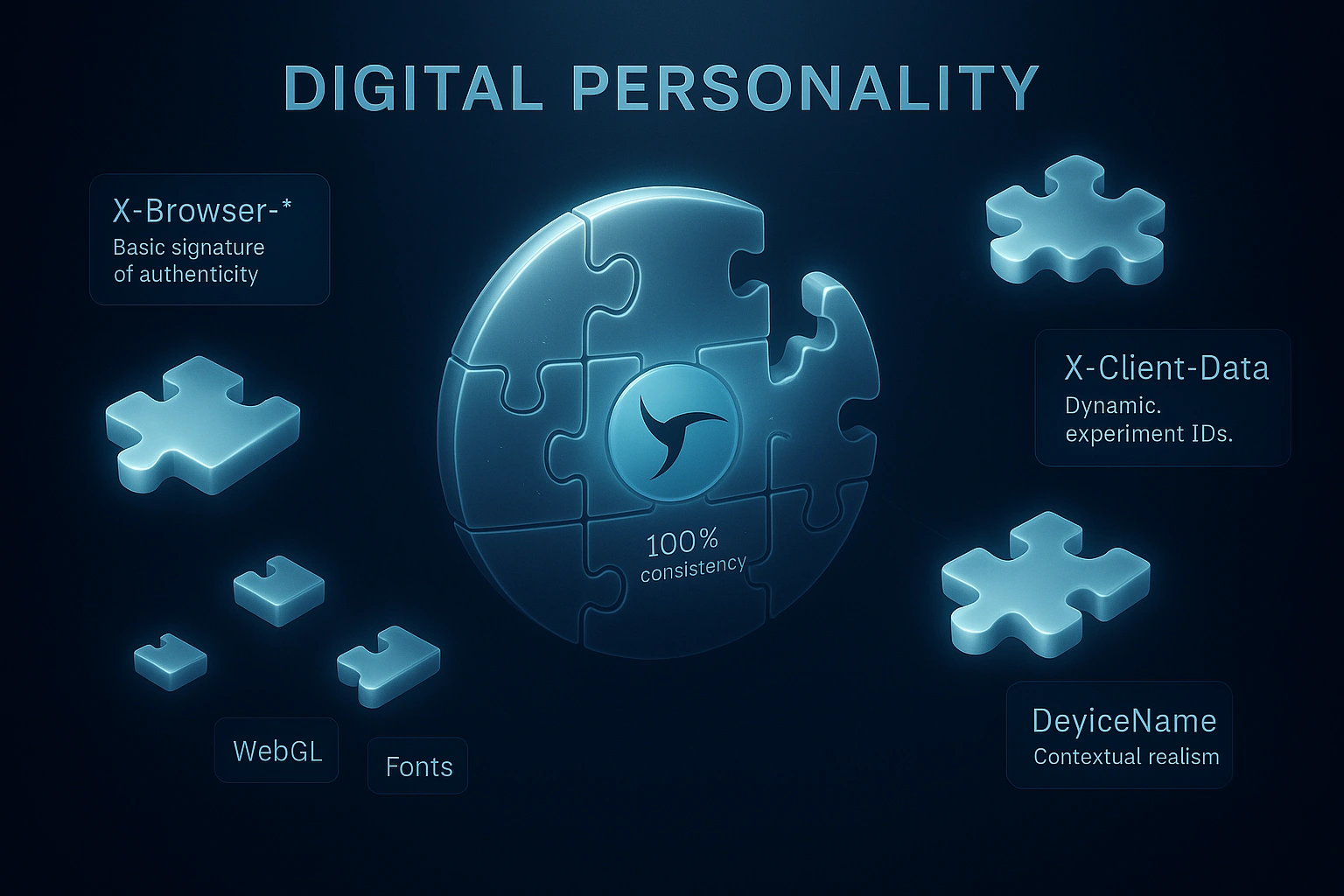

Воссоздание цифровой подписи: комплексная эмуляция заголовков

В Linken Sphere реализована полноценная, многоуровневая эмуляция всех критически важных заголовков.

-

Семейство

X-Browser-*: Это базовый уровень аутентичности, и он реализован безупречно. Заголовки корректно формируются и полностью соответствуют поведению реального Google Chrome на всех операционных системах, включая Android, где другие продукты допускают очевидные просчеты. -

X-Client-Data: Вместо статичного, структурно примитивной заглушки, Linken Sphere генерирует динамический, контекстуально-зависимый заголовок. Благодаря подменам на уровне ядра, назначаемые ID экспериментов напрямую зависят от конфигурации сессии. Система учитывает характеристики устройства точно так же, как это делает реальный Chrome перед назначением «полевых испытаний». Это создает не просто уникальный, а логически обоснованный отпечаток.

Финальный элемент доверия: интегрированная синхронизация аккаунтов

Мы рассматриваем заголовок X-Chrome-Id-Consistency-Request и связанную с ним авторизацию не как дополнительную функцию, а как неотъемлемую часть правдоподобного отпечатка.

-

Интеграция по умолчанию. Подмена имени устройства — это не опция, которую можно забыть включить. Она активна по умолчанию и является базовым компонентом отпечатка. Это гарантирует, что сессия с первого запроса ведет себя так, как и положено реальному устройству, исключая аномалии.

-

Контекстуальный реализм. Система генерирует не просто случайное, а полностью соответствующее конфигурации имя устройства. Если ваша сессия эмулирует HP ProBook 400, то и

DeviceNameбудет использовано реально существующее, характерное именно для этой модели. Этот же принцип распространяется и на наши мобильные конфигурации: Android-профиль получит реалистичное имя, соответствующее выбранной модели смартфона.

Подходы различаются кардинально. Многие решения предлагают набор разрозненных, легко обнаруживаемых артефактов. Linken Sphere создает органичный и достоверный цифровой портрет, где каждая деталь, включая имя устройства, логически связана с остальными и находится на своем месте.

Заключение

Внедрение Google проприетарных HTTP-заголовков знаменует собой знаменует собой новую эру в архитектуре цифровой идентификации. Как показало наше исследование, рынок оказался к этому не готов. Большинство антидетект-решений демонстрируют лишь поверхностную, фрагментарную эмуляцию, которая рассыпается при первом же серьезном анализе. Каждый некорректно сформированный заголовок и каждая поведенческая аномалия напрямую ведут к операционным потерям, запуская таймер до обнаружения и компрометации всей сетки аккаунтов.

Вместо того чтобы латать дыры, Linken Sphere решает проблему на фундаментальном уровне, воссоздавая целостную, логически связанную экосистему браузера. От корректной генерации X-Client-Data до нативной интеграции авторизации Google — каждый аспект работает в синергии, создавая по-настоящему достоверный и живой цифровой портрет.

В этой новой реальности выбор инструмента становится критически важным для стабильности ваших операций. Перестаньте доверять свою работу решениям, которые отстают от индустрии. Выбирайте инструмент, способный предвосхищать угрозы и обеспечивать стратегическое преимущество.