Uma Nova Tecnologia para Lidar com Subversões – O que os Desenvolvedores Anti-Detecção Não Contam Sobre Atualizações de Núcleo e Por Que a Variabilidade Adequada é Importante

Introdução

O que poderia ser mais simples e insignificante do que o número da versão do seu navegador? Para um utilizador comum, é apenas uma sequência de dígitos que muda algures em segundo plano. Mas para os sistemas anti-bot modernos, é um dos marcadores-chave pelos quais eles distinguem cirurgicamente uma pessoa real de um perfil artificial.

Muitos utilizadores e até mesmo desenvolvedores de navegadores anti-deteção ainda acreditam que simplesmente ter a versão mais recente do núcleo do Chrome é suficiente para uma camuflagem bem-sucedida. Este é um equívoco perigoso. Na realidade, a versão do navegador é uma estrutura complexa e dinâmica, e a sua falsificação incorreta tornou-se uma das vulnerabilidades mais difundidas e facilmente detetáveis no mercado. Uma impressão digital estática, "congelada", mesmo que fosse relevante ontem, hoje já é uma anomalia e um sinal de alerta para os sistemas de análise de utilizadores.

Neste artigo, vamos primeiro dissecar a anatomia da versão do Chrome e mostrar como os sistemas anti-bot detetam a falsificação através dos mais pequenos detalhes. Depois, apresentaremos os resultados de um estudo em larga escala de nove navegadores anti-deteção populares, que demonstra claramente por que a maioria deles cria não uma camuflagem digital, mas um alvo facilmente detetável. Se já está familiarizado com a teoria, sinta-se à vontade para saltar diretamente para a segunda parte e explorar os resultados da investigação. Finalmente, claro, mostraremos como a nova e inovadora abordagem do Linken Sphere resolve este problema, criando uma impressão digital verdadeiramente viva, indistinguível da de um utilizador real.

Anatomia da Versão do Chrome

Antes de mergulharmos nos métodos de deteção, vamos examinar o próprio objeto do nosso estudo. A versão completa do navegador não é apenas um conjunto de números; é um passaporte digital com várias camadas de proteção. Compreender o papel de cada uma é a chave para a substituição correta da impressão digital.

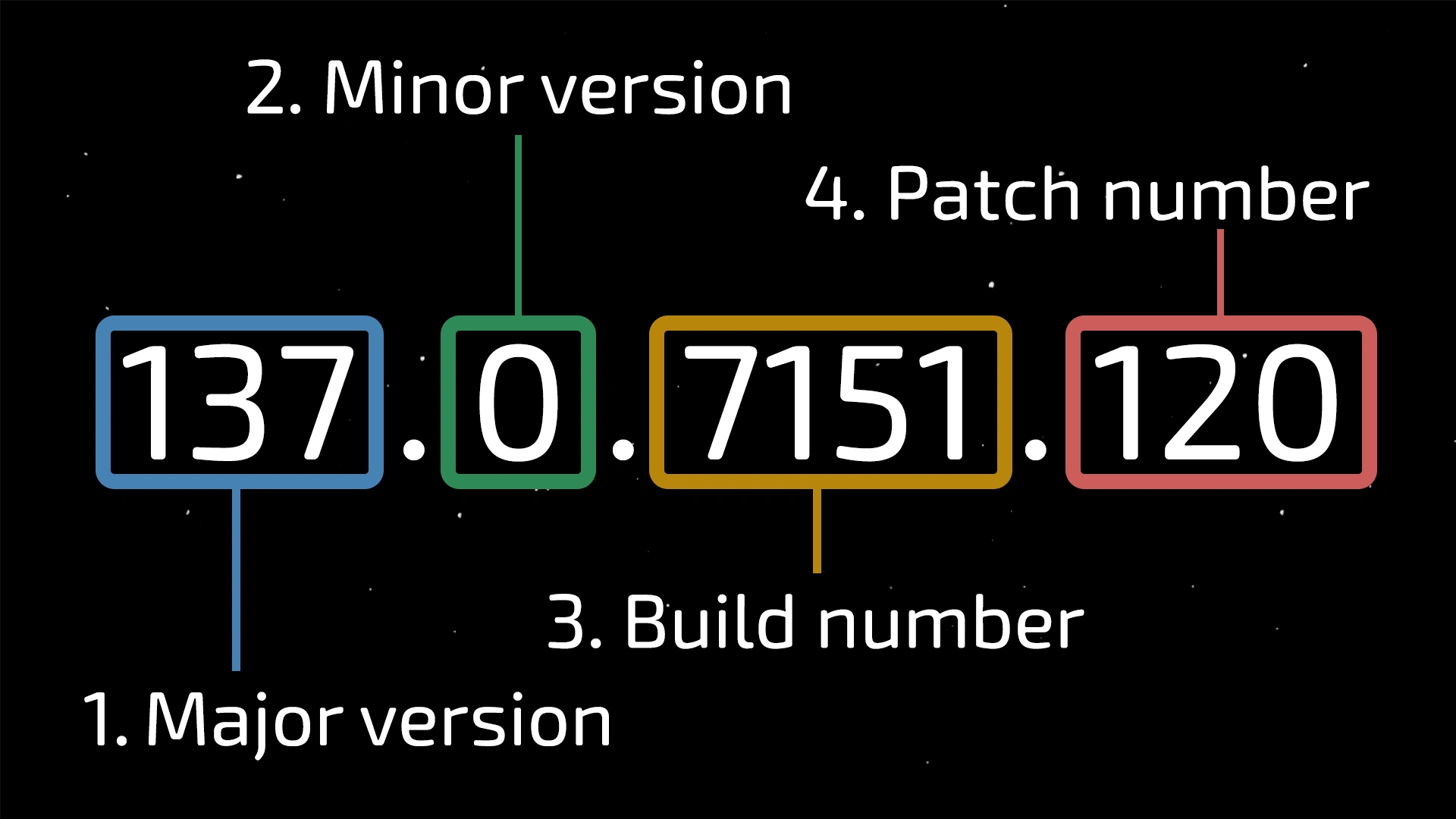

-

137— Versão principal (major) (lançada aproximadamente a cada ~4 semanas).- Este é o número mais importante na sequência. O seu incremento assinala uma atualização significativa do navegador.

- Normalmente, uma nova versão principal inclui mudanças notáveis para os utilizadores: novas funcionalidades, atualizações da interface do utilizador, melhorias significativas de desempenho ou melhorias nos padrões da web.

- As atualizações principais também incluem frequentemente mudanças significativas no motor JavaScript V8 e no motor de renderização Blink.

-

0— Versão secundária (minor) (geralmente não muda).- Historicamente, este número era usado para pequenas atualizações de funcionalidades lançadas entre as versões principais.

- No modelo moderno de lançamento rápido do Chrome, este número é quase sempre zero.

- A Google prefere incorporar todas as alterações no próximo lançamento principal (por exemplo, 138.0.x.x) em vez de lançar versões secundárias intermédias.

-

7151— Número da compilação (build).- Este número aumenta com cada nova compilação compilada a partir do código-fonte do projeto Chromium (a base do Chrome).

- Está diretamente ligado ao estado específico da base de código no sistema de controlo de versões.

- Sempre que os desenvolvedores fazem alterações no código e acionam um processo de compilação automatizado, este número incrementa.

-

120— Patch/Subversão. Esta parte muda com mais frequência para corrigir vulnerabilidades.- Quando uma vulnerabilidade crítica é descoberta, a Google não pode esperar quatro semanas pelo próximo lançamento principal.

- Imagine que uma vulnerabilidade grave de dia zero é encontrada na versão

137.0.7151.104. A Google lançará urgentemente uma atualização137.0.7151.120(ou outro número final incrementado) contendo apenas a correção da vulnerabilidade, sem afetar outros componentes. - É por isso que é crucial atualizar sempre o seu navegador para a última versão disponível.

Vetores de Deteção: Do User-Agent aos Client Hints

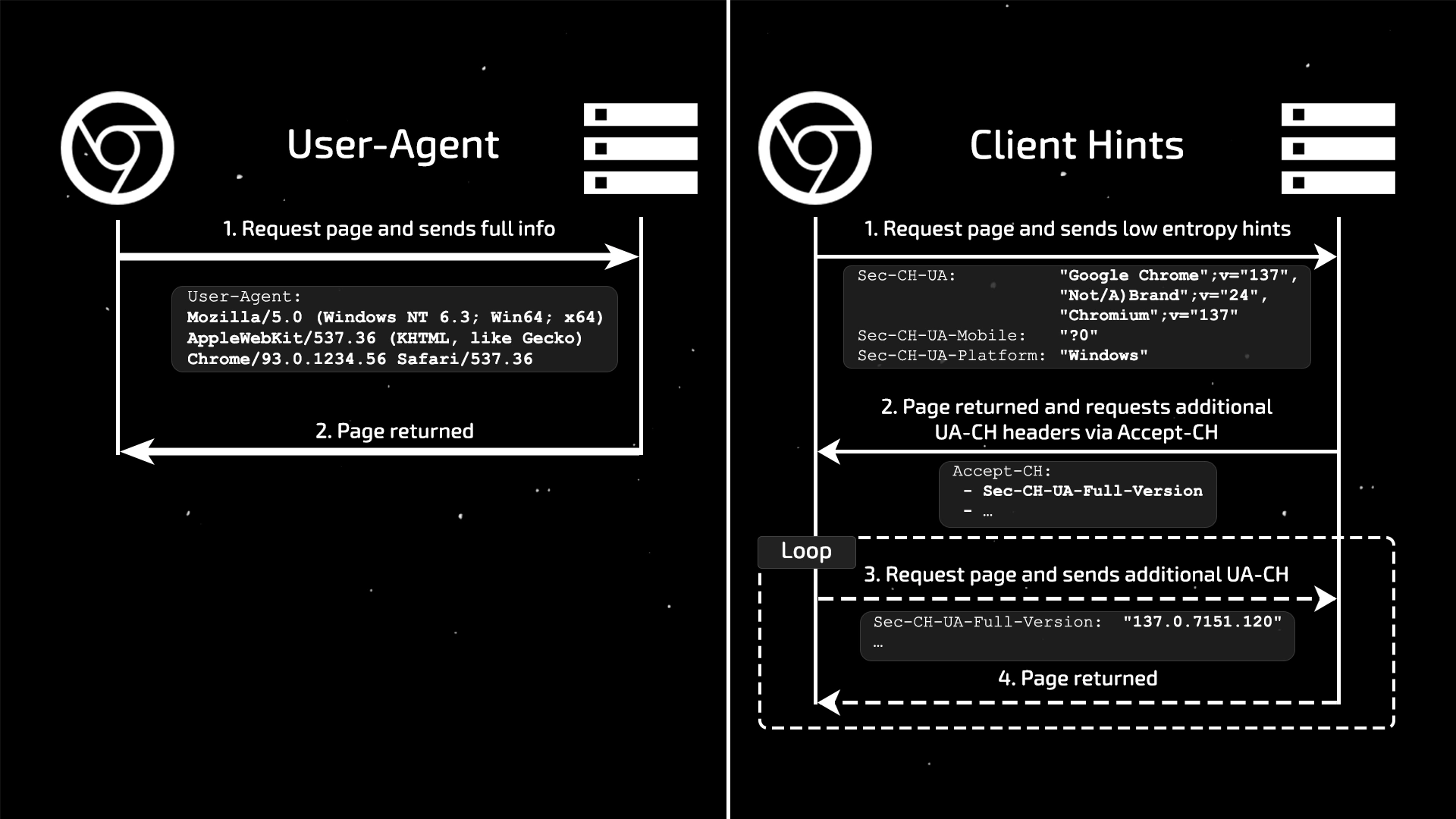

Agora que entendemos do que consiste o número da versão completa, precisamos de ver como exatamente os sistemas de análise de risco obtêm estes dados. Afinal, a anatomia da versão é apenas uma peça do quebra-cabeça; a segunda, igualmente importante, são os canais através dos quais é transmitida. Durante muito tempo, a principal fonte foi o cabeçalho User-Agent, mas no ecossistema web moderno, foi substituído por um mecanismo novo, mais sofisticado e controlado.

O Chrome iniciou a sua transição gradual para a Redução do User-Agent por volta da versão 95 (final de 2021), e este processo tornou-se mais agressivo nas versões 100–110 (ao longo de 2022–2023). Em 2025, este mecanismo está totalmente operacional.

Anteriormente, cada pedido do navegador a um site continha um cabeçalho User-Agent que se parecia aproximadamente com isto:

User-Agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.1234.56 Safari/537.36

Esta string continha muita informação única: a versão exata do navegador, o sistema operativo e a sua arquitetura. Isto permitia que os sites rastreassem facilmente os utilizadores, criando a sua impressão digital "passiva".

A Redução do User-Agent é a iniciativa da Google para "congelar" e encurtar esta string. Agora, por defeito, um site vê uma versão muito mais genérica:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.0.0 Safari/537.36

Note que as versões secundárias e os números de compilação foram substituídos por zeros (93.0.0.0). Isto torna o User-Agent menos único e complica o rastreamento passivo. Para obter dados precisos, um site tem agora de recorrer a um mecanismo novo e mais transparente.

O principal método moderno é a tecnologia chamada User-Agent Client Hints (UA-CH). Funciona com base no princípio de pedidos ativos iniciados pelo servidor.

1. Primeiro Pedido do Utilizador ao Site

O navegador envia inicialmente apenas "dicas" básicas (client hints de baixa entropia) que não carregam muita informação única. Estas são enviadas por defeito em novos cabeçalhos:

Sec-CH-UA:"Google Chrome";v="137", "Chromium";v="137", "Not/A)Brand";v="24"(Marca e versão principal)Sec-CH-UA-Mobile:?0(Este não é um dispositivo móvel)Sec-CH-UA-Platform:"Windows"(Nome do sistema operativo)

2. Resposta do Servidor a Solicitar Informações Detalhadas

Se um site (por exemplo, um sistema de deteção) precisar de dados mais precisos, deve incluir um cabeçalho especial Accept-CH na sua resposta ao navegador. Neste cabeçalho, lista quais "client hints de alta entropia" específicos deseja receber. "Alta entropia" significa que estes pontos de dados são mais únicos.

Exemplo de um cabeçalho de servidor a solicitar a versão completa e a arquitetura:

Accept-CH: Sec-CH-UA-Full-Version-List, Sec-CH-UA-Arch, Sec-CH-UA-Platform-Version

3. Pedidos Subsequentes ao Site

Após receber este cabeçalho, o navegador do utilizador incluirá os cabeçalhos solicitados em todos os pedidos subsequentes ao mesmo site.

Exemplo dos cabeçalhos que o navegador enviará em resposta ao pedido acima:

Sec-CH-UA-Full-Version-List:"Google Chrome";v="137.0.7151.120", "Chromium";v="137.0.7151.120", "Not/A)Brand";v="24.0.0.0"Sec-CH-UA-Arch:"x86"Sec-CH-UA-Platform-Version:"15.0.0"

Assim, o site recebe a versão precisa do navegador — mas apenas após solicitá-la explicitamente. Isto torna o processo de recolha de dados mais transparente.

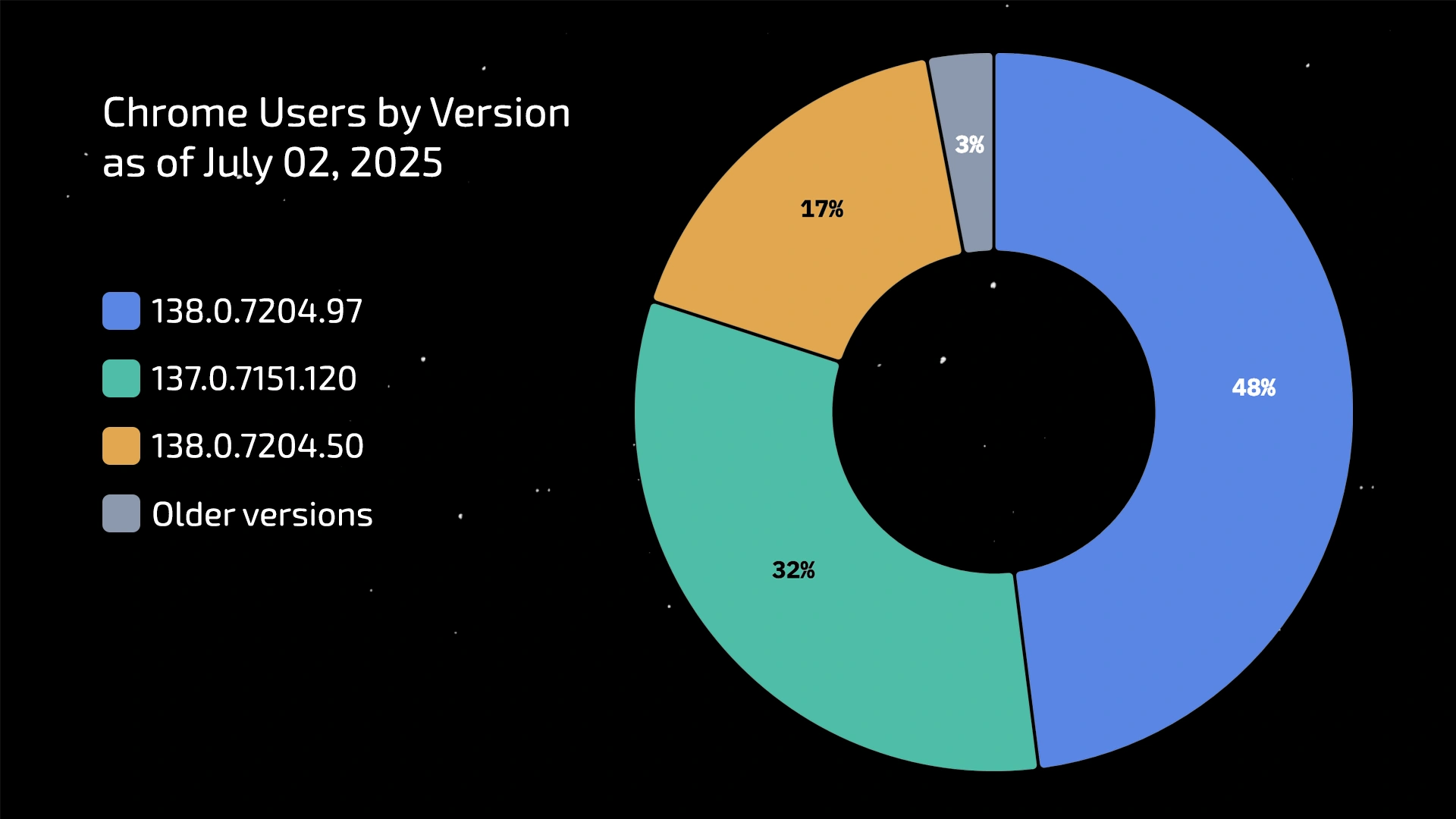

Distribuição de Utilizadores Reais Pelas Versões do Chrome

Ao contrário da crença popular, a qualquer momento, os utilizadores reais não estão todos a usar uma única versão "atual" do Chrome. Em vez disso, observamos uma distribuição dinâmica por várias versões, impulsionada pela estratégia de lançamento oficial da Google.

Conforme descrito na documentação para desenvolvedores, a empresa utiliza um modelo de lançamento faseado (staged rollout). Esta abordagem minimiza o risco: a atualização é inicialmente lançada para 1–5% dos utilizadores e, só após confirmar a estabilidade e a ausência de problemas críticos, o lançamento aumenta gradualmente para 100% ao longo de vários dias ou mesmo semanas.

Como resultado, a qualquer momento, existem pelo menos duas ou três versões estáveis do Chrome em uso ativo, cada uma com diferentes percentagens de quota — um facto claramente ilustrado por serviços como o Chromium Dash. Outros fatores-chave também influenciam o modelo de distribuição final:

-

Atualizações automáticas — O Chrome descarrega as atualizações em segundo plano e aplica-as após o reinício do navegador. A maioria dos utilizadores com atualizações automáticas ativadas forma o pico nas versões mais recentes.

-

Hábitos dos utilizadores — uma parte significativa dos utilizadores (especialmente em desktops) deixa os seus navegadores a funcionar durante semanas sem os fechar, usando os modos de suspensão ou hibernação. Estes utilizadores permanecem na versão que era atual quando lançaram o navegador pela última vez. Isto cria uma "cauda" considerável de utilizadores na versão estável anterior.

-

Segmento empresarial — em ambientes de negócios, são frequentemente utilizadas versões de suporte a longo prazo (LTS) ou versões fixas, que são atualizadas com muito menos frequência.

Para entender o que constitui uma impressão digital "normal", não basta simplesmente saber a versão mais recente. É essencial entender como os utilizadores estão distribuídos pelas compilações mais recentes. É importante lembrar que esta distribuição está em constante mudança. A fotografia que registámos em 2 de julho de 2025 terá um aspeto diferente apenas uma semana depois. Na altura da nossa investigação, a situação era a seguinte:

-

138.0.7204.97 — Esta é a versão estável mais recente, lançada há apenas dois dias. Graças à política de lançamento faseado, está a ganhar popularidade rapidamente e já se está a tornar dominante. Os sistemas anti-bot estão a começar a usá-la como um marcador primário de "normalidade".

- Data de lançamento: 30 de junho de 2025

- Quota de utilizadores: 48%

-

137.0.7151.120 — O último lançamento estável no motor 137. A Google está a retirá-lo gradualmente em favor da versão mais recente, pelo que a sua quota está em declínio constante. No entanto, ainda é uma versão muito popular.

- Data de lançamento: 18 de junho de 2025

- Quota de utilizadores: 32%

-

138.0.7204.50 — O primeiro lançamento estável no motor 138, disponível para os utilizadores há cerca de uma semana. Os utilizadores estão agora à espera da próxima atualização secundária para a versão

.97, que é uma fase completamente normal e natural no ciclo de vida da atualização.- Data de lançamento: 24 de junho de 2025

- Quota de utilizadores: 17%

-

Versões anteriores — Uma margem de erro estatística. Isto inclui dispositivos que estiveram offline por um longo período ou sistemas onde as atualizações automáticas estão desativadas à força. Uma concentração de impressões digitais nestas versões é um sinal claro de uma impressão digital artificial.

- Data de lançamento: maio de 2025 e anteriores

- Quota de utilizadores: < 3%

Não existe uma única versão "correta" do Chrome. Em vez disso, vemos um ecossistema saudável e dinâmico no qual pelo menos três compilações diferentes (.97, .120, .50) coexistem simultaneamente em proporções significativas, cobrindo coletivamente 97% de todos os utilizadores.

Esta distribuição é apenas uma fotografia instantânea no tempo. Há uma semana, parecia diferente, e em apenas alguns dias — à medida que a versão .97 se espalha ainda mais — mudará novamente: as quotas de .120 e .50 continuarão a diminuir. É precisamente esta distribuição natural e dinâmica que constitui a impressão digital "saudável" esperada pelos sistemas de gestão de risco.

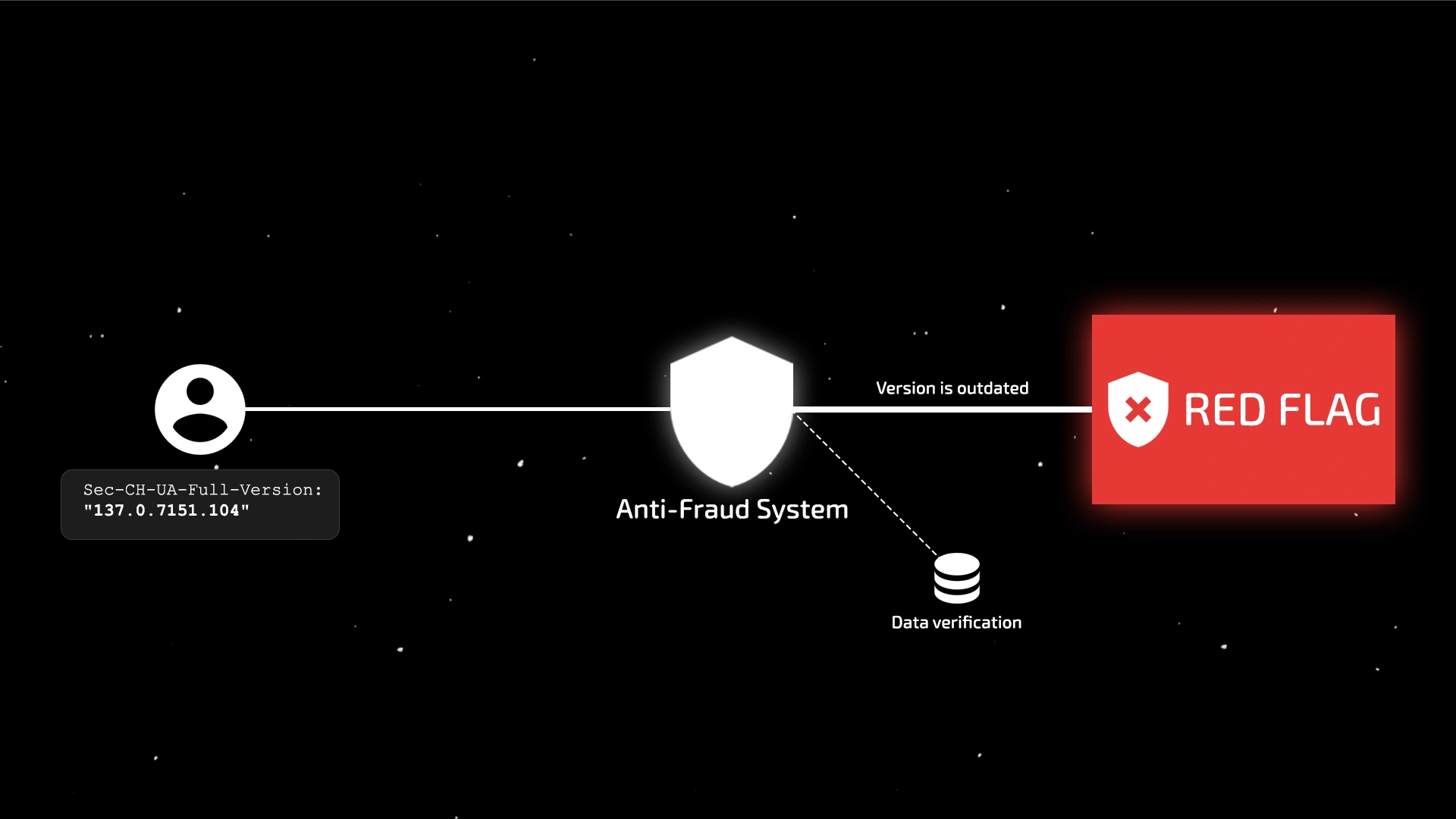

Reação dos Sistemas de Confiança e Segurança

Ao avaliar um utilizador, as plataformas modernas de análise preditiva prestam atenção a uma vasta gama de parâmetros — e a versão do navegador é um deles. A sua importância aumenta drasticamente quando se correlaciona com outras anomalias dentro de um grupo de contas.

O algoritmo exato pode variar dependendo do sistema específico, mas existe um conjunto comum de padrões suspeitos que frequentemente impactam negativamente o sucesso das suas operações. Vejamos exemplos de sinais de alerta que podem ser detetados durante as verificações de versão.

Versão Principal Desatualizada

Um dos sinais mais óbvios de que algo está errado com o utilizador.

Exemplo: A versão estável atual do Chrome é a 138, mas o utilizador está a usar a versão 135.

A grande maioria dos navegadores atualiza-se automaticamente e em segundo plano. Desativar as atualizações automáticas não é uma tarefa trivial para um utilizador médio. um atraso significativo (de 2 ou mais versões) aponta quase sempre para um ambiente corporativo com políticas rigorosas ou para o uso de software antigo para automação ou falsificação de impressões digitais.

O sistema compara a versão detetada com a versão estável atual a nível mundial. Se a diferença exceder um certo limiar (por exemplo, 2–4 versões principais), a avaliação de risco aumenta acentuadamente.

Uso de Versões Inexistentes

Uma indicação direta de falsificação e um dos sinais mais fortes para o sistema.

Exemplo: Um utilizador está a usar a versão 134.0.6984.1, mas na realidade, nunca existiu um lançamento estável do Chrome com esse número de versão.

Isto é uma prova direta de que a versão foi modificada manualmente ou gerada por uma ferramenta de baixa qualidade. Um navegador real nunca enviaria uma versão que nunca existiu (por exemplo, 134.0.6984.1, 134.0.6990.0, etc.).

Os sistemas anti-bot mantêm uma base de dados de todas as compilações publicamente lançadas para navegadores populares. A versão detetada é simplesmente verificada contra esta lista. Uma correspondência em falta é praticamente um sinal de alerta a 100% que pode levar ao bloqueio imediato ou a um pedido de verificação adicional (CAPTCHA, SMS, KYC).

Uso de Subversão Desatualizada ou Impopular

Este é um método de deteção mais subtil, mas altamente eficaz.

Exemplo: A versão atual do Chrome 137 é 137.0.7151.120 (17 de junho de 2025), mas o utilizador está a usar a 137.0.7151.56 (27 de maio de 2025), um atraso de mais de três semanas.

A Google lança atualizações de segurança e patches para os ramos estáveis do Chrome com bastante frequência. Isto significa que, algumas semanas após o lançamento da versão 137.0.7151.56, a maioria dos utilizadores reais terá atualizado automaticamente para .69, .104, .120, e assim por diante. Se, algum tempo após o lançamento da .120, o sistema vir um pico de registos a usar a versão .56, isso é uma anomalia.

Um sistema de análise recolhe estatísticas não apenas para a versão principal, mas para as strings de versão completas. O sistema sabe que >95% dos utilizadores do Chrome 137 estão atualmente a usar as compilações xxxx.120 e mais recentes. Uma conta com a versão xxxx.56 cai nos restantes 5%, e se houver muitas dessas contas, é um sinal quase garantido de uma "farm" a usar o mesmo perfil "instantâneo" desatualizado.

Concentração Anómala numa Versão Específica

Este método permite que os sistemas detetem "farms" de contas inteiras. Este padrão tem duas variações principais:

- Concentração numa versão rara ou desatualizada. Exemplo: O sistema vê que, na última hora, foram criadas 200 contas, todas a reportar a versão

Chrome/137.0.7151.68— um lançamento intermédio que foi atual por menos de meia hora. A probabilidade de tal coincidência entre utilizadores reais é zero. Isto é uma prova direta do uso da mesma impressão digital "congelada" e defeituosa em termos de distribuição.- Concentração na versão atual. Exemplo: A 2 de julho, a versão atual é

138.0.7204.97. Se o sistema registar que 50 novos registos vêm de um único endereço IP ou dentro de uma única campanha de afiliados, todos com exatamente a mesma versão, isto também é um sinal forte. Mesmo os utilizadores reais que atualizam prontamente, devido aos lançamentos faseados, estarão distribuídos por várias compilações recentes (.97,.50e resquícios de.120). Versões perfeitamente idênticas são um sinal de multi-accounting.

O sistema de avaliação de risco rastreia todo o histórico de lançamentos com alta precisão, incluindo o momento dos lançamentos e a sua implementação. Por vezes, entre duas compilações públicas, existem uma ou mais compilações intermédias (transitórias) que foram compiladas, mas ou nunca foram distribuídas aos utilizadores ou estiveram disponíveis via atualização automática por um período muito breve — de alguns minutos a um par de horas — antes de serem substituídas pela compilação seguinte, mais estável.

Investigação: Como os Navegadores Anti-Deteção Populares Falsificam a Versão do Navegador

A teoria é boa — mas como é que isto se desenrola na prática? Para obter uma imagem objetiva do mercado, realizámos um estudo extensivo de nove navegadores anti-deteção populares, usando uma metodologia que qualquer pessoa pode replicar.

Como Testar o Seu Navegador Anti-Deteção?

Recolha de Dados

- Crie uma sessão/perfil com o motor mais recente disponível

- Aceda a https://browserleaks.com/client-hints

- Procure o parâmetro uaFullVersion (ou Sec-CH-UA-Full-Version) e anote o seu valor

- Repita o procedimento e recolha dados de cinco sessões/perfis diferentes

Deverá obter uma lista de cinco versões, por exemplo:

138.0.7204.50

138.0.7204.97

138.0.7204.50

138.0.7204.97

138.0.7204.97

Análise

Então, agora tem cinco versões do Chrome recolhidas do seu navegador anti-deteção. Como sabe se são genuínas? Para isso, precisamos de uma referência. Toda a informação sobre as versões reais do Chrome, as suas datas de lançamento e plataformas de destino (Windows, macOS, Linux, Android) é publicada no blogue oficial Google Chrome Releases.

Para avaliar quão bem o seu navegador anti-deteção está a falsificar, compare os seus dados recolhidos com esta fonte, respondendo às perguntas na lista de verificação abaixo. Quanto mais respostas "sim" obtiver, mais difícil será para os sistemas anti-bot distingui-lo de um utilizador real.

- O navegador está a usar o motor da versão atual?

- As versões existem de facto?

- As versões são atuais (não mais antigas que 1.5–2 semanas)?

- As versões são dinâmicas (existem pelo menos duas diferentes)?

Resultados da Nossa Investigação

Produto |

Versões Recolhidas (5 perfis) | Versão Principal Atual? | As Versões Existem? | As Versões São Atuais? | As Versões São Dinâmicas? |

|---|---|---|---|---|---|

| Linken Sphere 2 v2.7.6 | 138.0.7204.50 138.0.7204.97 |

||||

| Octo Browser v2.6.8 | 138.0.7204.96 138.0.7204.51 138.0.7204.35 138.0.7204.50 138.0.7204.49 |

||||

| Undetectable v2.36 | 138.0.7204.97 (todas as 5 vezes) |

||||

| Vision v3.3.3 | 138.0.7204.50 (todas as 5 vezes) |

||||

| Dolphin Anty v2025.154.130 | 138.0.7204.50 (todas as 5 vezes) |

||||

| Adspower v7.6.3 | 137.0.7151.55 137.0.7151.56 |

||||

| Multilogin X Mimic 137 | 137.0.7151.68 (todas as 5 vezes) |

||||

| GoLogin v3.3.96 | 135.0.7049.41 (todas as 5 vezes) |

||||

| MoreLogin v2.38.1.0 | 134.0.6990.0 134.0.6998.35 134.0.6998.167 134.0.6984.1 134.0.6949.1 |

Para avaliar objetivamente o estado atual do mercado, realizámos a nossa própria investigação em nove navegadores anti-deteção populares a 2 de julho de 2025. Os resultados foram mistos e revelaram várias abordagens fundamentais para a falsificação de versões, cada uma com as suas próprias vantagens e vulnerabilidades críticas.

Em vez de analisar cada produto em detalhe, agrupámo-los pelos seus problemas típicos, o que facilita a compreensão das tendências gerais e dos erros cometidos pelos desenvolvedores.

Grupo 1: "Atrasados por uma Era Inteira"

Motor de navegador desatualizado

Comecemos pelo erro mais grosseiro e imperdoável. Na altura da investigação, a versão estável atual do Chrome era a 138. No entanto, o GoLogin oferece aos utilizadores um núcleo baseado na versão 135, e o MoreLogin usa até a versão 134. Qualquer sistema de confiança sério sinaliza imediatamente tal navegador como anómalo, porque 99% dos utilizadores reais já migraram há muito para versões mais recentes graças às atualizações automáticas.

O MoreLogin merece atenção especial porque não só usa um núcleo desatualizado, como também gera números de compilação e patch que nunca existiram. Esta é a abordagem menos eficaz, pois cria uma impressão digital única e artificial que não está apenas desatualizada, mas que nunca correspondeu a nenhum navegador real alguma vez lançado.

Grupo 2: "Presos no Passado"

Versões de navegador desatualizadas

Este grupo de produtos (Adspower, Multilogin X) demonstra um problema mais subtil, mas igualmente significativo. Tecnicamente, eles usam a versão principal 137, que ainda é vista entre alguns utilizadores reais (por exemplo, 137.0.7151.120 tem uma quota de 32%). No entanto, o diabo está nos detalhes: as subversões específicas que eles usam (.55, .56, .68) estão desatualizadas há mais de um mês.

Para os sistemas anti-bot que analisam as distribuições de versões, isto é uma anomalia clara. A maioria dos utilizadores reais que usam a versão 137 já atualizou há muito para o patch de segurança mais recente, enquanto estes navegadores continuam a gerar impressões digitais de compilações que já não estão em uso ativo. A situação é agravada pela natureza estática do Multilogin X, onde todos os perfis são criados com exatamente a mesma versão desatualizada. Além disso, o Adspower (.55) e o Multilogin X (.68) baseiam-se em lançamentos intermédios que nunca foram amplamente distribuídos entre os utilizadores reais, tornando o foco neles ainda mais anómalo.

Grupo 3: "Atual mas Estático"

Versão de navegador estática em todos os perfis

O Undetectable e o Vision, e mais recentemente o Dolphin Anty, representam um passo significativo em frente. Todos os três produtos usam a versão atual do motor (138) e substituem subversões reais e atuais para a falsificação. Um ou dois perfis criados em tal navegador parecerão perfeitamente plausíveis. No entanto, a sua falha principal é a sua natureza estática. Ao analisar 10–15 perfis, todos mostram exatamente a mesma versão do navegador (.97 no caso do Undetectable, .50 para o Vision e o Dolphin Anty). Combinado com fatores comportamentais únicos — que discutimos no artigo sobre a função de digitação semelhante à humana — isto torna-se um padrão clássico através do qual os sistemas de análise detetam "farms" de contas.

A vulnerabilidade desta abordagem é claramente ilustrada pelos nossos testes preliminares realizados a 26 de junho. Nessa altura, o Undetectable e o Vision ofereciam aos utilizadores a versão 137.0.7151.104. Este lançamento ocorreu a 11 de junho e foi, de facto, atual por cerca de uma semana. No entanto, na altura em que realizámos os nossos testes, a maioria dos utilizadores reais já tinha atualizado para uma compilação mais recente dentro da mesma versão principal (137.0.7151.120) ou tinha passado para a nova versão 138.

A situação com o Dolphin Anty antes da sua recente atualização era ainda mais reveladora. Também usava uma versão estática, mas ainda mais antiga — 137.0.7151.56 (lançada a 28 de maio). No final de junho, esta impressão digital não estava apenas desatualizada, mas anomalamente antiga. Este exemplo ilustra perfeitamente a falha fundamental de uma abordagem estática: mesmo uma impressão digital inicialmente válida torna-se inevitavelmente uma anomalia facilmente detetável ao longo do tempo, expondo toda a rede de contas aos sistemas de avaliação de risco.

Grupo 4: "Progressivo mas com Falhas"

Distribuição anómala por versões raras

O Octo Browser demonstra a abordagem mais avançada, mas paradoxalmente falha. Utiliza corretamente o núcleo atual (138) e, crucialmente, garante alterações dinâmicas de versão em diferentes perfis. À primeira vista, isto parece a estratégia perfeita.

No entanto, uma análise mais atenta revela uma falha crítica. Os desenvolvedores incluíram no seu conjunto de falsificação todas as subversões do Chrome, incluindo:

- Compilações intermédias (por exemplo,

.96,.49,.51), que estiveram disponíveis para os utilizadores reais por um tempo muito curto (às vezes menos de 20 minutos) antes do lançamento do patch seguinte. - Lançamentos "Early Stable" (por exemplo,

.35), que foram implementados para uma percentagem muito limitada de dispositivos antes da implementação completa.

A falha principal é que a distribuição destas versões não tem em conta a sua quota de mercado no mundo real. Tem aproximadamente a mesma probabilidade de obter uma compilação estável e difundida (.50 ou .97) como de receber uma versão "Early Stable" muito rara que, na realidade, foi vista por menos de 1% dos utilizadores.

Para qualquer sistema anti-bot, isto é um marcador flagrante. Enquanto o tráfego real é dominado por uma ou duas das subversões mais difundidas, o Octo Browser cria uma concentração anómala de compilações raras. É como tentar provar a sua "normalidade" pagando constantemente com moedas de coleção raras: sim, são reais, mas usá-las regularmente na vida quotidiana é uma anomalia óbvia que chama imediatamente a atenção. Assim, a abordagem mais progressiva, na prática, cria um padrão facilmente detetável, revelando a origem artificial das impressões digitais.

Linken Sphere: Como um Mecanismo Ideal de Substituição de Versão Deve Funcionar

A nossa investigação demonstra claramente que o mercado de navegadores anti-deteção está cheio de soluções de compromisso. Em vez de proteção abrangente, os utilizadores enfrentam um conjunto de vulnerabilidades críticas — desde o uso de núcleos de navegador irremediavelmente desatualizados até à falsificação de subversões inexistentes ou há muito obsoletas. Mesmo as soluções avançadas sofrem ou de impressões digitais estáticas, facilitando o agrupamento de perfis de utilizador, ou da geração de uma concentração anómala em versões raras, o que também é um sinal de alerta para as plataformas de confiança.

Precisamente para resolver de forma abrangente estas questões, a mais recente atualização do Linken Sphere introduziu um mecanismo fundamentalmente novo e inovador para lidar com as versões do navegador. O seu objetivo não é apenas criar uma impressão digital plausível, mas sim simular a evolução natural da impressão digital de um utilizador real.

Baseia-se em três princípios-chave:

1. Relevância e Realismo

Não usamos apenas a versão mais recente do motor. O nosso sistema monitoriza continuamente os lançamentos estáveis oficiais do Google Chrome, analisando a sua distribuição percentual real na web. Selecionamos apenas versões difundidas e existentes.

2. Geração Dinâmica

Ao criar uma nova sessão (perfil), é-lhe atribuída uma subversão aleatória, mas garantidamente existente e atualmente relevante, de um conjunto de versões válidas. Isto elimina o problema das impressões digitais estáticas, que os sistemas anti-bot podem usar para agrupar os seus perfis. Da mesma forma, ao atualizar o motor (por exemplo, de v137 para v138), a sessão também recebe uma nova subversão relevante, selecionada aleatoriamente.

3. Evolução Automática da Impressão Digital

E o mais importante: à medida que a Google lança novos patches, as subversões nos seus perfis existentes são atualizadas automaticamente e em segundo plano, imitando o comportamento natural do utilizador.

Por exemplo, suponha que criou uma sessão quando a versão .56 era atual. Depois, a Google lança o próximo patch .69; a sua sessão não atualiza imediatamente, simulando o comportamento de utilizadores reais. No entanto, assim que outro lançamento sai — por exemplo, .104 — e a diferença entre a versão da sua sessão e a atual se torna significativa, o sistema aciona o mecanismo de evolução. Nesse ponto, as suas sessões mais antigas começam a atualizar, mas não de forma uniforme: algumas transitam para a versão intermédia .69, enquanto outras saltam diretamente para a mais recente .104, criando uma distribuição altamente natural e diversificada.

Assim, não precisa de esperar por uma atualização do cliente para que as suas sessões recebam subversões atuais. Este processo no Linken Sphere acontece de forma transparente e automática, enquanto a atualização do próprio cliente só é necessária para transições globais para a próxima versão do motor do Chrome.

Isto cria não apenas um "instantâneo" estático, mas uma impressão digital viva e em evolução que corresponde consistentemente ao comportamento de utilizadores reais online.

Conclusão

A corrida armamentista entre os sistemas de deteção e as ferramentas de anonimato há muito que entrou num novo nível. Os dias em que simplesmente ter uma versão de motor atualizada era suficiente para uma operação bem-sucedida já lá vão. Como a nossa investigação demonstrou, os sistemas modernos de avaliação de risco analisam não apenas a versão principal, mas toda a sua estrutura, prestando especial atenção aos últimos dígitos — os números de compilação e patch. É precisamente nestes detalhes, na dinâmica das suas atualizações e na sua distribuição entre os utilizadores reais, que reside a chave para uma impressão digital natural.

A maioria dos navegadores anti-deteção no mercado oferece aos utilizadores uma versão estática — um "instantâneo congelado" que, mesmo que atual no momento da criação, inevitavelmente se torna desatualizado, transformando-se em mais um vetor de deteção. O Linken Sphere oferece uma abordagem fundamentalmente diferente e proativa. Não é apenas camuflagem — é mimetismo em grande escala. As suas sessões não parecem apenas reais — elas vivem e evoluem juntamente com o ecossistema do Chrome, recebendo automática e invisivelmente os patches de segurança mais recentes, tal como milhões de utilizadores comuns fazem. A sua impressão digital deixa de ser um alvo estático e torna-se uma parte indistinguível da paisagem digital natural.

Pare de confiar em impressões digitais congeladas no tempo. Num mundo onde tudo está em constante atualização, qualquer padrão estático é uma anomalia. E cada anomalia é apenas uma questão de tempo antes da deteção e do bloqueio. Pergunte a si mesmo: a sua ferramenta cria camuflagem digital — ou um alvo digital?