Routeur Keenetic comme outil de proxyfication

Introduction

Parfois, il est nécessaire de proxyfier le trafic des appareils sans intervenir dans leur logiciel. Cela peut être utile si vous travaillez avec un appareil physique ou avec un logiciel qui ne prend pas en charge le proxy sans compromettre le bon fonctionnement des protocoles nécessaires.

Il existe sur le marché des solutions proposées par des développeurs indépendants, qui sont généralement des firmwares spécialisés offrant des fonctionnalités avancées pour Raspberry Pi ou d'autres ordinateurs monocarte. Le coût de ces firmwares varie de 400 $ à 700 $ (sans compter le prix de l'appareil lui-même).

Cependant, cette option ne peut pas être qualifiée d’abordable, compte tenu de la complexité de la configuration, du coût élevé et des avis mitigés sur les forums spécialisés.

C’est pourquoi nous avons décidé d’étudier des solutions alternatives accessibles à tous, permettant de résoudre le même problème à moindre coût.

Routeurs Keenetic

À la recherche d’un routeur adapté à cette tâche, nous avons porté notre attention sur les appareils de la gamme Keenetic. Ils sont positionnés comme des solutions avec des fonctionnalités haut de gamme à un prix raisonnable.

Avantages

- Fonctionnement stable et haute performance grâce à un matériel puissant et à un logiciel optimisé

- Souplesse de configuration — adaptés aussi bien aux débutants qu’aux utilisateurs avancés

- Prise en charge du Mesh Wi-Fi — possibilité de créer un réseau homogène avec plusieurs appareils

- Sécurité — mises à jour régulières, prise en charge de WPA3, mécanismes de protection intégrés contre les attaques

- Système modulaire — l’utilisateur choisit lui-même les fonctionnalités nécessaires (clients VPN, serveurs, proxy, répartition de charge, etc.) via KeeneticOS

- Fonctionnalités avancées de proxyfication — prise en charge de Socks5, OpenVPN, WireGuard, L2TP, PPTP et d’autres protocoles de connexion

- Prix abordable — un appareil de configuration moyenne peut être trouvé pour moins de 100 $

- Support et communauté active — discussions sur les forums spécialisés, grande base d'utilisateurs

Modèle et choix

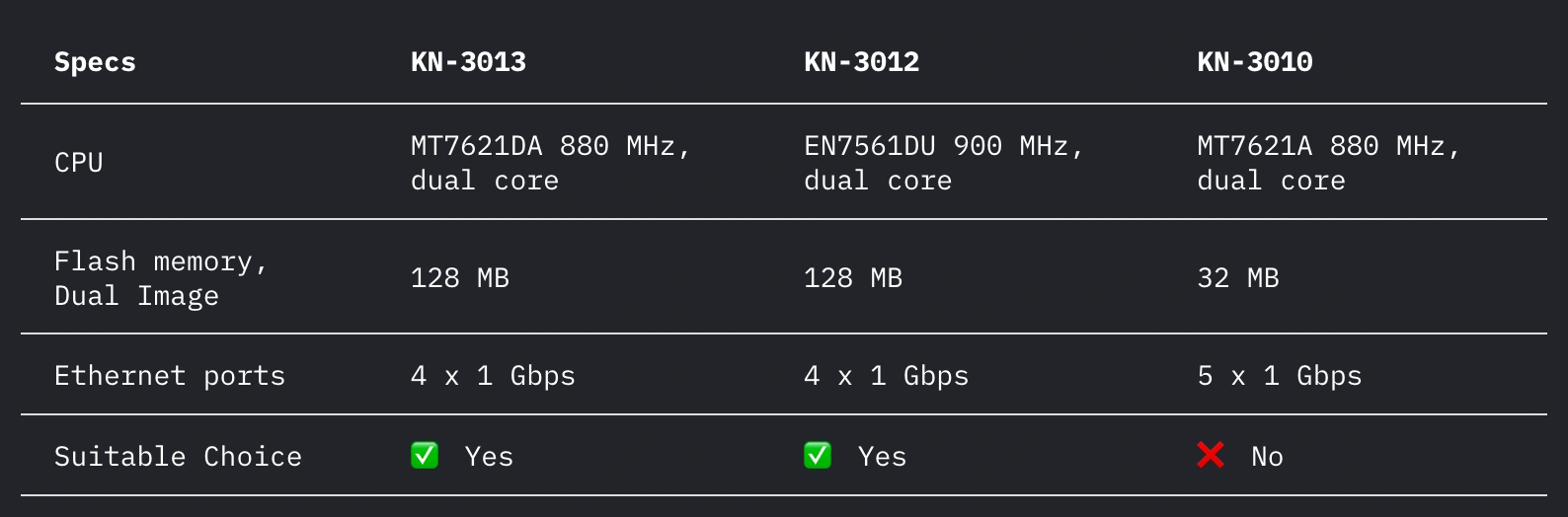

Ce guide utilise le Keenetic Speedster (KN-3013).

Ce modèle existe en trois révisions, qui diffèrent principalement par le processeur et la quantité de mémoire flash.

Il est recommandé de choisir KN-3013 ou KN-3012. En revanche, le KN-3010 ne convient pas en raison d'une mémoire flash insuffisante. Chaque configuration de connexion ou module logiciel installé occupe de l'espace, sans parler du système d'exploitation lui-même.

D'autres routeurs de la gamme Keenetic peuvent également convenir, car ils fonctionnent tous sous KeeneticOS, qui prend en charge les protocoles de connexion nécessaires.

Lors du choix d'un appareil, vous devez tenir compte des caractéristiques suivantes :

- Mémoire flash — 128 Mo ou plus recommandés

- Mémoire RAM — au minimum 128 Mo

- Fréquence du processeur — 800 MHz ou plus recommandés

Contenu de la boîte

Le kit comprend :

- Routeur

- Câble Ethernet

- Adaptateur secteur (100–240V)

- Manuel d’utilisation

Préparation à la configuration

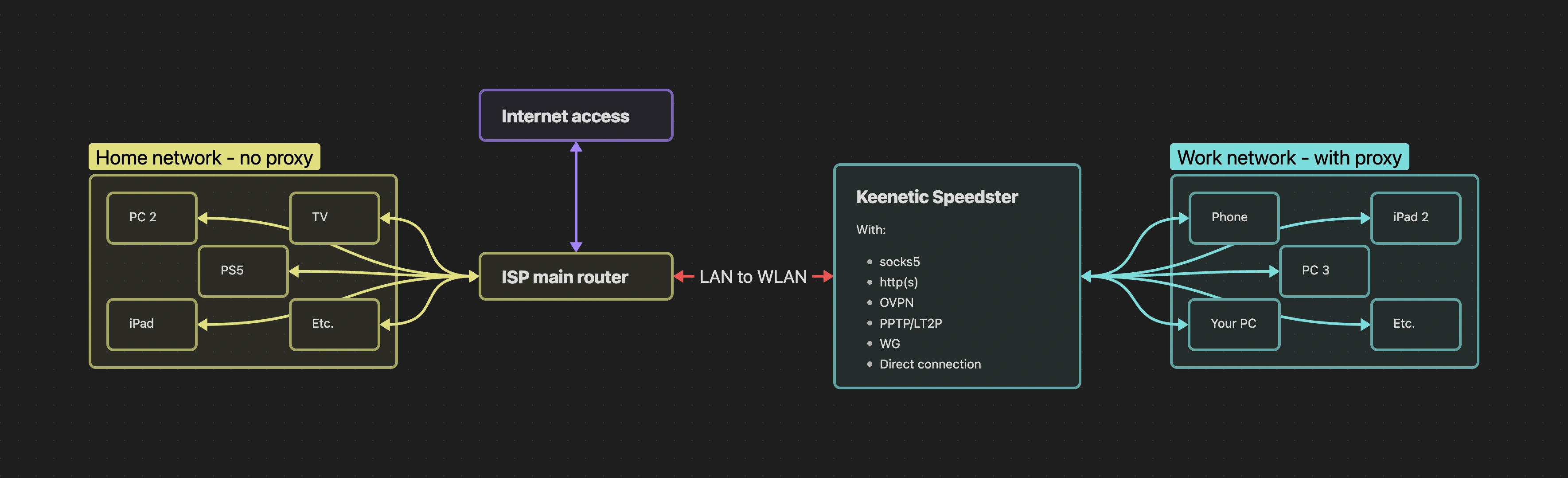

Le schéma ci-dessus montre clairement comment le réseau fonctionnera.

Le Keenetic est connecté au routeur principal et crée un réseau séparé.

Cette connexion n'affecte pas le réseau domestique principal : le routeur principal est uniquement utilisé comme passerelle vers Internet, et seuls les appareils connectés au réseau du Keenetic seront proxyfiés.

Étapes de préparation :

1. Sortez le routeur de la boîte et positionnez les antennes pour l’utilisation.

2. Branchez le routeur à une prise électrique.

3. Regardez l’étiquette située sous l’appareil. Elle contient les informations de connexion.

- SSID (nom du réseau Wi-Fi)

- Mot de passe

- Adresse de configuration —

my.keenetic.net

Après l’allumage, le routeur crée automatiquement un réseau Wi-Fi.

Utilisez les informations de l’étiquette pour vous y connecter.

Configuration du routeur

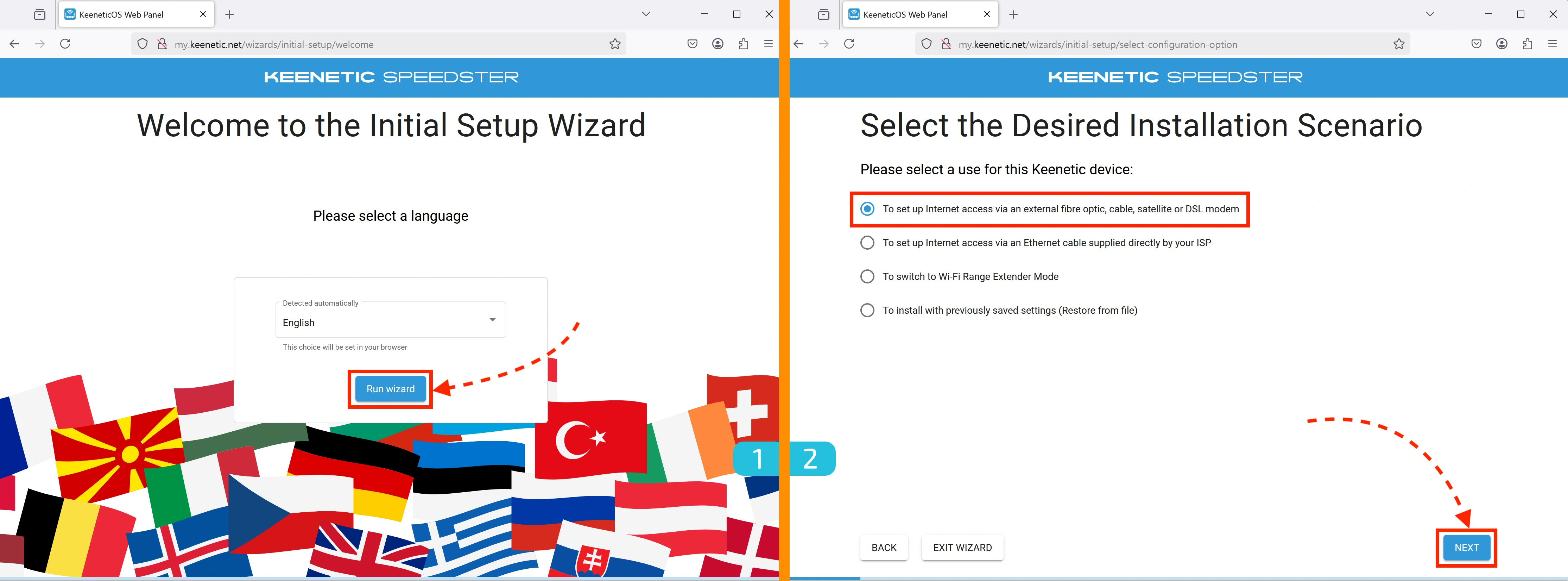

Une fois connecté au réseau Wi-Fi, ouvrez un navigateur sur votre appareil et accédez à my.keenetic.net pour commencer la configuration.

1. Choix de la langue

Sélectionnez la langue de l’appareil et cliquez sur le bouton "Run wizard"

2. Choix du scénario d’utilisation

Sélectionnez le premier élément :

"To set up Internet access via an external fibre optic, cable, satellite or DSL modem"

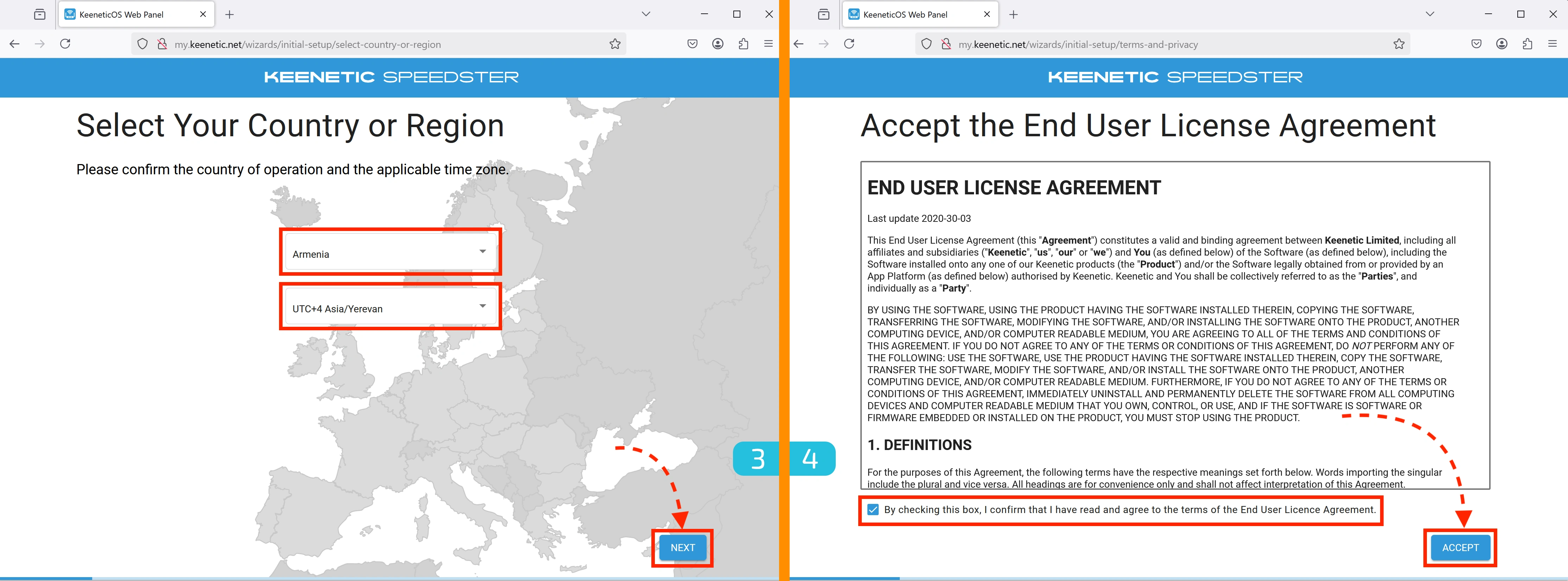

3. Configuration de la région

Sélectionnez le pays et le fuseau horaire.

4. Acceptation de l'accord utilisateur

Acceptez les conditions d'utilisation.

À cette étape, il se peut que vous deviez attendre quelques minutes avant que la case à cocher soit activée.

5. Définition du mot de passe administrateur

Définissez un mot de passe administrateur qui sera utilisé pour accéder au panneau de configuration de l’appareil. Assurez-vous de le conserver !

6. Configuration du service multimédia

Sélectionnez le premier élément :

"Off the shelf Smart TV or media player (Recommended)"

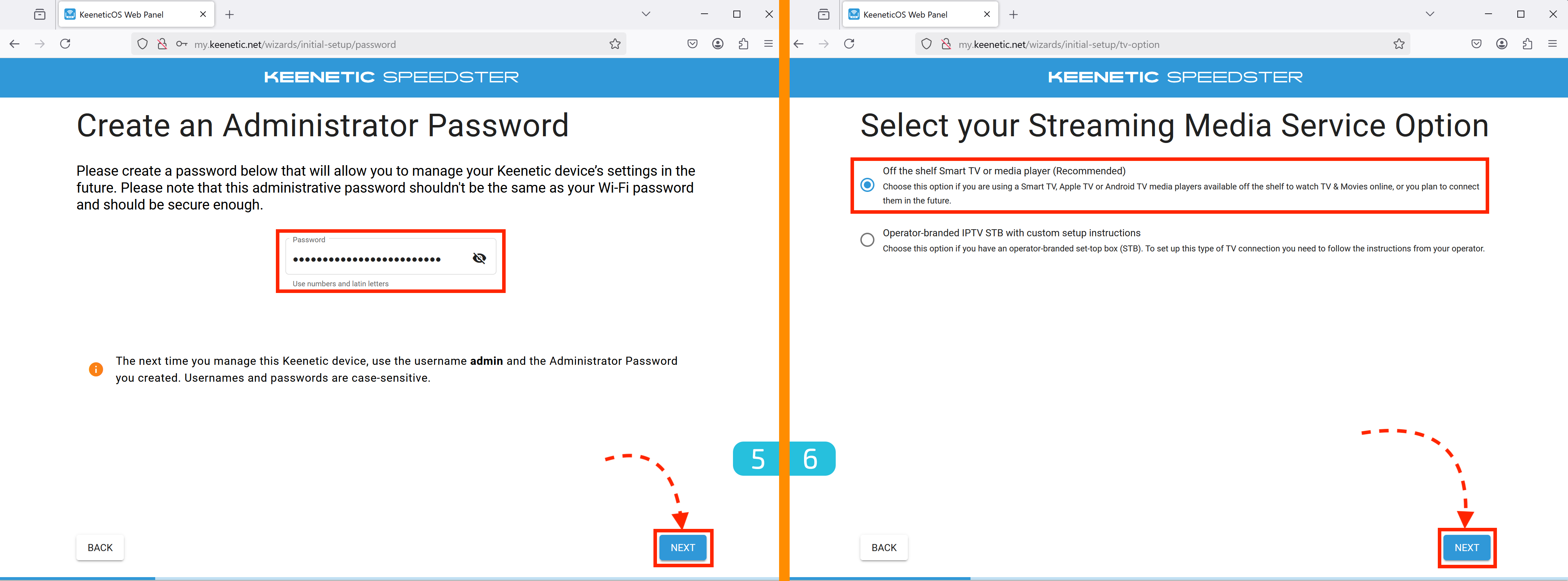

7. Configuration de la connexion Internet

Comme le Keenetic sera connecté à un routeur déjà configuré de votre fournisseur d’accès Internet, cliquez sur "WITHOUT VLAN".

8. Désactivation du routeur principal (facultatif)

Dans la plupart des cas, il n’est pas nécessaire de désactiver votre routeur principal.

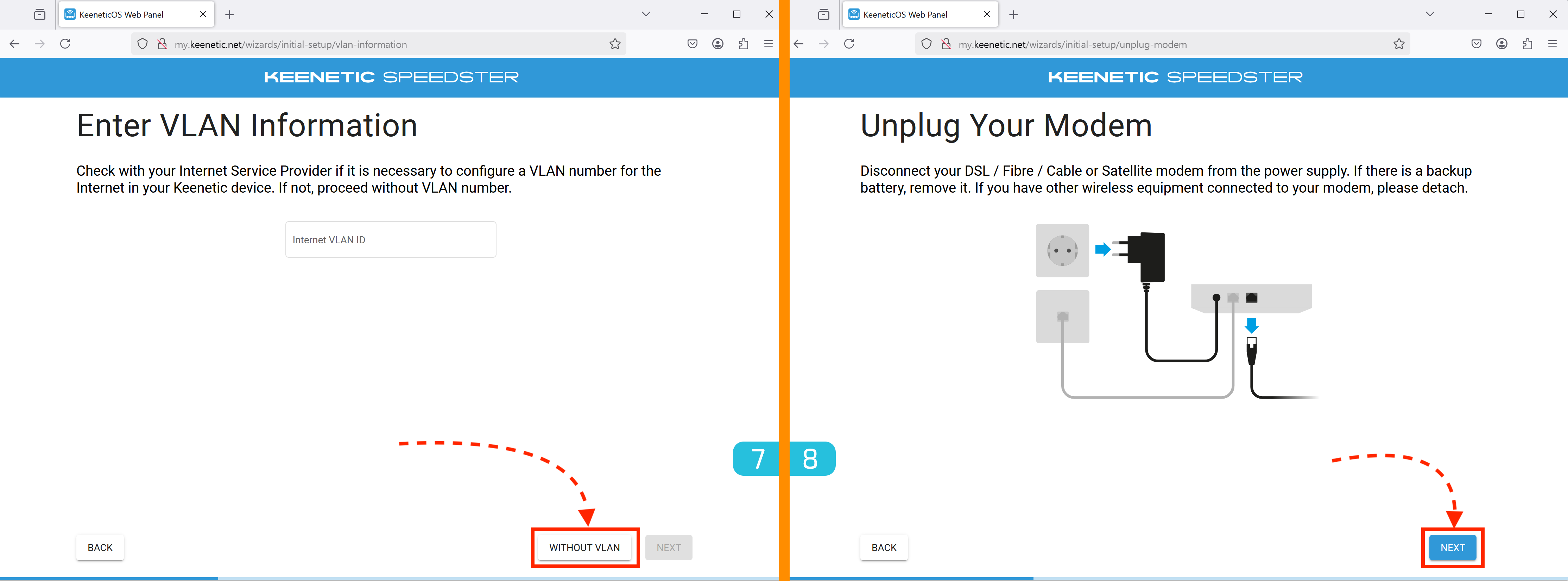

9. Connexion du Keenetic au routeur principal

- Placez le Keenetic à proximité du routeur principal.

- Prenez le câble Ethernet fourni dans le kit.

- Connectez une extrémité au routeur principal (utilisez le port Ethernet blanc ou jaune, pas le bleu !)

- Connectez l’autre extrémité au port WAN (0) du Keenetic — il est bleu.

10. Activation du routeur principal

Si vous avez désactivé le routeur principal à l’étape 8, rallumez-le maintenant.

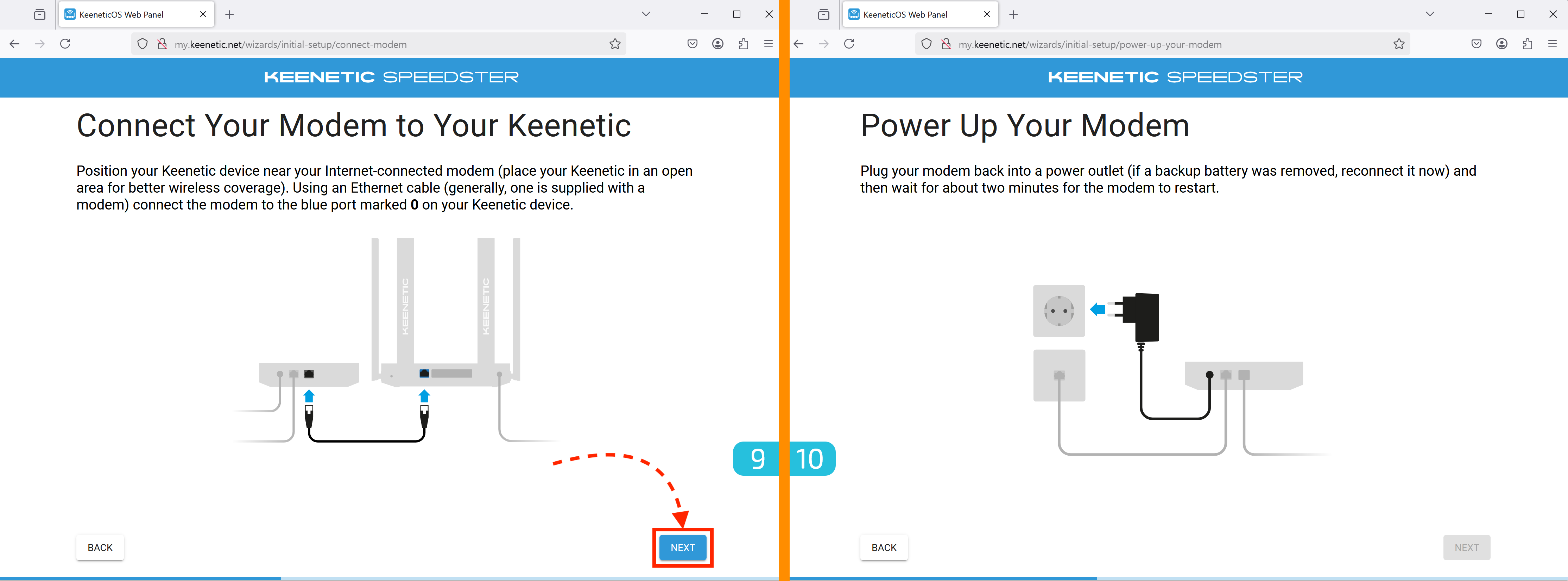

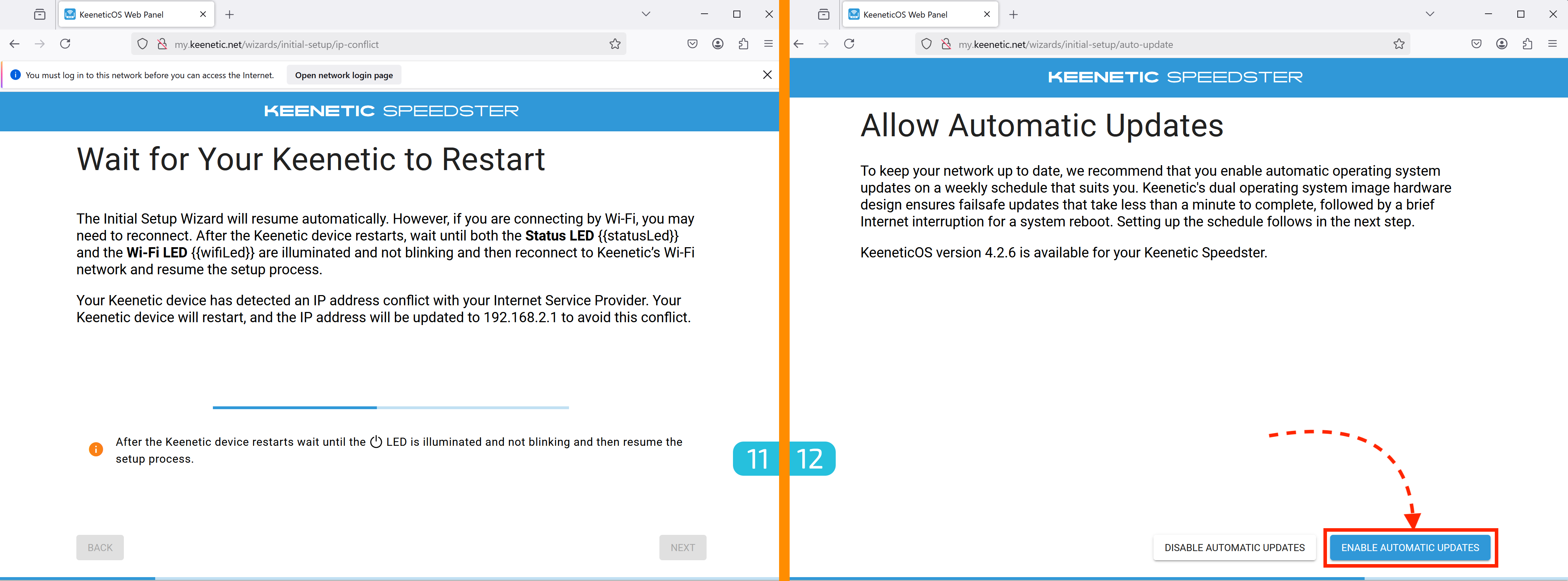

11. Attente de la fin du redémarrage

Attendez que l’appareil ait terminé son redémarrage (cela peut prendre jusqu’à 2 minutes).

12. Activation des mises à jour automatiques

Autorisez l’installation automatique des mises à jour.

13. Planification des mises à jour

Le processus de mise à jour peut entraîner une coupure de 60 secondes,

c’est pourquoi vous pouvez définir un créneau horaire adapté.

Si vous n’êtes pas sûr, laissez les paramètres par défaut — ils pourront être modifiés plus tard.

14. Mise à jour du firmware

Attendez la fin de la mise à jour du firmware (cela ne prendra pas plus de 3 minutes).

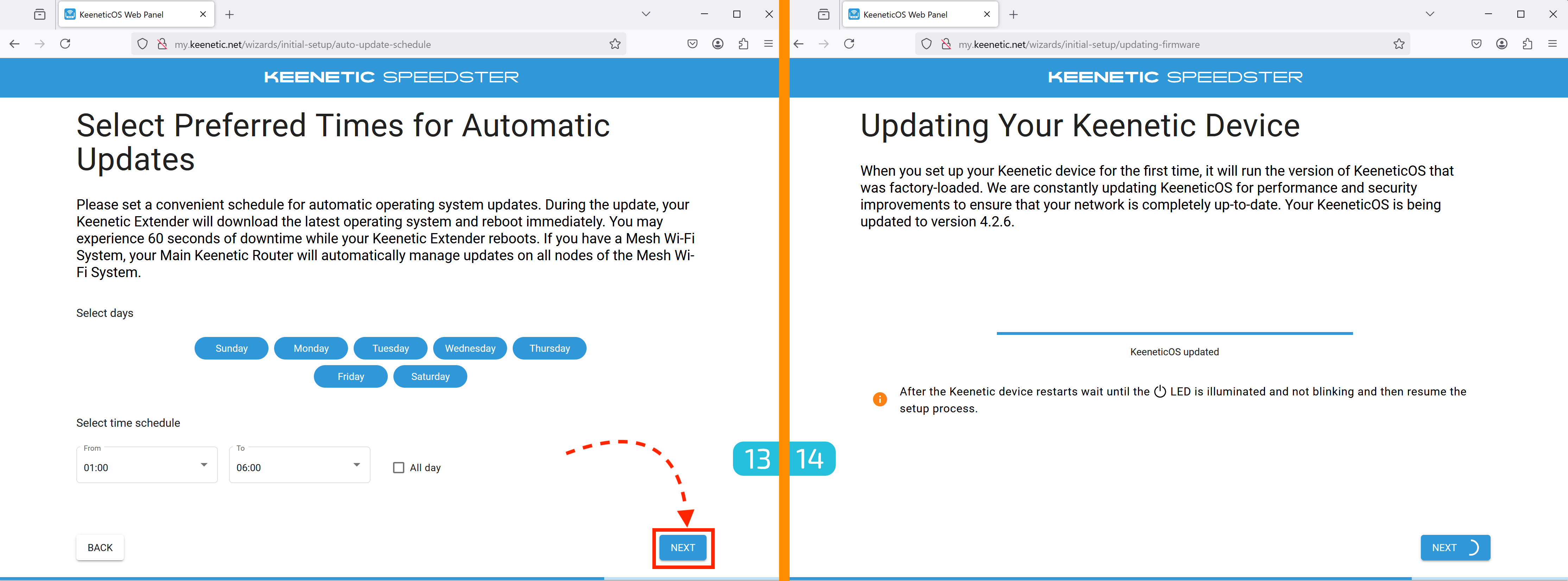

15. Configuration du réseau Wi-Fi

À cette étape, vous pouvez modifier le nom et le mot de passe du réseau Wi-Fi

(par défaut, ils sont identiques à ceux figurant sur l’étiquette).

Ces paramètres peuvent être changés plus tard.

16. Délivrance du certificat Let's Encrypt

Keenetic émettra automatiquement un certificat pour permettre les connexions HTTPS dans le panneau de configuration de l’appareil.

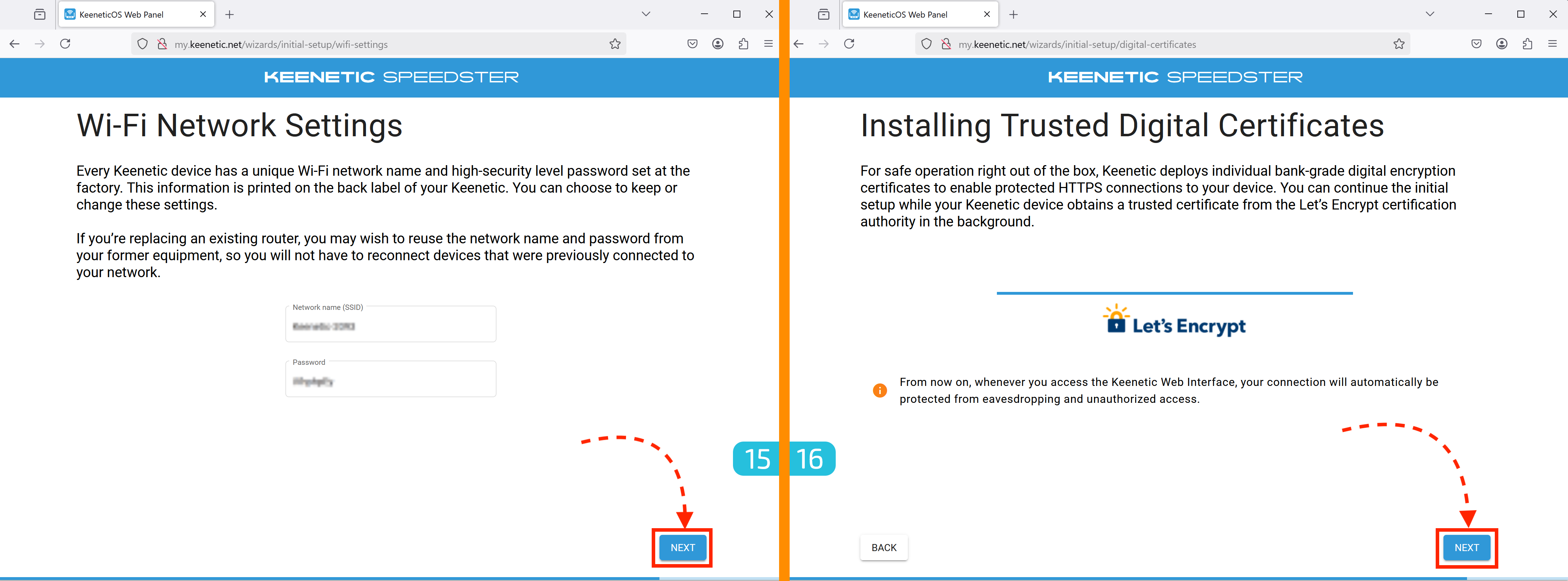

17. Refus de participation au programme d’amélioration

Lorsque vous êtes invité à participer au programme d’amélioration du produit, répondez par un refus.

18. Sauvegarde des informations d’accès

À cette étape, il est recommandé de sauvegarder toutes les données d’accès à l’appareil.

Cela évitera d’avoir à tout reconfigurer plus tard.

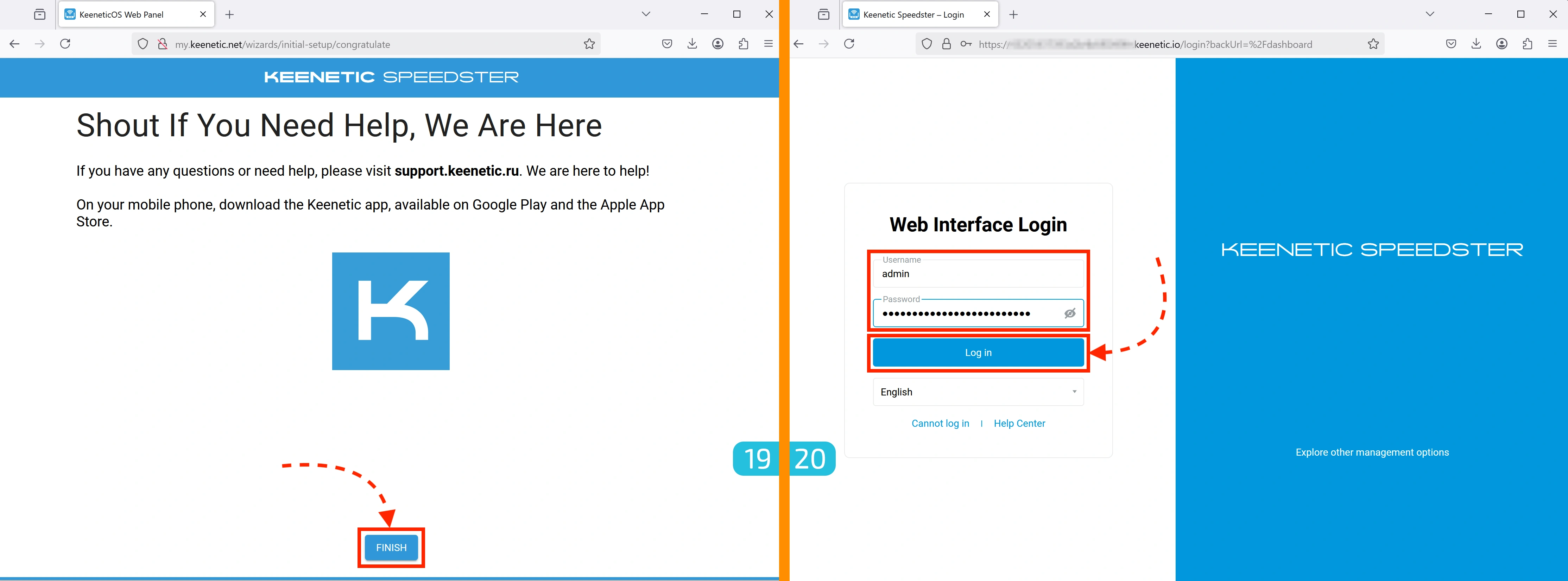

19. Finalisation de la configuration initiale

Cliquez sur "Finish".

20. Connexion au panneau de configuration

Une fois la configuration terminée, vous serez redirigé vers la page de connexion au panneau de configuration. Entrez :

- Nom d'utilisateur —

admin - Mot de passe — celui que vous avez défini à l’étape 5

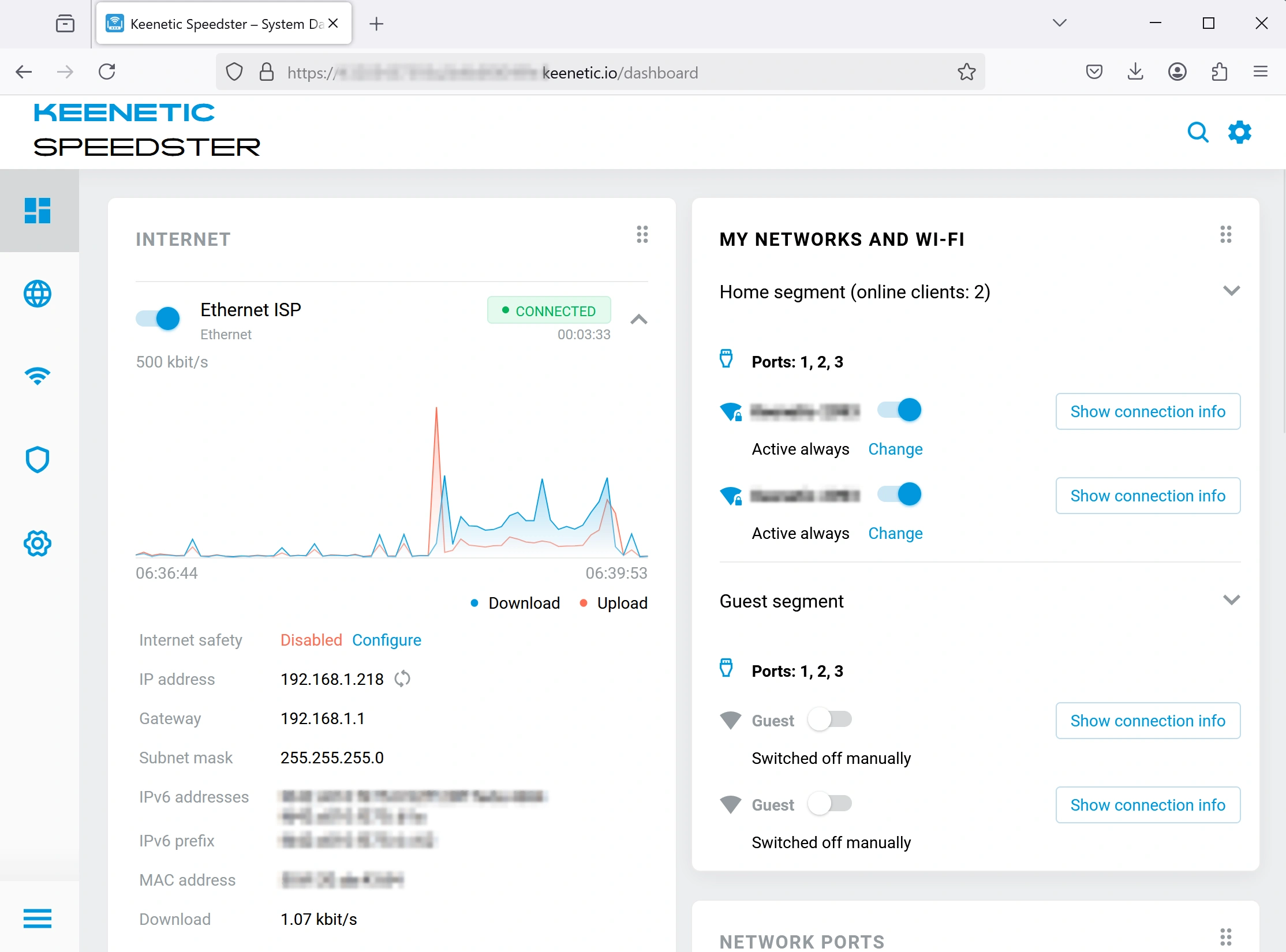

Vous êtes maintenant dans le panneau de configuration du routeur.

Pour l’instant, il ne fait que transmettre la connexion Internet via le câble du routeur principal, sans utiliser de moyens de proxyfication.

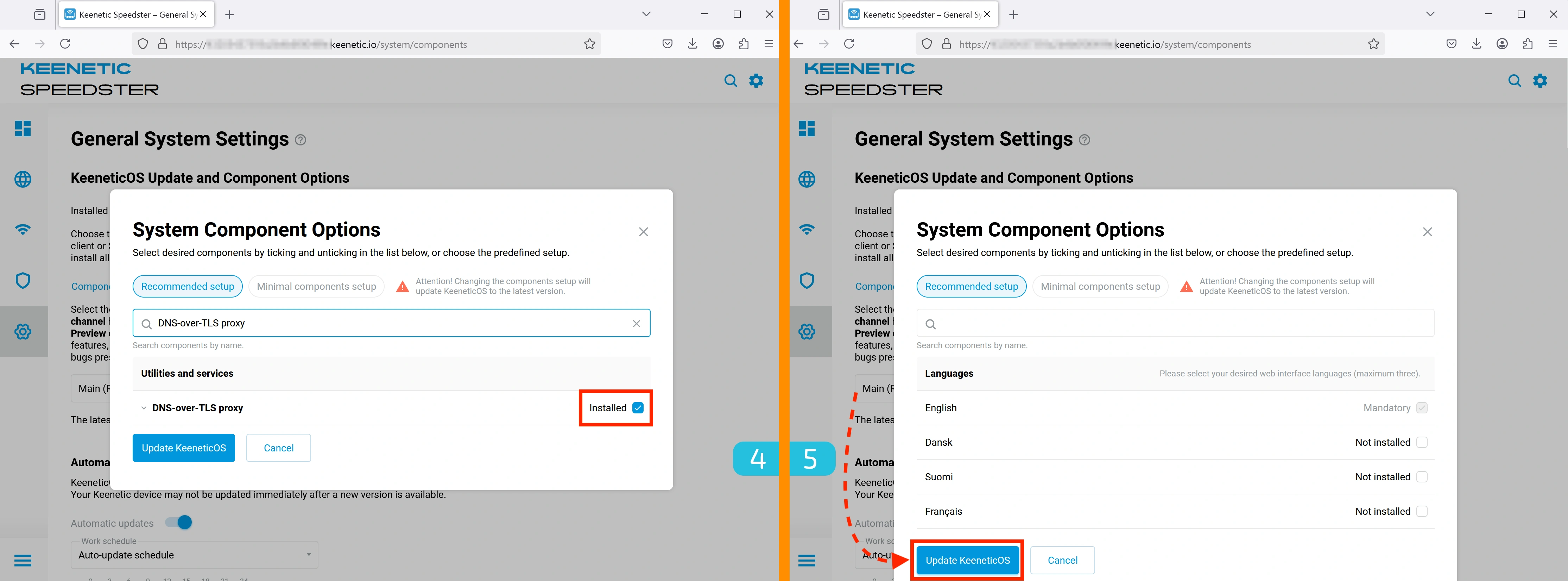

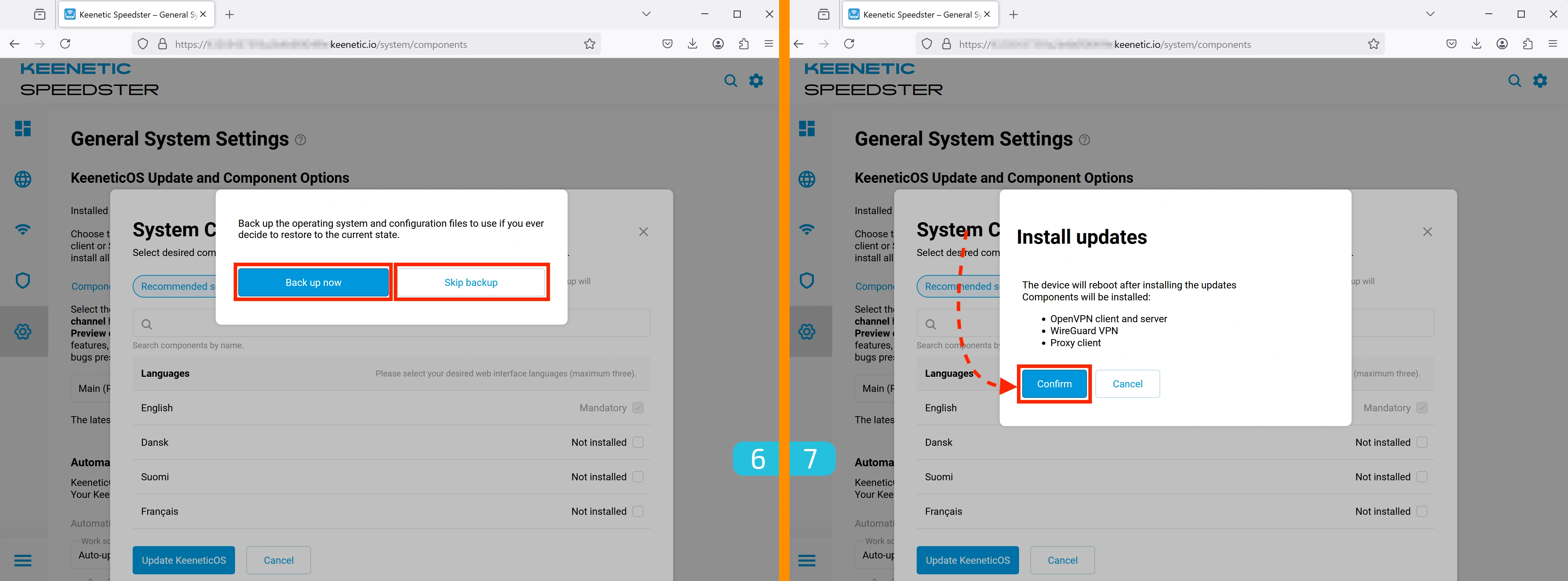

Installation des composants

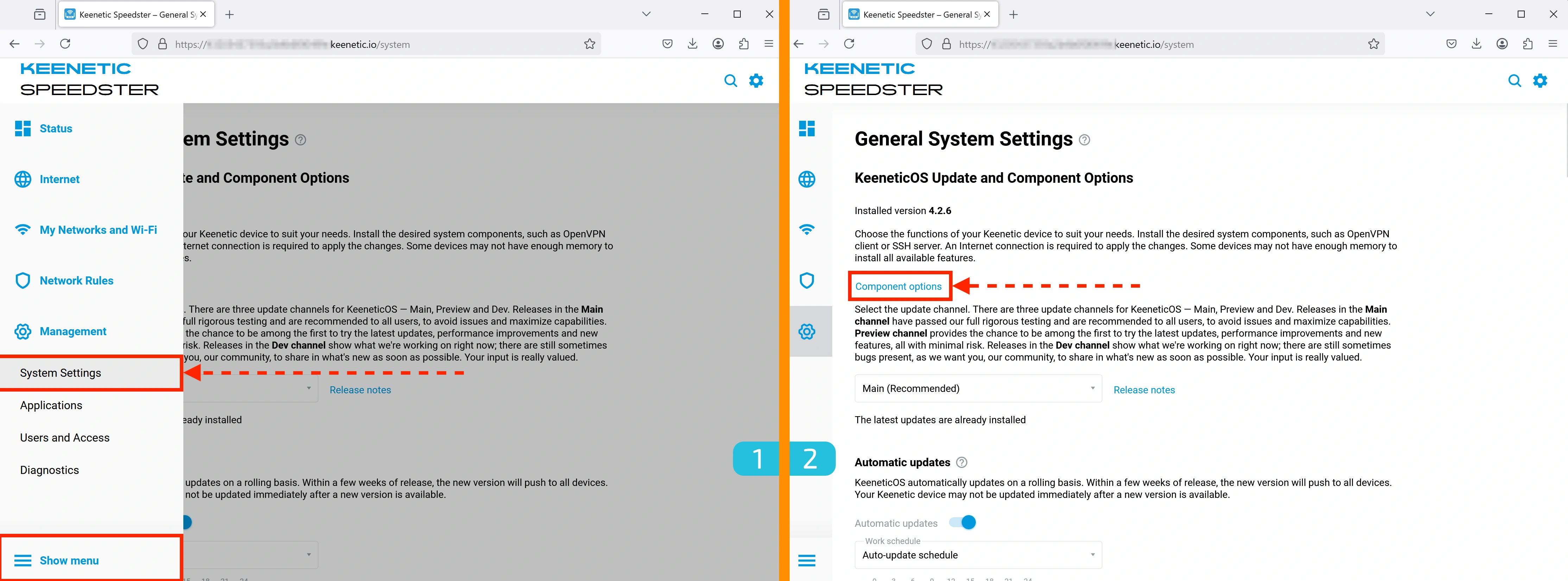

1–2. Accéder aux paramètres

- Accédez à Management → System Settings

- Cliquez sur "Component options"

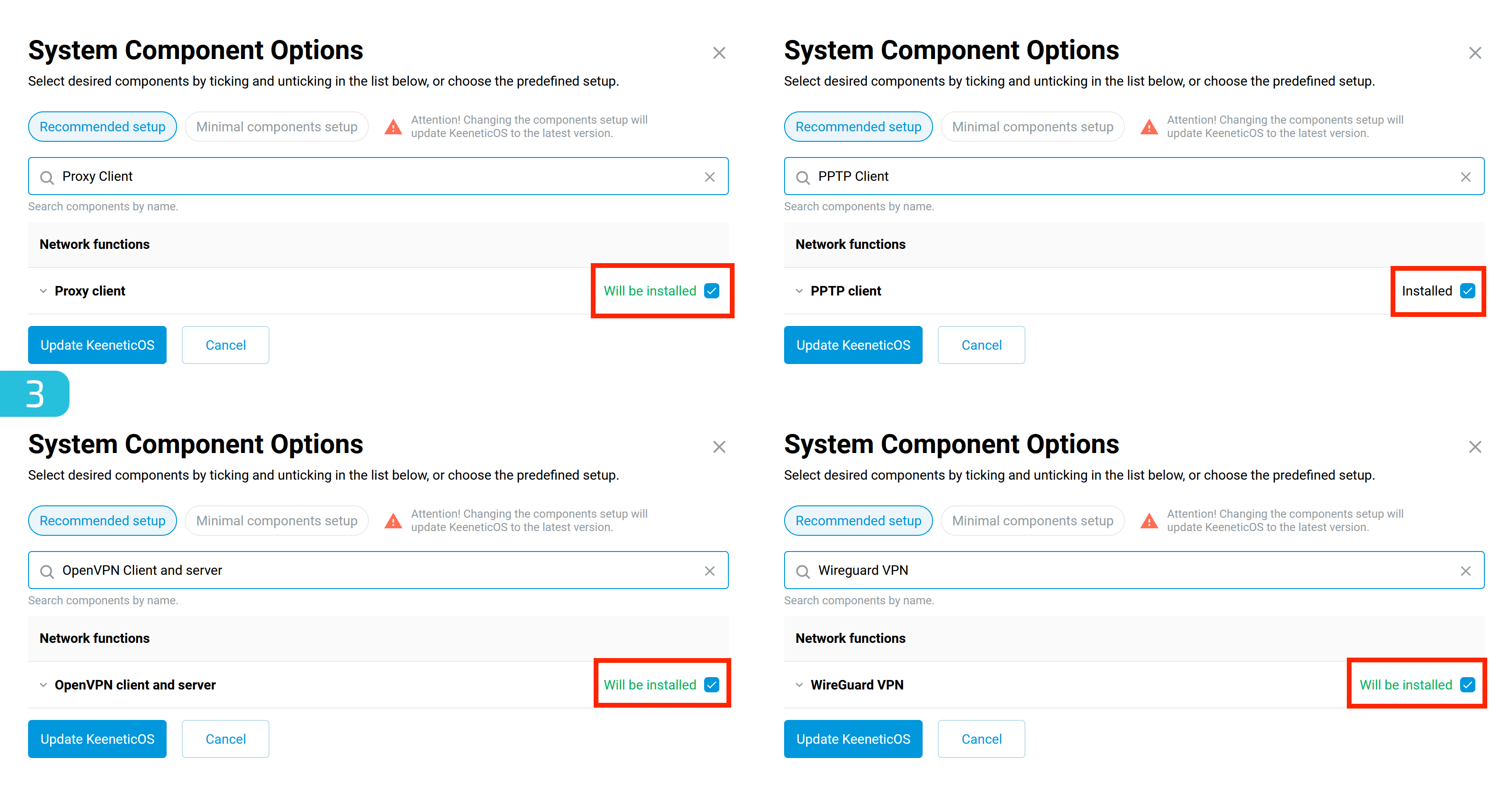

3. Vérification et installation des composants nécessaires

Assurez-vous que les composants suivants sont installés :

- Proxy Client

- PPTP Client

- OpenVPN Client and Server

- WireGuard VPN (si nécessaire)

Si un composant est manquant, cochez la case en face de son nom, comme illustré ci-dessous.

4. Vérification du support DNS-over-TLS

Assurez-vous que le composant DNS-over-TLS proxy est installé — il est nécessaire pour le bon fonctionnement du proxy.

5. Mise à jour de KeeneticOS

Après avoir sélectionné tous les composants nécessaires, cliquez sur "Update KeeneticOS".

6. Sauvegarde des paramètres (facultatif)

À cette étape, vous pouvez effectuer une sauvegarde de la configuration.

7. Confirmation de l’installation des composants

Une fenêtre intitulée Install updates apparaîtra, avec la liste des composants à installer.

Cliquez sur "Confirm" pour valider.

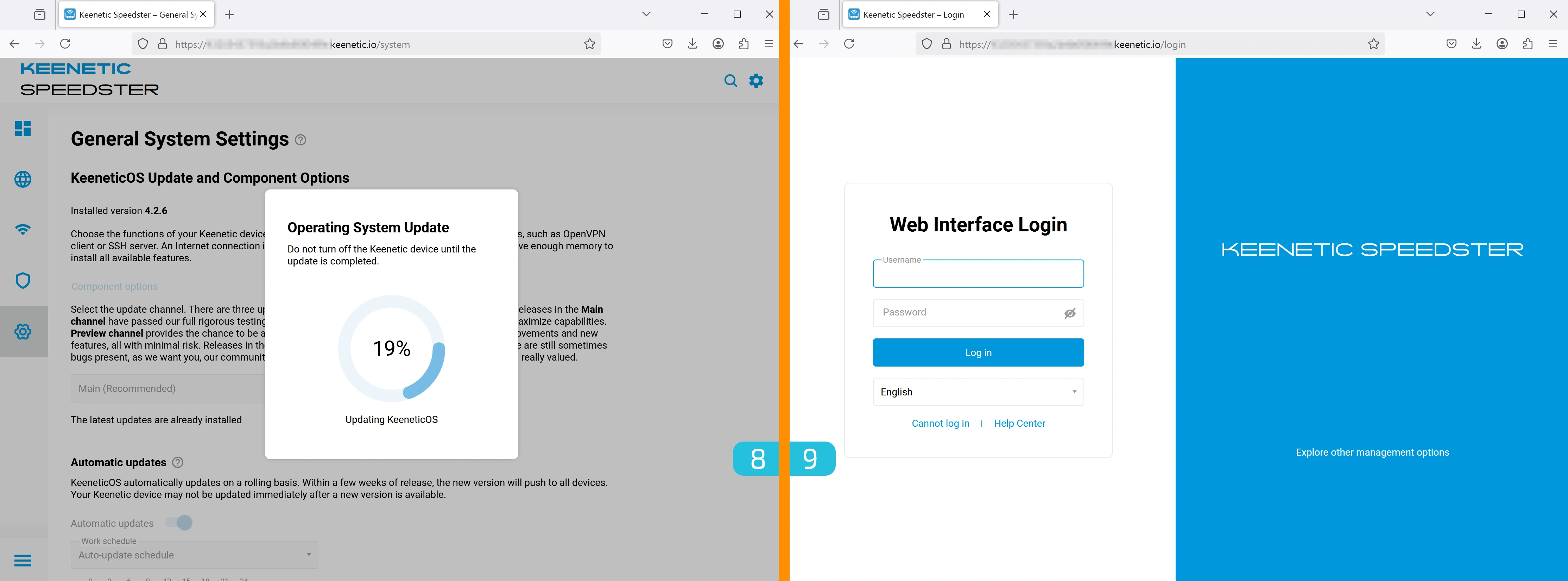

8. Attente de la mise à jour

Le processus de mise à jour ne prendra pas plus de 3 minutes.

9. Nouvelle connexion au panneau de configuration

Après l’installation des composants, vous serez redirigé vers la page de connexion. Entrez :

- Nom d'utilisateur —

admin - Mot de passe — celui que vous avez défini précédemment.

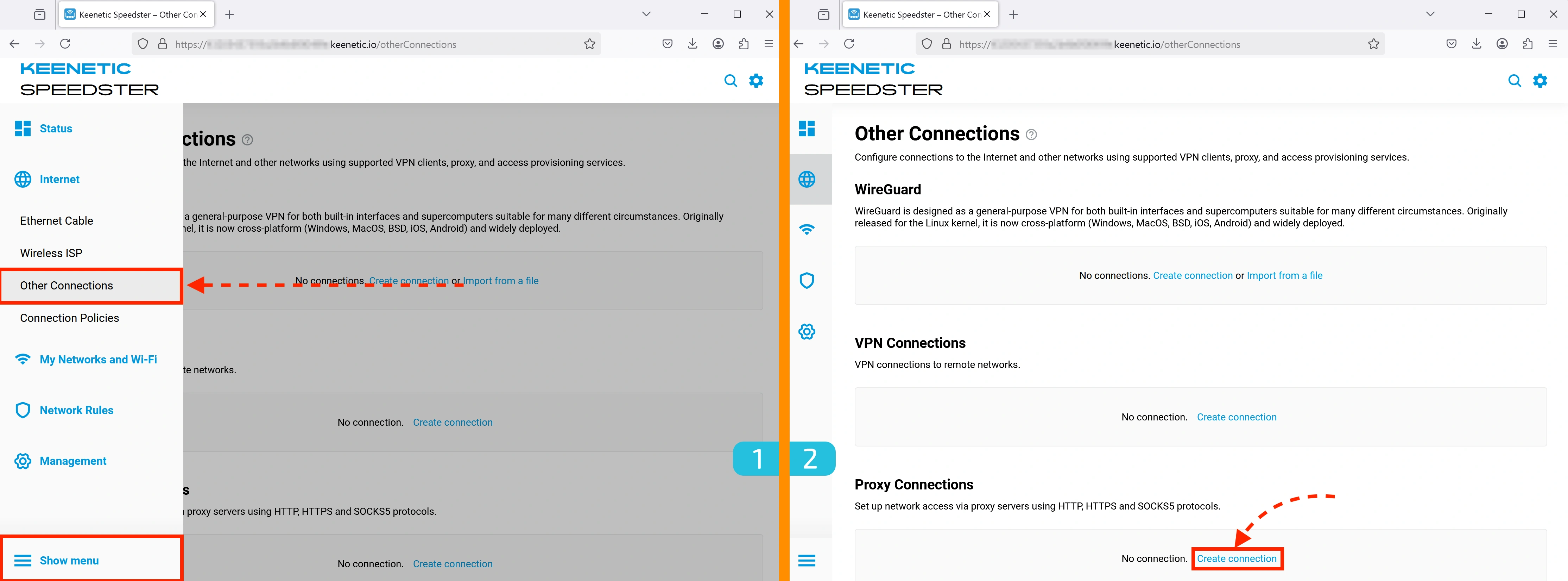

Configuration du proxy SOCKS5

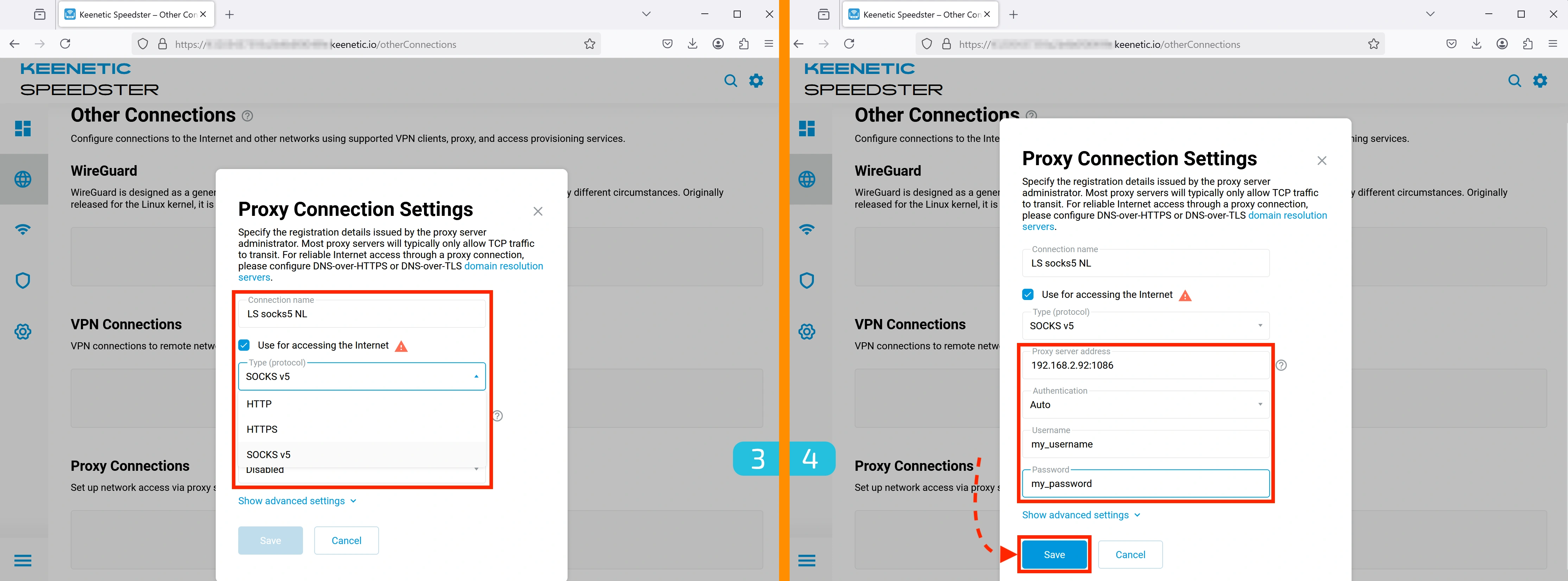

1. Accéder aux paramètres de connexion

Allez dans Internet → Other connections.

2. Ajouter une nouvelle connexion

Dans cette section, vous pouvez ajouter différents types de connexions :

- WireGuard

- PPTP et L2TP

- OpenVPN

- Proxy HTTP/S et SOCKS5

Important :

- Les proxys HTTP/S ne prennent pas en charge l’UDP au niveau du protocole.

- SOCKS5 prend techniquement en charge l’UDP, mais tous les services proxy ne le permettent pas.

Nous allons voir la configuration avec SOCKS5 comme exemple.

Dans le bloc Proxy Connections, cliquez sur "Create connection".

3. Configuration de la connexion

- Indiquez un nom facile à retenir pour la connexion.

- Cochez la case "Use for accessing the Internet".

- Sélectionnez SOCKS5 comme protocole.

4. Saisie des informations du proxy

- Entrez l’adresse IP:PORT de votre serveur proxy.

- Si une authentification est requise, indiquez le login et le mot de passe.

- Cliquez sur "Save".

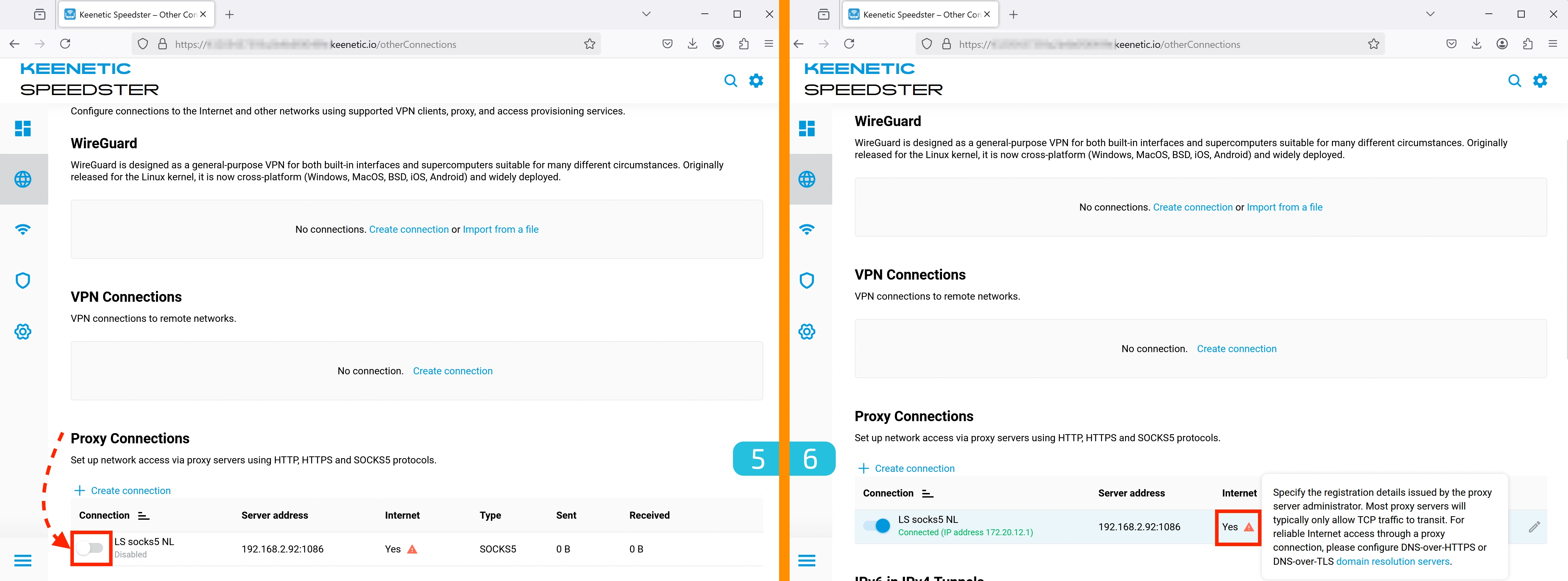

5. Activation de la connexion

Activez le proxy en cliquant sur l’interrupteur à gauche.

6. Configuration du DNS pour le proxy

Après l’activation de la connexion, un point d’exclamation apparaîtra dans la colonne Internet.

Cela signifie qu’il faut configurer le DNS.

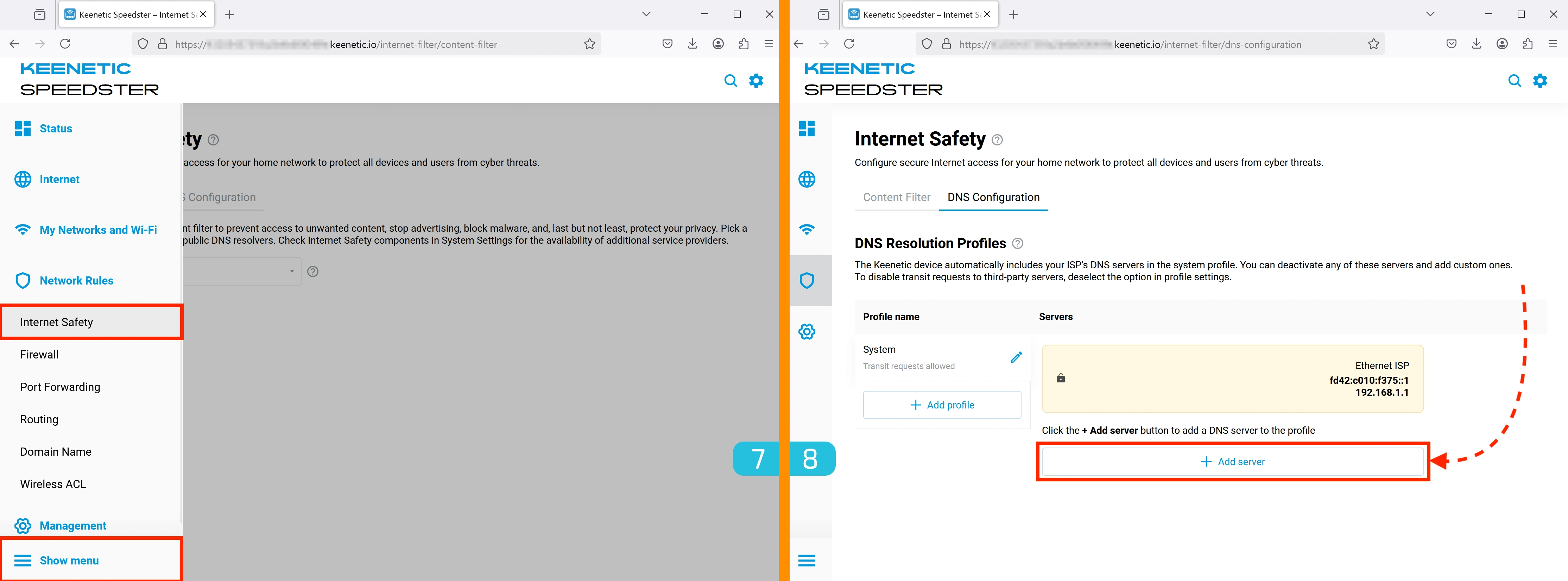

7. Ouvrir les paramètres DNS

Pour configurer le DNS, allez dans Network Rules → Internet Safety.

8. Ajouter un serveur DNS

Dans l’onglet DNS Configuration, cliquez sur le bouton "Add server".

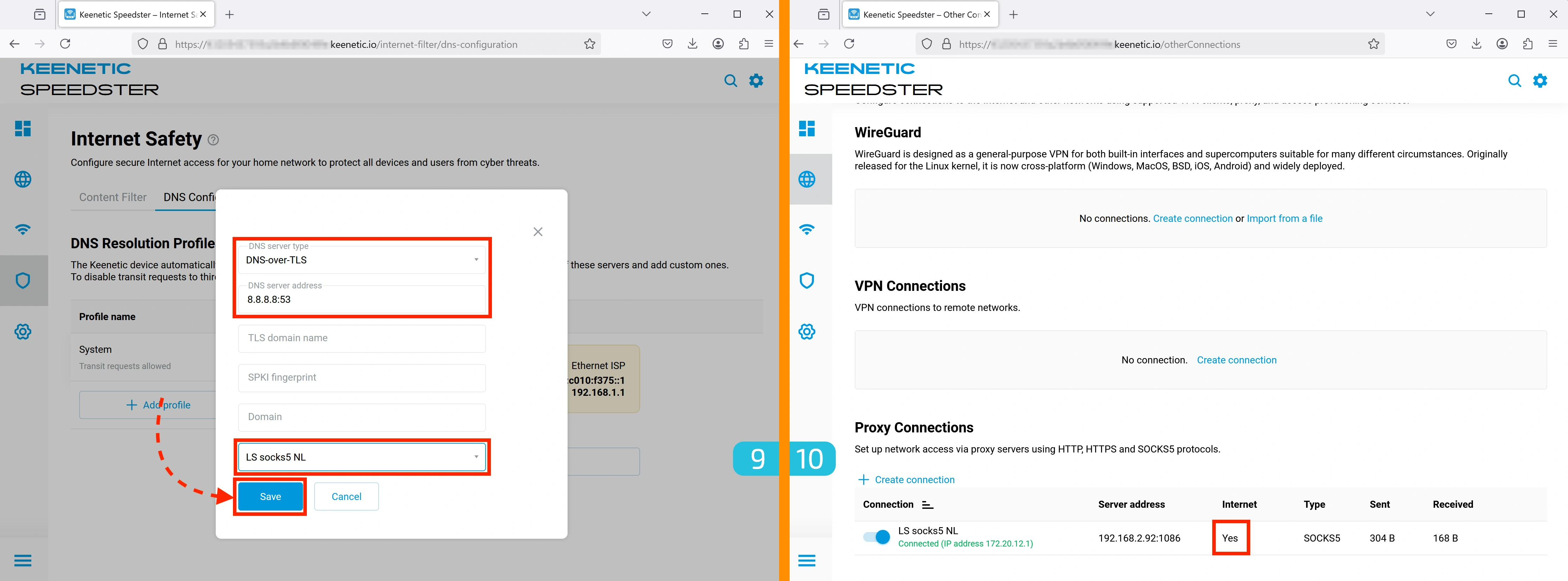

9. Configuration du DNS

Nous utilisons le DNS de Google :

- Type de serveur DNS : "DNS-over-TLS"

- Adresse du serveur DNS :

8.8.8.8:53 - En bas, sélectionnez votre proxy comme interface.

Vous pouvez utiliser n’importe quel serveur DNS. Les types pris en charge sont :

- DoT (DNS over TLS)

- DoH (DNS over HTTPS)

- DNS classique

Serveurs DNS alternatifs :

Cisco OpenDNS, LLC

208.67.220.220

208.67.222.222

Neustar Security Services

199.85.127.10

199.85.126.10

Neustar Security Services

64.6.65.6

64.6.64.6

The Constant Company, LLC

8.26.56.26

8.20.247.20

level3

209.244.0.3

209.244.0.4

4.2.2.1

4.2.2.2

4.2.2.3

4.2.2.4

Oracle Corporation

216.146.35.35

216.146.36.36

OVH SAS

5.135.183.146

The Constant Company

195.46.39.39

Amazon.com, Inc.

54.174.40.213

52.3.100.184

Level 3 Communications, Inc.

54.229.171.243

Amazon.com, Inc

54.183.15.10

Amazon Technologies Inc.

185.37.37.37

Cloudflare

82.196.13.196

Strong Technology, LLC

64.145.73.2

209.107.219.3

SoftLayer

104.236.217.252

Ripe

185.52.1.146

Amazon Technologies Inc

128.199.248.157

185.135.8.197

10. Vérification du proxy

Une fois le DNS configuré, le point d’exclamation disparaîtra, indiquant que le proxy est prêt à l’emploi.

Création d'une politique de connexion

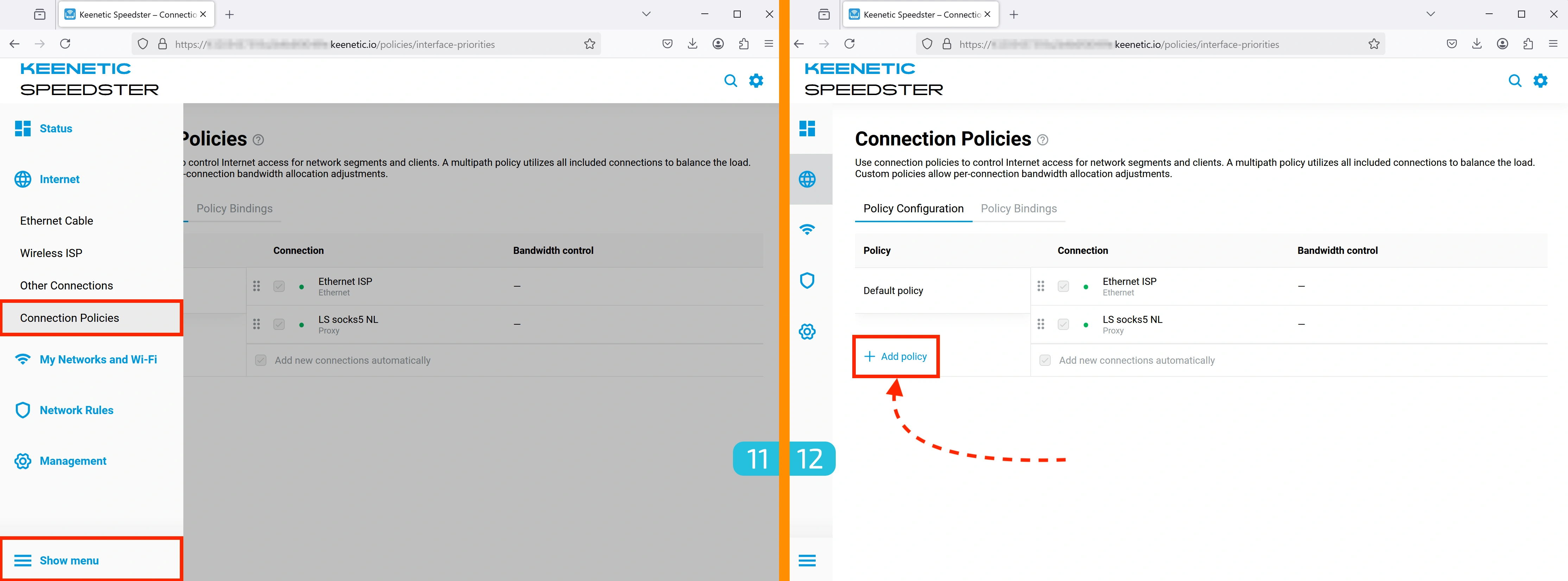

11. Accéder aux paramètres des politiques

Allez dans Internet → Connection Policies.

12. Créer une nouvelle politique

Cliquez sur "Add policy".

13. Nommer la politique de connexion

- Utilisez le même nom que votre proxy pour éviter toute confusion.

- Cliquez sur "Save".

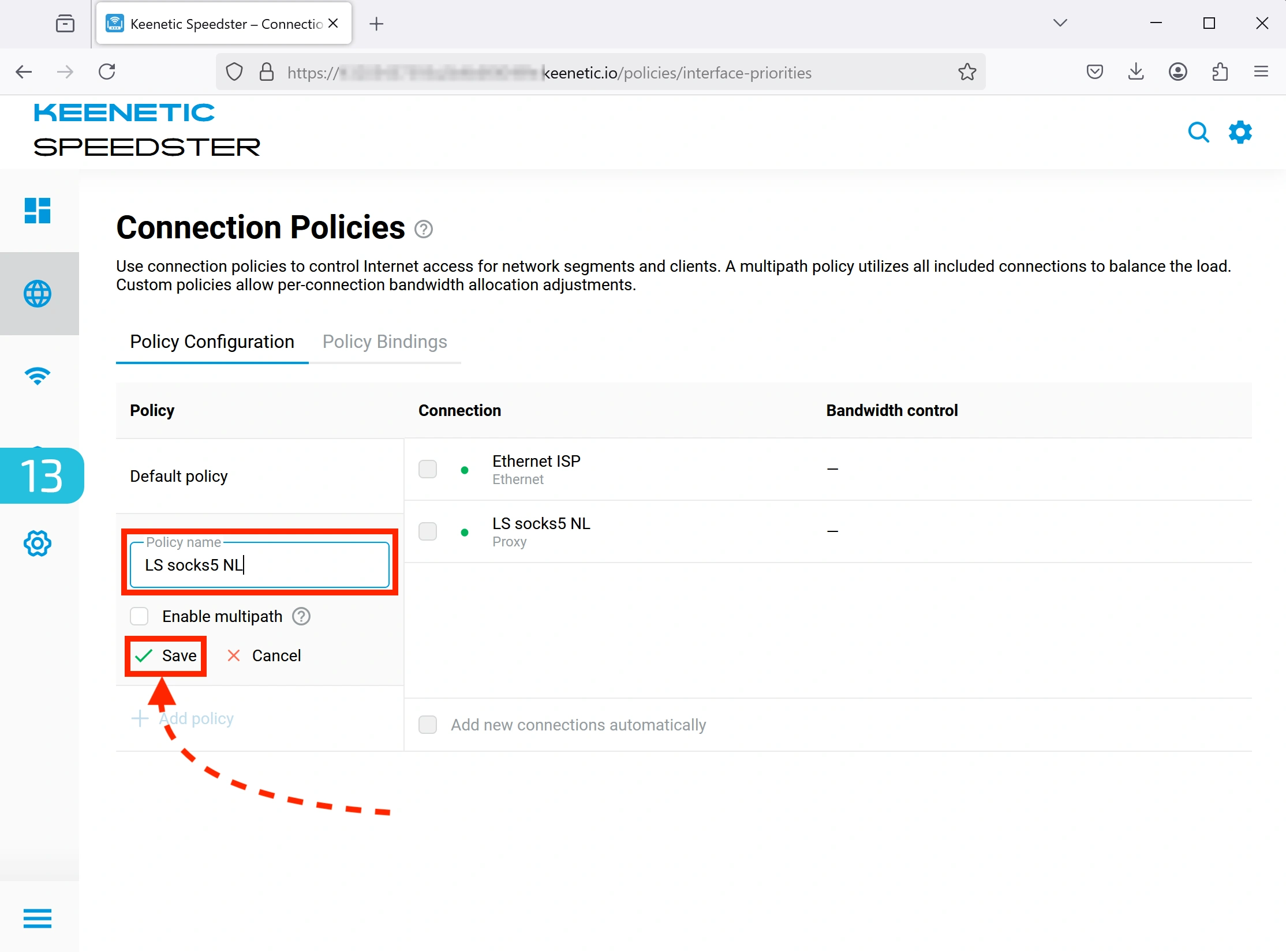

14–15. Activation de la politique

- Cochez la case à gauche de votre proxy.

- Faites-le glisser vers le haut.

- Cliquez sur "Save" (bouton en bas à gauche).

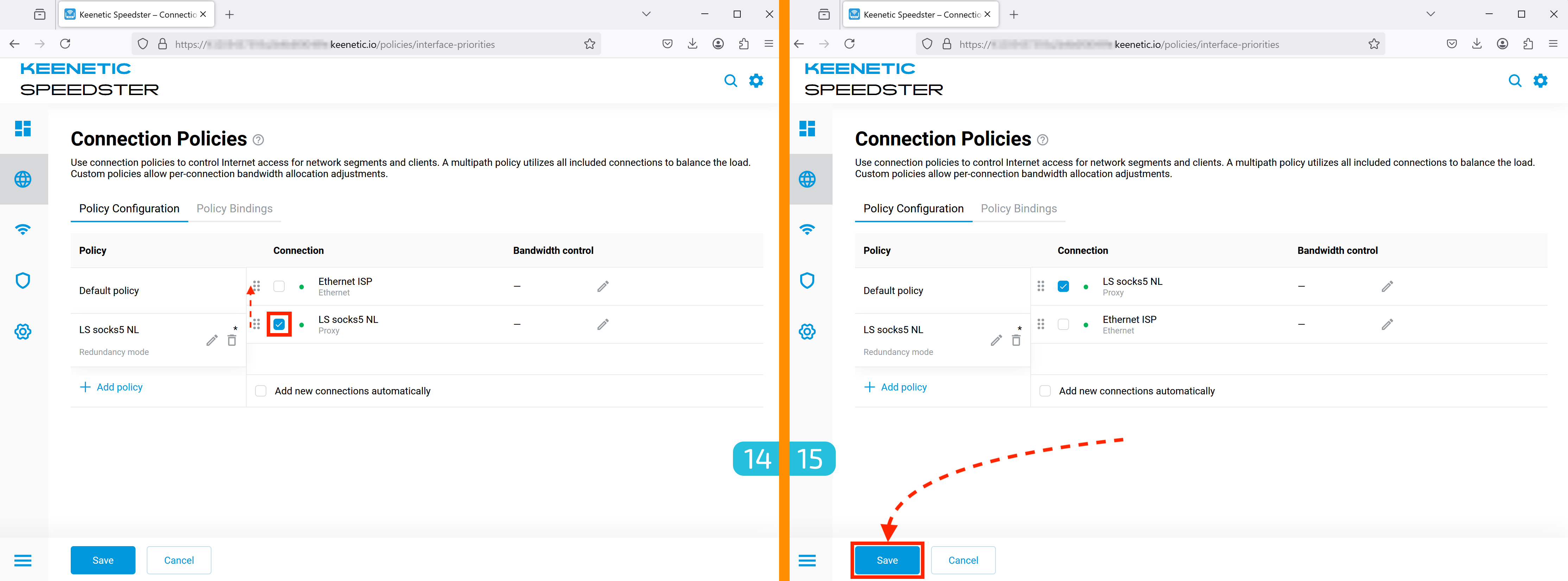

16–17. Application de la politique au segment réseau

Appliquez la politique au segment réseau actuel.

Vous pouvez également créer plusieurs segments et leur attribuer différentes politiques afin d’utiliser plusieurs connexions simultanément (par exemple, depuis différents appareils).

- Allez dans My Networks and Wi-Fi → Home segment.

- Dans Internet Traffic Handling Rules, sélectionnez la politique créée.

- Cliquez sur "Save" (bouton en bas à gauche).

Configuration VPN

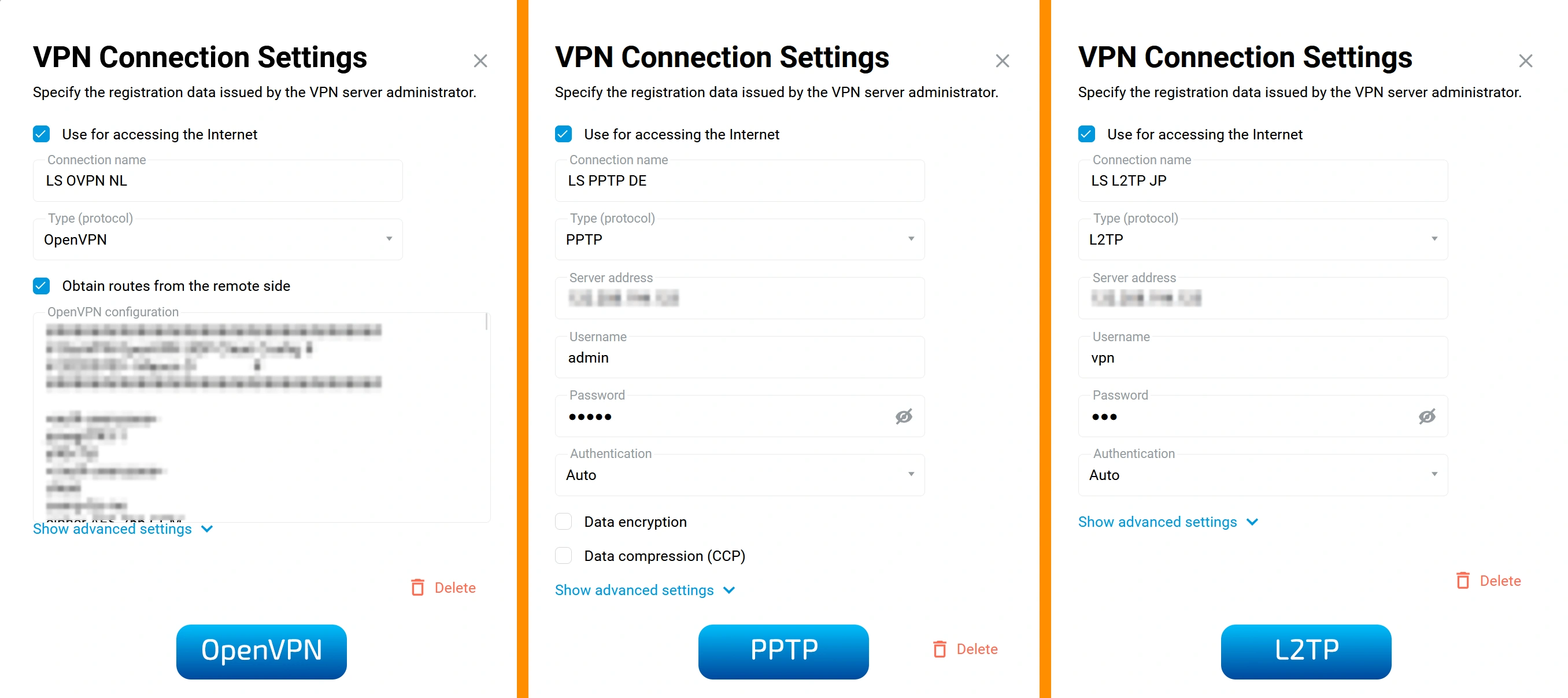

La configuration d’un VPN (OpenVPN, PPTP, L2TP) dans KeeneticOS se fait de manière similaire à celle du proxy, mais avec quelques différences.

1. Paramètres principaux du VPN

Dans la fenêtre de configuration, cochez les options suivantes :

- Use for accessing the Internet – permet d’utiliser la connexion pour accéder à Internet.

- Obtain routes from the remote side – requis pour le bon fonctionnement d’OpenVPN.

Important :

Il n’est généralement pas nécessaire de configurer un DNS séparé pour le VPN,

mais cela dépend de votre configuration.

Si vous constatez des fuites DNS lors des tests, vous pouvez définir un serveur DNS manuel.

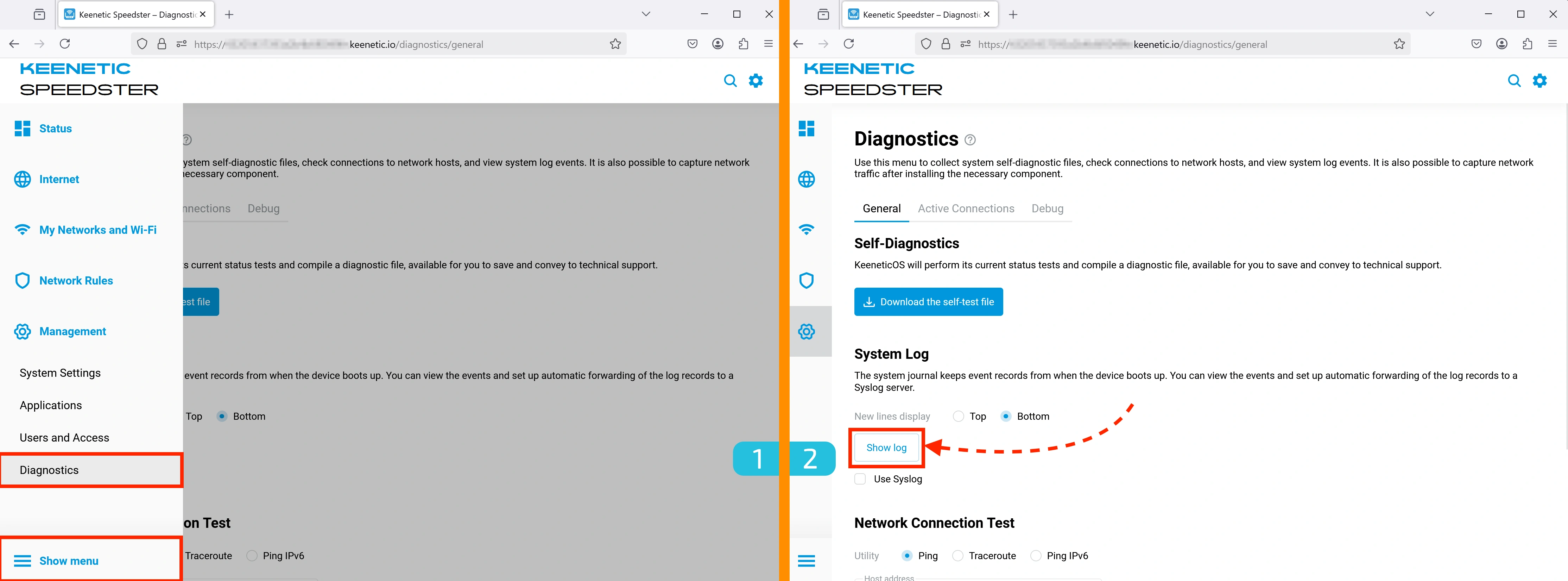

2. Diagnostic des problèmes de connexion

En cas de problème de connexion, consultez les journaux :

- Allez dans Management → Diagnostics

- Cliquez sur "Show log" pour obtenir des informations détaillées sur l’origine du problème.

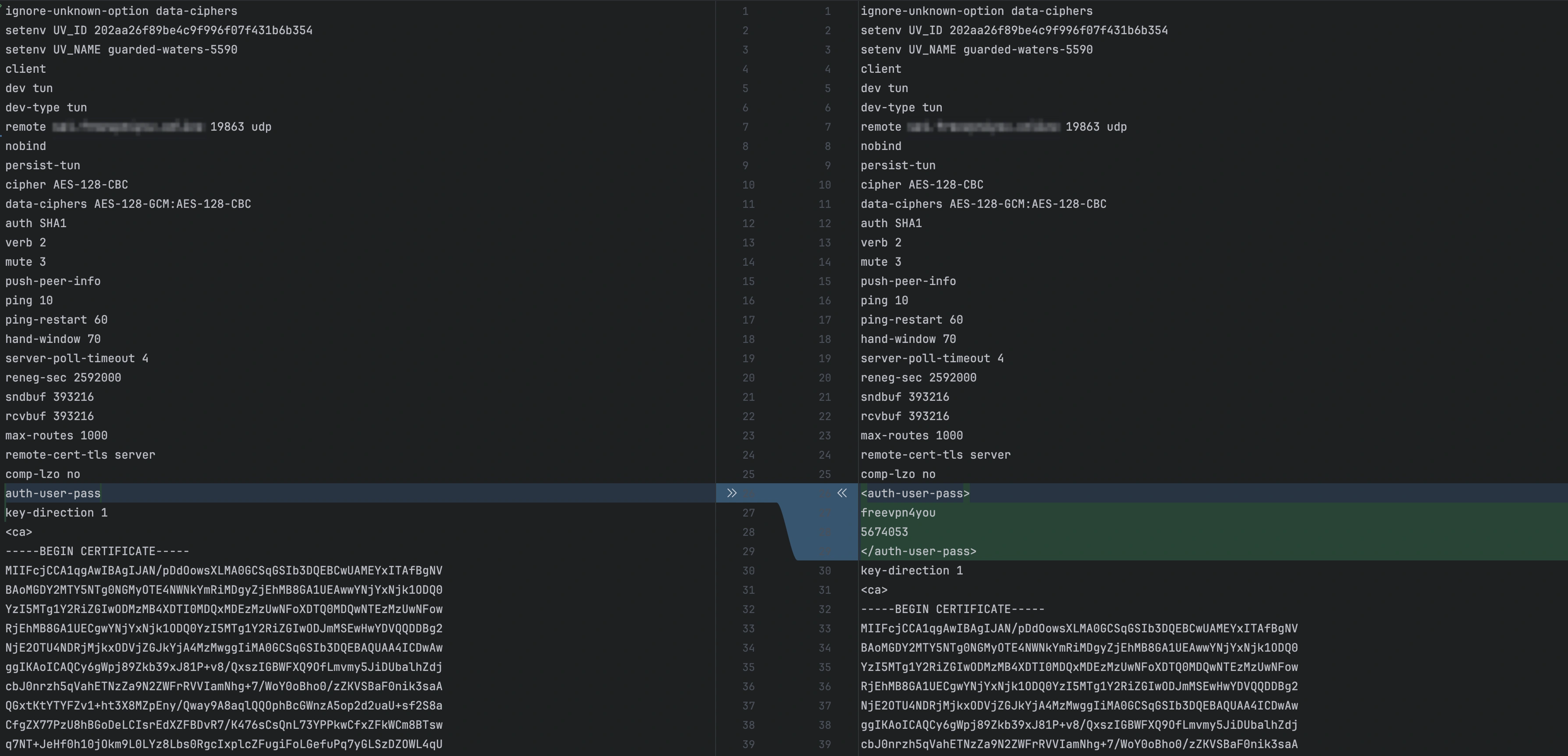

3. Particularités des configurations OpenVPN

Important :

KeeneticOS ne dispose pas de champ dédié pour le login/mot de passe VPN.

Les identifiants doivent être intégrés manuellement dans le fichier .ovpn.

Comment définir le login et le mot de passe dans le fichier de configuration

1. Ouvrez votre fichier .ovpn dans un éditeur de texte

2. Trouvez la ligne auth-user-pass

3. Remplacez-la par :

<auth-user-pass>

username

password

</auth-user-pass>

Où :

- username — votre identifiant

- password — votre mot de passe

4. Exigences de KeeneticOS pour les configurations OpenVPN

KeeneticOS prend en charge uniquement certains paramètres OpenVPN.

La liste complète est disponible ici :

https://community.openvpn.net/openvpn/wiki/Openvpn24ManPage

L’utilisation de paramètres non pris en charge peut provoquer des erreurs et rendre la connexion instable.

Par exemple, le paramètre setenv opt block-outside-dns n’est pas compatible avec KeeneticOS — il faut le supprimer ou le commenter.

Test de la connexion

Nous allons effectuer une série de tests afin d’évaluer les résultats avec le proxy SOCKS5 via un routeur Keenetic.

Les résultats peuvent varier selon le protocole utilisé.

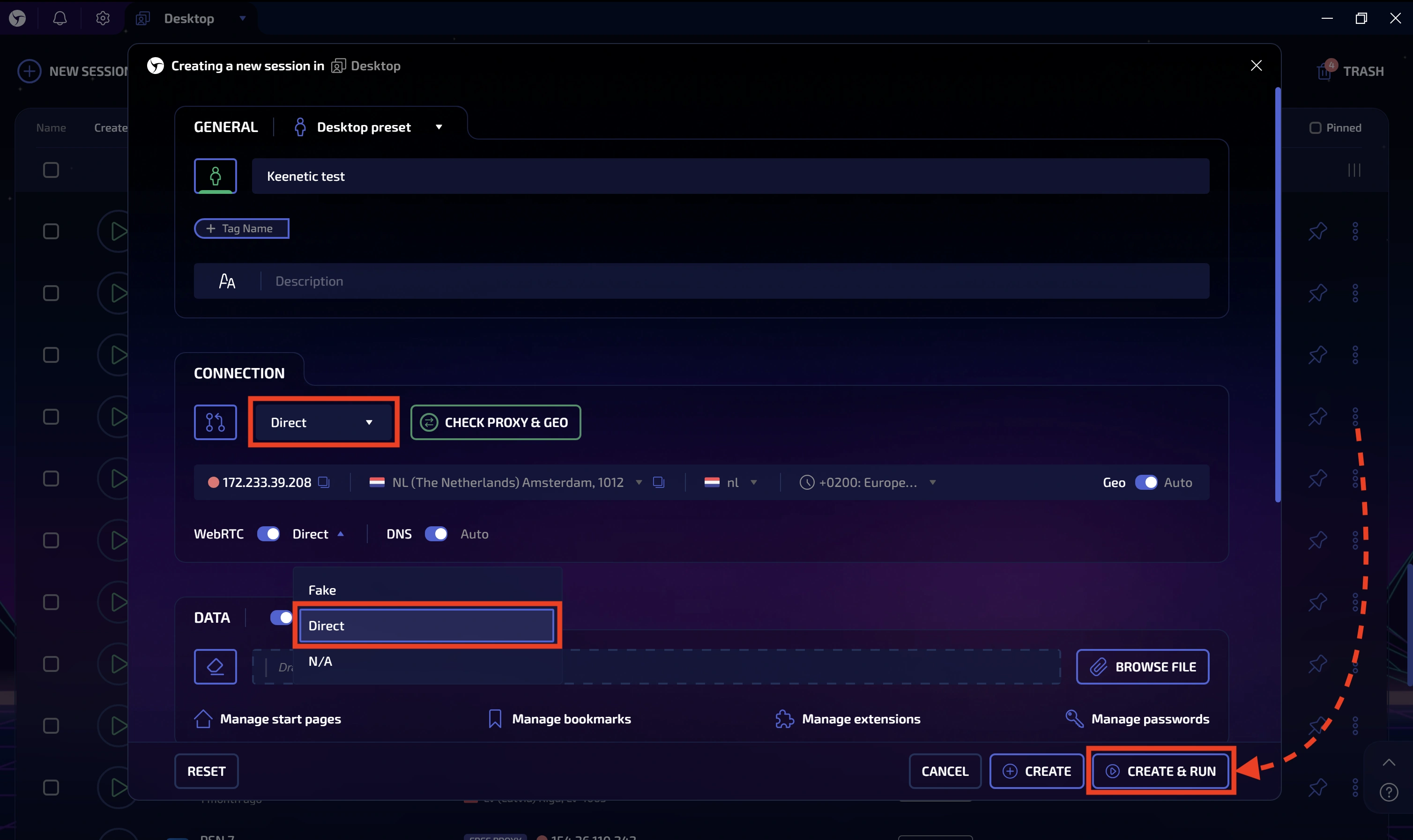

Depuis un appareil connecté au réseau Keenetic, lancez Linken Sphere ou un autre navigateur.

Si vous utilisez Linken Sphere :

- Créez une nouvelle session

- Sélectionnez Direct comme type de connexion

- Passez WebRTC en mode "Direct" — nécessaire pour profiter pleinement du proxy

- Lancez la session

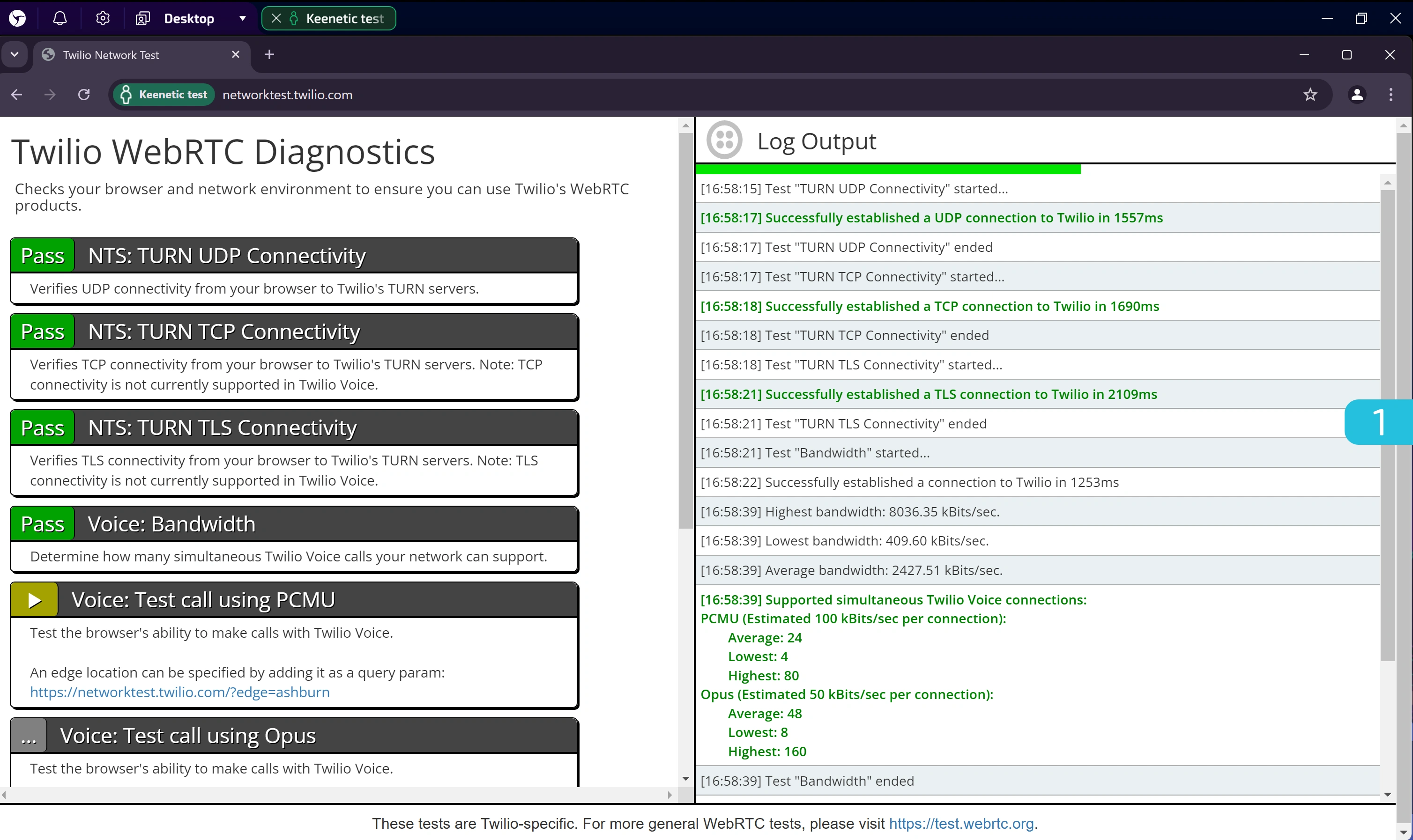

1. Vérification du support UDP via WebRTC

Rendez-vous sur : https://networktest.twilio.com/

Ce testeur permet de vérifier si votre navigateur supporte UDP et TCP via TURN dans WebRTC.

Les tests doivent avoir le statut Pass pour confirmer le bon fonctionnement.

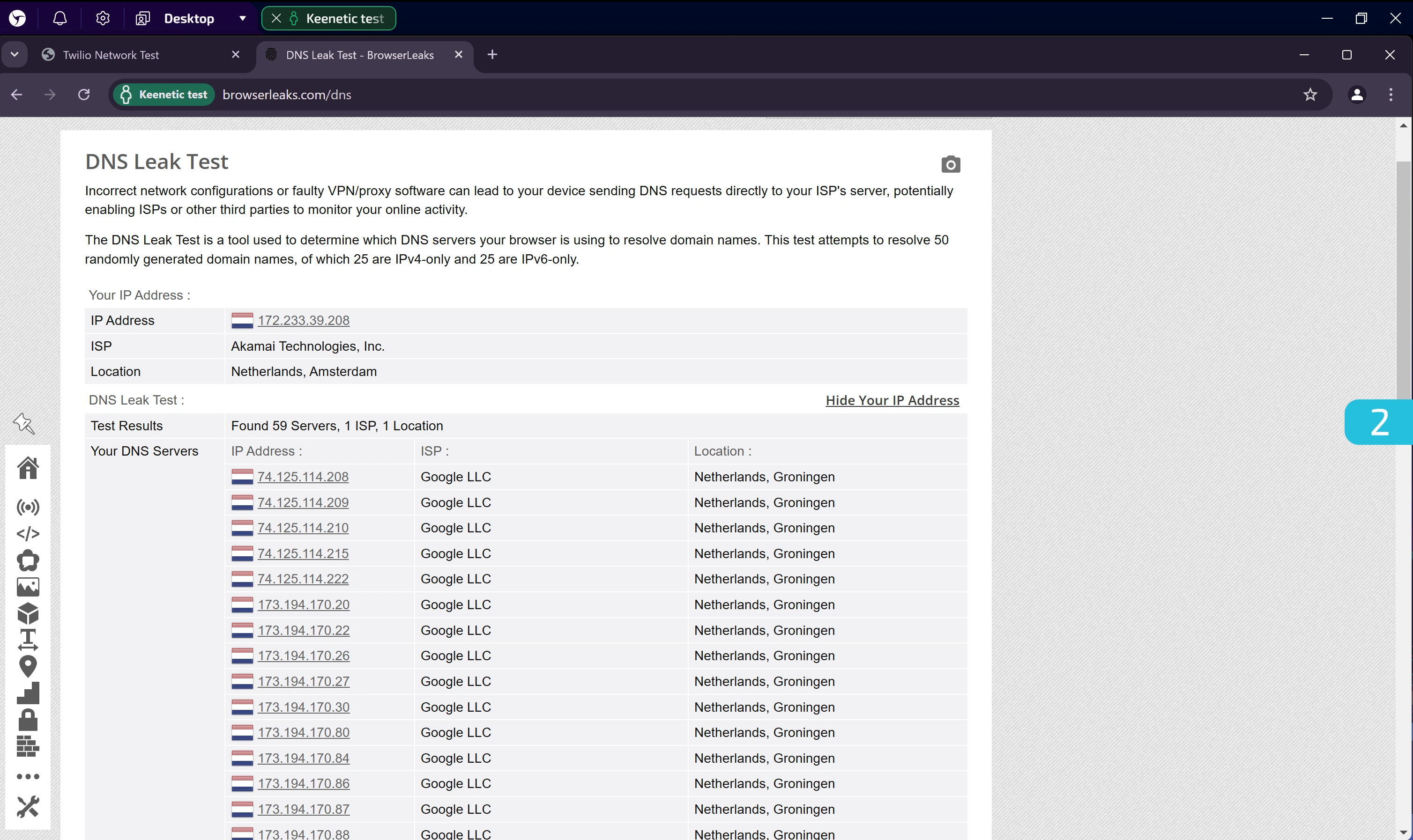

2. Vérification DNS

Rendez-vous sur : https://browserleaks.com/dns

Ce test révèle les serveurs DNS utilisés par votre navigateur pour la résolution des noms de domaine.

Assurez-vous que tous les DNS détectés correspondent à votre fournisseur proxy ou FAI attendu.

Dans l’exemple ci-dessus, un seul FAI et une seule localisation sont affichés — ce qui est idéal.

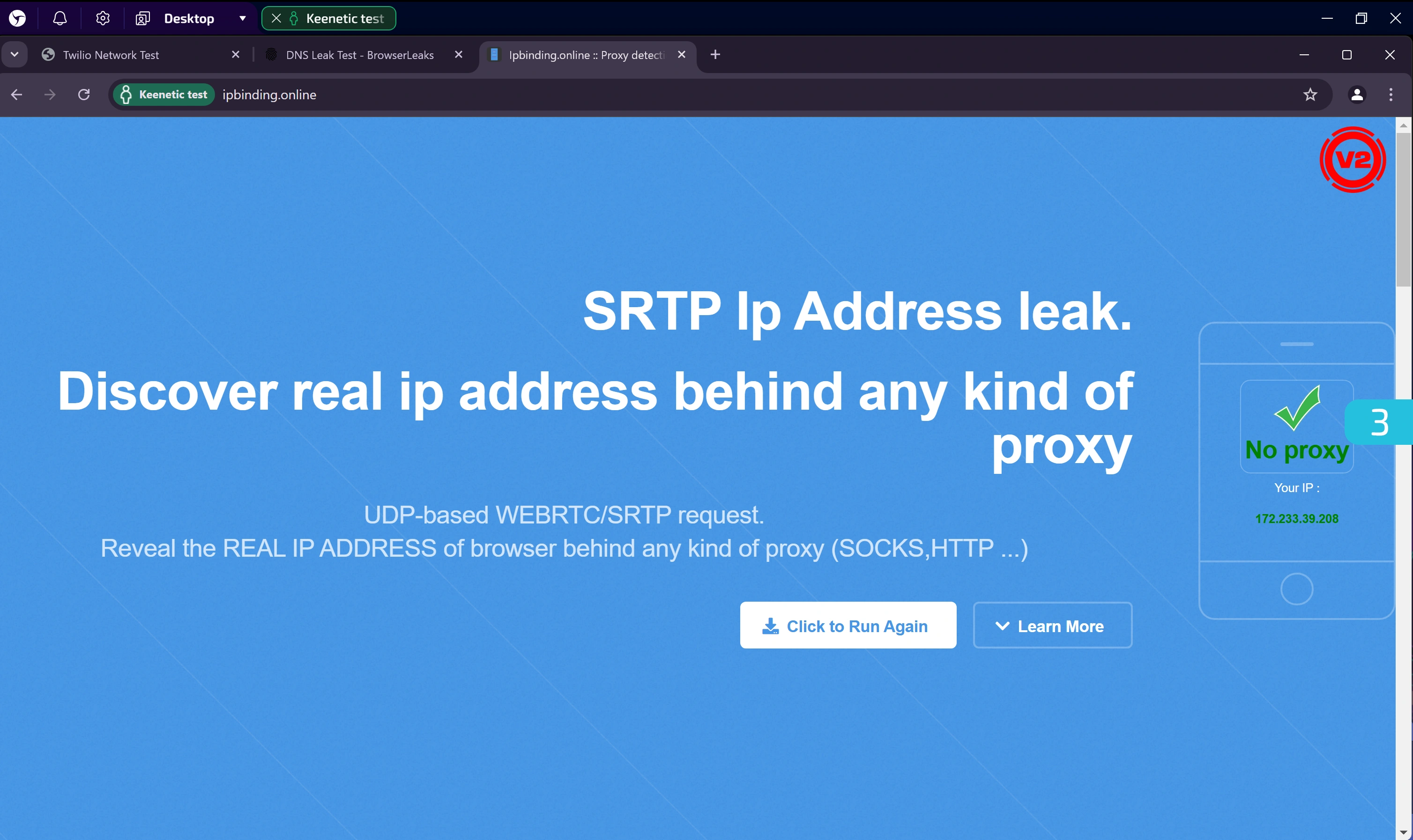

3. Vérification de fuite d’adresse IP réelle via WebRTC

Rendez-vous sur : https://ipbinding.online/

Ce site teste les fuites d’IP via les requêtes SRTP vers un serveur TURN.

- Si pas de fuite — l’IP affichée est celle du proxy

- Si fuite — votre IP réelle est visible

- Si la requête est bloquée — le test échoue ou ne se termine pas

Dans notre test, tout est ok : l’adresse IP affichée correspond bien à celle du proxy.

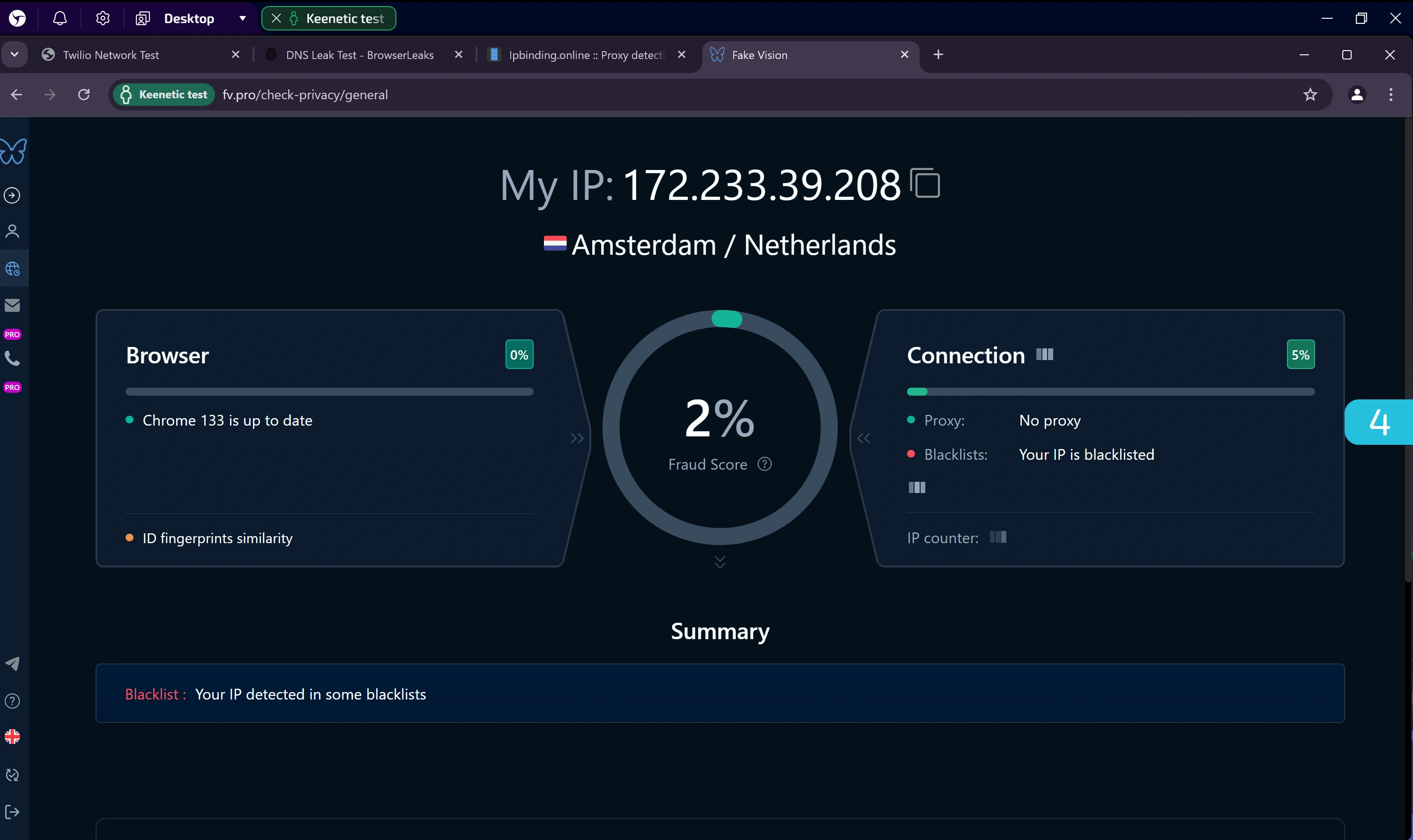

4. Test complet avec Fake Vision

Rendez-vous sur : https://fv.pro/

Ce testeur complet analyse de nombreux paramètres : empreinte navigateur, environnement système, type de connexion.

Les erreurs et incohérences apparaissent dans le bloc Summary.

Dans notre cas, l’IP proxy figurait dans quelques listes noires, mais il suffit de changer de proxy/IP pour corriger ça.

5. Vérification du support QUIC

Rendez-vous sur : https://quic.nginx.org/

QUIC est un protocole de transport basé sur UDP, de plus en plus surveillé par les systèmes anti-fraude.

Avec SOCKS5 via Keenetic, le support QUIC est désactivé, ce qui est confirmé par ce test.

Cela pourrait être activé en utilisant d’autres protocoles compatibles.

Conclusion

L’utilisation des routeurs Keenetic permet de mettre en œuvre facilement et à moindre coût une proxyfication du trafic pour les appareils qui ne prennent pas en charge cette fonction nativement.

Grâce aux tests présentés dans cet article, vous pourrez évaluer à l’avance si cette solution est adaptée à vos besoins.

La proxyfication complète offre plusieurs avantages, en réduisant au minimum les fuites potentielles de données.

Cependant, il est important de comprendre que tout le trafic des appareils connectés sera redirigé via un proxy (ou un VPN),

et que la stabilité ainsi que la vitesse de la connexion dépendent à la fois de votre fournisseur d’accès et du proxy choisi.

Clause de non-responsabilité :

Nous ne fournissons pas de services de configuration de routeurs, mais toutes les informations nécessaires sont disponibles dans des sources ouvertes.

En suivant les instructions de ce guide, vous serez en mesure de configurer vous-même l’appareil et d’obtenir une solution fonctionnelle sans frais supplémentaires.